장치지문

Device fingerprint장치 지문(device fingerprint) 또는 기계 지문(machine fingerprint)은 식별을 위해 원격 컴퓨팅 장치의 소프트웨어 및 하드웨어에 대해 수집된 정보입니다.정보는 대개 지문 인식 알고리즘을 사용하여 간단한 식별자에 동화됩니다.브라우저 지문은 장치의 [1]: 1 웹 브라우저와의 상호 작용을 통해 수집되는 정보입니다.

영구 쿠키(및 좀비 쿠키)를 브라우저에서 읽거나 저장할 수 없거나 클라이언트 IP 주소가 숨겨져 있거나 동일한 [2]장치의 다른 브라우저로 전환하는 경우에도 장치 지문을 사용하여 개별 장치를 전체 또는 부분적으로 식별할 수 있습니다.이를 통해 서비스 공급자는 개인 정보 도난 및 신용 카드 [3]: 299 [4][5][6]사기를 탐지 및 방지할 수 있을 뿐만 아니라 개인의 브라우징 이력에 대한 장기 기록을 수집(그리고 추적을 피하려고 할 때도 표적[7]: 821 [8]: 9 광고 또는[9]: 8 [10]: 547 표적 악용을 제공)할 수 있어 인터넷 개인 정보 보호 [11]옹호자들에게 큰 우려를 불러일으킬 수 있습니다.

역사

이 섹션을 업데이트해야 합니다.최근 또는 정보를 할 수 본 기사 . (2020년 3월) |

웹 분석 서비스는 웹 브라우저 기본 구성 정보를 수집하여 실제 사람의 웹 트래픽을 측정하고 다양한 형태의 클릭 사기를 할인해 주고 있습니다.1990년대 후반에 도입된 이래, 클라이언트 측 스크립팅은 점차 증가하는 양의 다양한 정보를 수집할 수 있게 해주었고, 일부 컴퓨터 보안 전문가들은 2003년 [12]초에 웹 브라우저가 제공하는 대량 파라미터 추출의 용이함에 대해 불평하기 시작했습니다.

2005년, 샌디에고 캘리포니아 대학교의 연구원들은 TCP 타임스탬프를 사용하여 기기의 클럭 스큐를 추정하고 결과적으로 [13]기기의 하드웨어 지문을 원격으로 얻을 수 있는 방법을 보여주었습니다.

2010년, Electronic Frontier Foundation은 방문자들이 자신의 브라우저 [14]지문을 테스트할 수 있는 웹사이트를 개설했습니다.470161개의 지문 샘플을 수집한 후, 그들은 브라우저 [15]지문에서 가능한 최소 18.1비트의 엔트로피를 측정했지만, 그것은 5.7비트를 더 추가한다고 주장하는 캔버스 지문의 발전 이전이었습니다.

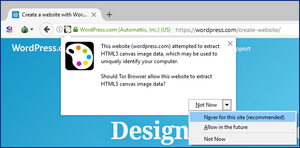

2012년, 캘리포니아 대학교 샌디에고의 연구원인 키튼 모우리와 호바브 샤참은 HTML5 캔버스 요소가 웹 [16][17]브라우저의 디지털 지문을 만드는 데 어떻게 사용될 수 있는지 보여주었습니다.

2013년 Alexa 상위 10,000개 사이트 중 최소 0.4%가 소수의 알려진 [10]: 546 타사에서 제공하는 지문 인식 스크립트를 사용하는 것으로 나타났습니다.

2014년 Alexa 상위 10,000개 사이트 중 5.5%가 총 20개 도메인에서 제공되는 캔버스 지문 인식 스크립트를 사용하는 것으로 나타났습니다.대본의 압도적인 다수(95%)는 AddThis에 의해 제공되었는데, AddThis는 그해 [18]: 678 [19][16][20][4]1월부터 캔버스 핑거프린팅을 사용하기 시작했고, 일부 고객들은 알지 못했습니다.

2015년 파이어폭스 버전 [21]41에서 브라우저 지문 인식을 방지하는 기능이 도입되었지만,[22] 이후 기본적으로 시작되지 않고 실험 단계에 머물러 있습니다.

같은 해 Firefox 버전 42에는 Disconnect Mobile이 게시한 목록에 있는 타사 도메인의 스크립트를 차단하여 개인[23] 브라우징 중 추적을 방지하는 향상된 추적 방지 기능이 도입되었습니다.

WWDC 2018에서 애플은 맥OS 모하비의 사파리가 "사용자가 웹을 탐색할 때 단순화된 시스템 정보를 제공하여 시스템 [24]구성에 따라 추적되지 않도록 한다"고 발표했습니다.

2019년 파이어폭스 버전 69부터는 비개인 [25]브라우징 중에도 모든 사용자에 대해 기본적으로 향상된 추적 방지 기능이 설정되었습니다.이 기능은 2015년 개인 브라우징을 보호하기 위해 처음 도입되었으며 2018년 옵트인 기능으로 표준 브라우징으로 확장되었습니다.

다양성과 안정성

장치 지문 개념에 대한 동기 부여는 인간 지문의 법의학적 가치에서 비롯됩니다.

지문을 통해 시간이 지남에 따라 어떤 장치들을 독특하게 구별하기 위해서는 지문이 충분히 다양하고 충분히 안정적이어야 합니다.실제로는 다양성이나 안정성 모두 완전히 달성할 수 없으며, 하나를 개선하는 것은 다른 하나에 악영향을 미치는 경향이 있습니다.예를 들어 브라우저 지문에 추가 브라우저 설정을 적용하면 일반적으로 다양성이 증가하지만, 사용자가 설정을 변경하면 브라우저 지문도 [1]: 11 변경되기 때문에 안정성도 저하됩니다.

일정 정도의 불안정성은 부분적으로 다르지만 동일한 장치에 속할 수 있는 지문을 서로 연결하여 보완할 수 있습니다.이는 간단한 규칙 기반 연결 알고리즘(예를 들어, 시간에 따라 증가하는 경우 브라우저 버전에만 다른 지문을 함께 연결) 또는 기계 학습 [26]알고리즘에 의해 수행될 수 있습니다.

엔트로피는 다양성을 측정하는 여러 방법 중 하나입니다.

식별정보의 출처

장치에 로컬로 설치된 응용 프로그램은 장치의 소프트웨어 및 하드웨어에 대한 많은 정보를 수집할 수 있으며, 종종 MAC 주소 및 컴퓨터 하드웨어에 할당된 일련 번호와 같은 고유 식별자를 포함합니다.실제로 디지털 권리 관리를 사용하는 프로그램은 이 정보를 기기를 고유하게 식별하는 목적으로 사용합니다.

식별 정보를 수집하고 공유하도록 설계되지 않았더라도 로컬 응용 프로그램은 상호 작용하는 원격 당사자에게 식별 정보를 의도적으로 노출시킬 수 있습니다.가장 대표적인 예는 웹 브라우저의 경우, 원격 식별이 가능하도록 다양하고 안정적인 정보를 노출하는 것으로 입증된 웹 브라우저의 경우, ① 브라우저 지문을 참조하십시오.

또한 데이터 전송에 사용되는 프로토콜을 활용하여 다양하고 안정적인 정보를 애플리케이션 계층 아래에서 수집할 수 있습니다.OSI 모델 계층별로 분류하면 핑거프린팅에 사용할 수 있는 프로토콜의 예는 다음과 같습니다.

- OSI 계층 7: SMB, FTP, HTTP, Telnet, TLS/SSL, DHCP[27]

- OSI 계층 5: SNMP, NetBIOS

- OSI 계층 4: TCP (TCP/IP 스택 핑거프린팅 참조)

- OSI 계층 3: IPv4, IPv6, ICMP, IEEE 802.11[28]

- OSI 계층 2: CDP[29]

수동적인 지문 인식 기술들은 단지 지문 인식기가 대상 장치로부터 발생한 트래픽을 관찰하는 것을 요구하는 반면, 능동적인 지문 인식 기술들은 지문 인식기가 대상 장치와의 연결을 개시하는 것을 요구합니다.후자에 의해 개시된 연결을 통해 타겟 디바이스와의 상호작용을 필요로 하는 기술들은 때때로 반-패시브([13]semi-passive)로 다루어집니다.

브라우저 핑거프린트

웹 브라우저로부터 많은 양의 다양하고 안정적인 정보를 수집하는 것은 1990년대 후반에 도입된 클라이언트 측 스크립팅 언어에 의해 대부분 가능합니다.오늘날 핑거프린트 JS, 임프린트 JS, 클라이언트 JS 등과 같은 오픈 소스 브라우저 핑거프린트 라이브러리가 있습니다.JS는 가장 자주 업데이트되며 임프린트보다 우선합니다.JS와 클라이언트JS는 상당 부분.[30]

브라우저 버전

브라우저는 User-Agent request [31][32]헤더에 이름과 버전, 호환성 정보를 제공합니다.고객이 자유롭게 제시하는 진술이기 때문에 그 정체성을 평가할 때 신뢰해서는 안 됩니다.대신, 브라우저의 종류와 버전은 동작에서 특이한 점들을 관찰하는 것으로부터 추론될 수 있습니다: 예를 들어, HTTP 헤더 필드의 순서와 수는[33]: 257 [34]: 357 각 브라우저 패밀리에 고유하며, 가장 중요하게, 각 브라우저 패밀리와 버전은 HTML5,[9]: 1 [33]: 257 CSS[35]: 58 [33]: 256 및 [10]: 547,549-50 [36]: 2 [37][38]자바스크립트의 구현에 있어서 다릅니다.이러한 차이는 자바스크립트를 이용하여 원격으로 테스트할 수 있습니다.파서 동작의 해밍 거리 비교는 효과적으로 지문을 인식하고 대부분의 브라우저 [9]: 6 버전을 구분하는 것으로 나타났습니다.

| 브라우저 패밀리 | 속성 삭제(내비게이터 개체의) | (내비게이터/스크린 객체의) 재할당 |

|---|---|---|

| 구글 크롬 | 허용된 | 허용된 |

| 마이크로소프트 엣지 | 무자료 | 무자료 |

| 모질라 파이어폭스 | 무시당한 | 무시당한 |

| 오페라 | 허용된 | 허용된 |

| 인터넷 익스플로러 | 무시당한 | 무시당한 |

브라우저 확장자

브라우저에 고유한 확장자나 플러그인의 조합을 [10]: 545 지문에 직접 추가할 수 있습니다.확장자는 또한 다른 브라우저 속성의 동작 방식을 수정하여 사용자의 [39]: 954 [40]: 688 [8]: 1131 [41]: 108 지문에 추가적인 복잡성을 더할 수도 있습니다.Adobe Flash 및 Java 플러그인은 [34]: 3 [10]: 553 [38]사용자 정보에 액세스하는 데 널리 사용되었습니다.

하드웨어 속성

사용자 에이전트는 HTTP [41]: 107 [42]: 111 헤더에 전화 모델과 같은 시스템 하드웨어 정보를 제공할 수 있습니다.또한 자바스크립트를 이용하여 CSS 미디어 [35]: 59-60 쿼리 결과를 관찰하여 사용자의 운영체제, 화면 크기, 화면 방향, 디스플레이 화면 비율에 대한 속성을 검색할 수 있습니다.

검색 기록

핑거프린터는 CSS 셀렉터와 함께 자바스크립트를 사용하여 목록을 조회함으로써 브라우저가 제공한 목록 내에서 이전에 방문한 사이트를 확인할 수 있었습니다.:visited.[43]일반적으로 50개의 인기 웹사이트 목록은 [43]: 7,14 사용자의 관심사에 대한 정보를 제공할 뿐만 아니라 고유한 사용자 이력 프로파일을 생성하기에 충분했습니다[43]: 5 .그러나 그 이후로 브라우저는 이러한 [44]위험을 완화해 왔습니다.

글꼴 메트릭

글자 경계 상자는 안티 앨리어싱 및 글꼴 암시 구성에 따라 브라우저마다 다르며 자바스크립트로 [45]: 108 측정할 수 있습니다.

캔버스 및 WebGL

캔버스 핑거프린팅은 WebGL이 브라우저에서 2D 및 3D 그래픽을 렌더링하는 데 사용하는 HTML5 캔버스 [46]요소를 사용하여 설치된 그래픽 드라이버, 그래픽 카드 또는 GPU(Graphics Processing Unit)에 대한 식별 정보를 가져옵니다.설치된 [42]: 110 글꼴을 식별하기 위해 캔버스 기반 기술을 사용할 수도 있습니다.또한 사용자가 GPU를 가지고 있지 않다면 대신 핑거프린터에 CPU 정보를 제공할 수 있습니다.

캔버스 핑거프린팅 스크립트는 먼저 지정된 글꼴, 크기 및 배경색의 텍스트를 그립니다.그런 다음 ToDataURL Canvas API 메서드를 사용하여 사용자 브라우저에서 렌더링된 텍스트의 이미지가 복구됩니다.해시된 텍스트 인코딩 데이터는 사용자의 [18][17]: 2-3,6 지문이 됩니다.캔버스 지문 채취 방법은 5.7비트의 엔트로피를 생성하는 것으로 나타났습니다.이 기술은 사용자의 GPU에 대한 정보를 획득하기 때문에 획득되는 정보 엔트로피는 화면 해상도 및 자바스크립트 [17]기능과 같은 이전 브라우저 지문 기술의 엔트로피와 "직교"합니다.

하드웨어 벤치마킹

벤치마크 테스트를 통해 사용자의 CPU가 AES-NI를 활용하는지 Intel Turbo Boost를 활용하는지 여부를 파악할 수 있습니다. 간단한 [47]: 588 알고리즘이나 암호화 알고리즘을 실행하는 데 사용되는 CPU 시간을 비교할 수 있습니다.

장치의 [48]: 256 실제 배터리 상태를 기반으로 단기 지문을 구성하는 Battery API나 사용자 [49]: 1399 엔트로피를 기반으로 파형을 생성하기 위해 호출할 수 있는 OscillatorNode와 같은 전문 API를 사용할 수도 있습니다.

장치의 공급업체에서 지정한 암호 해시 함수인 장치의 하드웨어 ID를 조회하여 [42]: 109,114 지문을 구성할 수도 있습니다.

브라우저 핑거프린팅 완화 방법

원하지 않는 추적을 방지함으로써 브라우저 지문채취의 영향을 완화하고 사용자의 프라이버시를 향상시키기 위한 다양한 접근법이 존재하지만, 현대 웹 브라우저의 풍부함을 유지하면서 지문채취를 방지할 수 있는 궁극적인 접근법은 존재하지 않습니다.

단순화된 지문 제공

이 섹션을 업데이트해야 합니다.최근 또는 정보를 할 수 본 기사 . (2020년 3월) |

사용자는 브라우저 글꼴, 장치 ID, 캔버스 요소 렌더링, WebGL 정보 및 로컬 IP [42]: 117 주소와 같은 식별 정보의 가용성을 최소화하는 웹 브라우저를 선택하여 지문 인식성을 낮추려고 할 수 있습니다.

2017년 기준으로 마이크로소프트 엣지가 가장 지문 인식이 가능한 브라우저로 꼽히며, 파이어폭스와 구글 크롬, 인터넷 익스플로러, [42]: 114 사파리 등이 그 뒤를 이었습니다.모바일 브라우저 중에서는 구글 크롬과 오페라 미니가 가장 지문채취가 가능하며, 모바일 파이어폭스, 모바일 엣지, 모바일 [42]: 115 사파리 순입니다.

Tor Browser는 캔버스 및 WebGL API와 같은 지문 가능 기능을 비활성화하고 지문 시도를 [18]사용자에게 알립니다.

스푸핑된 지문을 제공

핑거프린터(예: 사용자 에이전트)에 노출된 정보 중 일부를 스푸핑하면 [50]: 13 다양성이 감소할 수 있지만, 스푸핑된 정보가 실제 브라우저 [10]: 552 정보보다 사용자가 그러한 전략을 사용하지 않는 모든 다른 정보와 구별되는 경우에도 그 반대가 발생할 수 있습니다.

예를 들어, 소량의 무작위 노이즈로 사운드 및 캔버스 렌더링을 교란시켜 사이트 방문 시마다 정보를 서로 다르게 [7]: 820,823 스푸핑하면 안정성이 저하됩니다.이 기술은 [51]2020년에 Brave 브라우저에 의해 채택되었습니다.

스크립트 차단

타사 도메인 및 타사 도메인(예: 자바스크립트 비활성화 또는 NoScript 사용)에서 제공되는 클라이언트 측 스크립트를 맹목적으로 차단하면 때때로 웹 사이트를 사용할 수 없게 만들 수 있습니다.선호하는 접근 방식은 추적 도메인의 블랙리스트(대부분의 광고 차단자가 뒤따르는 접근 방식)에서 발견되거나 추적 의도가 과거 관찰에 의해 추론되기 때문에(Privacy Badger가 [52][19][53][54]뒤따르는 접근 방식) 사용자를 추적하는 것처럼 보이는 타사 도메인만 차단하는 것입니다.

여러 브라우저 사용

동일한 컴퓨터의 브라우저마다 지문이 다르겠지만, 두 브라우저 모두 지문으로부터 보호되지 않는 경우 두 지문이 동일한 [55]컴퓨터에서 발생한 것으로 식별될 수 있습니다.

참고 항목

참고문헌

- ^ a b Eckersley P (2017). "How Unique Is Your Web Browser?". In Atallah MJ, Hopper NJ (eds.). Privacy Enhancing Technologies. Lecture Notes in Computer Science. Springer Berlin Heidelberg. pp. 1–18. ISBN 978-3-642-14527-8.

- ^ Cao, Yinzhi (2017-02-26). "(Cross-)Browser Fingerprinting via OS and Hardware Level Features" (PDF). Archived (PDF) from the original on 2017-03-07. Retrieved 2017-02-28.

- ^ Alaca F, van Oorschot PC (December 2016). Device Fingerprinting for Augmenting Web Authentication: Classification and Analysis of Methods. 32nd Annual Conference on Computer Security. Los Angeles CA USA: Association for Computing Machinery. pp. 289–301. doi:10.1145/2991079.2991091. ISBN 978-1-4503-4771-6.

- ^ a b Steinberg J (23 July 2014). "You Are Being Tracked Online By A Sneaky New Technology -- Here's What You Need To Know". Forbes. Retrieved 2020-01-30.

- ^ "User confidence takes a Net loss". Infoworld.com. 2005-07-01. Archived from the original on 2015-10-04. Retrieved 2015-10-03.

- ^ "7 Leading Fraud Indicators: Cookies to Null Values". 2016-03-10. Archived from the original on 2016-10-03. Retrieved 2016-07-05.

- ^ a b Nikiforakis N, Joosen W, Livshits B (May 2015). PriVaricator: Deceiving Fingerprinters with Little White Lies. WWW '15: The 24th International Conference on World Wide Web. Florence Italy: International World Wide Web Conferences Steering Committee. pp. 820–830. doi:10.1145/2736277.2741090. hdl:10044/1/74945. ISBN 978-1-4503-3469-3.

- ^ a b Acar G, Juarez M, Nikiforakis N, Diaz C, Gürses S, Piessens F, Preneel B (November 2013). FPDetective: Dusting the Web for Fingerprinters. 2013 ACM SIGSAC Conference on Computer & Communications Security. Berlin Germany: Association for Computing Machinery. pp. 1129–1140. doi:10.1145/2508859.2516674. ISBN 978-1-4503-2477-9.

- ^ a b c Abgrall E, Le Traon Y, Monperrus M, Gombault S, Heiderich M, Ribault A (2012-11-20). "XSS-FP: Browser Fingerprinting using HTML Parser Quirks". arXiv:1211.4812 [cs.CR].

- ^ a b c d e f Nikiforakis N, Kapravelos A, Wouter J, Kruegel C, Piessens F, Vigna G (May 2013). Cookieless Monster: Exploring the Ecosystem of Web-Based Device Fingerprinting. 2013 IEEE Symposium on Security and Privacy. Berkeley CA USA: IEEE. doi:10.1109/SP.2013.43. ISBN 978-0-7695-4977-4.

- ^ "EFF's Top 12 Ways to Protect Your Online Privacy Electronic Frontier Foundation". Eff.org. 2002-04-10. Archived from the original on 2010-02-04. Retrieved 2010-01-28.

- ^ "MSIE clientCaps "isComponentInstalled" and "getComponentVersion" registry information leakage". Archive.cert.uni-stuttgart.de. Archived from the original on 2011-06-12. Retrieved 2010-01-28.

- ^ a b Kohno; Broido; Claffy. "Remote Physical Device Detection". Cs.washington.edu. Archived from the original on 2010-01-10. Retrieved 2010-01-28.

- ^ "About Panopticlick". eff.org. Retrieved 2018-07-07.

- ^ Eckersley, Peter (17 May 2010). "How Unique Is Your Web Browser?" (PDF). eff.org. Electronic Frontier Foundation. Archived (PDF) from the original on 9 March 2016. Retrieved 13 Apr 2016.

- ^ a b Angwin J (July 21, 2014). "Meet the Online Tracking Device That is Virtually Impossible to Block". ProPublica. Retrieved 2020-01-30.

- ^ a b c Mowery K, Shacham H (2012), Pixel Perfect: Fingerprinting Canvas in HTML5 (PDF), retrieved 2020-01-21

- ^ a b c Acar G, Eubank C, Englehardt S, Juarez M, Narayanan A, Diaz C (November 2014). The Web Never Forgets: Persistent Tracking Mechanisms in the Wild. 2014 ACM SIGSAC Conference on Computer & Communications Security. Scottsdale AZ USA: Association for Computing Machinery. pp. 674–689. doi:10.1145/2660267.2660347. ISBN 978-1-4503-2957-6.

- ^ a b Davis W (July 21, 2014). "EFF Says Its Anti-Tracking Tool Blocks New Form Of Digital Fingerprinting". MediaPost. Retrieved July 21, 2014.

- ^ Knibbs K (July 21, 2014). "What You Need to Know About the Sneakiest New Online Tracking Tool". Gizmodo. Retrieved 2020-01-30.

- ^ "meta: tor uplift: privacy.resistFingerprinting". GitHub. Retrieved 2018-07-06.

- ^ "Firefox's protection against fingerprinting". Retrieved 2018-07-06.

- ^ "Firefox 42.0 release notes".

- ^ "Apple introduces macOS Mojave". Retrieved 2018-07-06.

- ^ "Firefox 69.0 release notes".

- ^ Vastel, Antoine; Laperdrix, Pierre; Rudametkin, Walter; Rouvoy, Romain (May 2018). "FP-STALKER: Tracking Browser Fingerprint Evolutions". 2018 IEEE Symposium on Security and Privacy. Institute of Electrical and Electronics Engineers. doi:10.1109/SP.2018.00008.

- ^ "Chatter on the Wire: A look at DHCP traffic" (PDF). Archived (PDF) from the original on 2014-08-11. Retrieved 2010-01-28.

- ^ "Wireless Device Driver Fingerprinting" (PDF). Archived from the original (PDF) on 2009-05-12. Retrieved 2010-01-28.

- ^ "Chatter on the Wire: A look at excessive network traffic and what it can mean to network security" (PDF). Archived from the original (PDF) on 2014-08-28. Retrieved 2010-01-28.

- ^ Alexander, Sjosten; Daniel, Hedin; Andrei, Sabelfeld. "EssentialFP: Exposing the Essence of Browser Fingerprinting" (PDF). Retrieved 27 July 2021.

- ^ "User-Agent". 10 April 2023.

- ^ Aaron Andersen. "History of the browser user-agent string".

- ^ a b c Unger T, Mulazzani M, Frühwirt D, Huber M, Schrittwieser S, Weippl E (September 2013). SHPF: Enhancing HTTP(S) Session Security with Browser Fingerprinting. 2013 International Conference on Availability, Reliability and Security. Regensburg Germany: IEEE. pp. 255–261. doi:10.1109/ARES.2013.33. ISBN 978-0-7695-5008-4.

- ^ a b Fiore U, Castiglione A, De Santis A, Palmieri F (September 2014). Countering Browser Fingerprinting Techniques: Constructing a Fake Profile with Google Chrome. 17th International Conference on Network-Based Information Systems. Salerno Italy: IEEE. doi:10.1109/NBiS.2014.102. ISBN 978-1-4799-4224-4.

- ^ a b Takei N, Saito T, Takasu K, Yamada T (Nov 2015). Web Browser Fingerprinting Using Only Cascading Style Sheets. 10th International Conference on Broadband and Wireless Computing, Communication and Applications. Krakow Poland: IEEE. pp. 57–63. doi:10.1109/BWCCA.2015.105. ISBN 978-1-4673-8315-8.

- ^ Mulazzani M, Reschl P, Huber M, Leithner M, Schrittwieser S, Weippl E (2013), Fast and Reliable Browser Identification with JavaScript Engine Fingerprinting (PDF), SBA Research, retrieved 2020-01-21

- ^ Mowery K, Bogenreif D, Yilek S, Shacham H (2011), Fingerprinting Information in JavaScript Implementations (PDF), retrieved 2020-01-21

- ^ a b Upathilake R, Li Y, Matrawy A (July 2015). A classification of web browser fingerprinting techniques. 7th International Conference on New Technologies, Mobility and Security. Paris France: IEEE. doi:10.1109/NTMS.2015.7266460. ISBN 978-1-4799-8784-9.

- ^ Starov O, Nikiforakis N (May 2017). XHOUND: Quantifying the Fingerprintability of Browser Extensions. 2017 IEEE Symposium on Security and Privacy. San Jose CA USA: IEEE. pp. 941–956. doi:10.1109/SP.2017.18. ISBN 978-1-5090-5533-3.

- ^ Sanchez-Rola I, Santos I, Balzarotti D (August 2017). Extension Breakdown: Security Analysis of Browsers Extension Resources Control Policies. 26th USENIX Security Symposium. Vancouver BC Canada: USENIX Association. pp. 679–694. ISBN 978-1-931971-40-9. Retrieved 2020-01-21.

- ^ a b Kaur N, Azam S, KannoorpattiK, Yeo KC, Shanmugam B (January 2017). Browser Fingerprinting as user tracking technology. 11th International Conference on Intelligent Systems and Control. Coimbatore India: IEEE. doi:10.1109/ISCO.2017.7855963. ISBN 978-1-5090-2717-0.

- ^ a b c d e f Al-Fannah NM, Li W (2017). "Not All Browsers are Created Equal: Comparing Web Browser Fingerprintability". In Obana S, Chida K (eds.). Advances in Information and Computer Security. Lecture Notes in Computer Science. Springer International Publishing. pp. 105–120. arXiv:1703.05066. ISBN 978-3-319-64200-0.

- ^ a b Olejnik L, Castelluccia C, Janc A (July 2012). Why Johnny Can't Browse in Peace: On the Uniqueness of Web Browsing History Patterns. 5th Workshop on Hot Topics in Privacy Enhancing Technologies. Vigo Spain: INRIA. Retrieved 2020-01-21.

- ^ "Privacy and the :visited selector - CSS: Cascading Style Sheets MDN". 21 February 2023.

- ^ Fifield D, Egelman S (2015). "Fingerprinting Web Users Through Font Metrics". In Böhme R, Okamoto T (eds.). Financial Cryptography and Data Security. Lecture Notes in Computer Science. Vol. 8975. Springer Berlin Heidelberg. pp. 107–124. doi:10.1007/978-3-662-47854-7_7. ISBN 978-3-662-47854-7.

- ^ Obaidat, Muath (2020). "Canvas Deceiver - A New Defense Mechanism Against Canvas Fingerprinting". Journal of Systemics, Cybernetics and Informatics. 18 (6): 66–74.

- ^ Saito T, Yasuda K, Ishikawa T, Hosoi R, Takahashi K, Chen Y, Zalasiński M (July 2016). Estimating CPU Features by Browser Fingerprinting. 10th International Conference on Innovative Mobile and Internet Services in Ubiquitous Computing. Fukuoka Japan: IEEE. pp. 587–592. doi:10.1109/IMIS.2016.108. ISBN 978-1-5090-0984-8.

- ^ Olejnik L, Acar G, Castelluccia C, Diaz C (2016). "The Leaking Battery". In Garcia-Alfaro J, Navarro-Arribas G, Aldini A, Martinelli F, Suri N (eds.). Data Privacy Management, and Security Assurance. DPM 2015, QASA 2015. Lecture Notes in Computer Science. Vol. 9481. Springer, Cham. doi:10.1007/978-3-319-29883-2_18. ISBN 978-3-319-29883-2.

- ^ Englehardt S, Arvind N (October 2016). Online Tracking: A 1-million-site Measurement and Analysis. 2014 ACM SIGSAC Conference on Computer & Communications Security. Vienna Austria: Association for Computing Machinery. pp. 1388–1401. doi:10.1145/2976749.2978313. ISBN 978-1-4503-4139-4.

- ^ Yen TF, Xie Y, Yu F, Yu R, Abadi M (February 2012). Host Fingerprinting and Tracking on the Web: Privacy and Security Implications (PDF). The 19th Annual Network and Distributed System Security Symposium. San Diego CA USA: Internet Society. Retrieved 2020-01-21.

- ^ "What's Brave Done For My Privacy Lately? Episode #3: Fingerprint Randomization". 6 March 2020.

- ^ Merzdovnik G, Huber M, Buhov D, Nikiforakis N, Neuner S, Schmiedecker M, Weippl E (April 2017). Block Me If You Can: A Large-Scale Study of Tracker-Blocking Tools (PDF). 2017 IEEE European Symposium on Security and Privacy. Paris France: IEEE. pp. 319–333. doi:10.1109/EuroSP.2017.26. ISBN 978-1-5090-5762-7.

- ^ Kirk J (July 25, 2014). "'Canvas fingerprinting' online tracking is sneaky but easy to halt". PC World. Retrieved August 9, 2014.

- ^ Smith, Chris. "Adblock Plus: We can stop canvas fingerprinting, the 'unstoppable' new browser tracking technique". BGR. PMC. Archived from the original on July 28, 2014.

- ^ Newman, Drew (2007). "The Limitations of Fingerprint Identifications". Criminal Justice. 1 (36): 36–41.

추가열람

- Fietkau, Julian (2020-12-28). "The Elephant In The Background: Empowering Users Against Browser Fingerprinting". Chaos Communication Congress 2020.

- Angwin, Julia; Valentino-DeVries, Jennifer (2010-11-30). "Race Is On to 'Fingerprint' Phones, PCs". Wall Street Journal. ISSN 0099-9660. Retrieved 2018-07-10.

- Segal, Ory; Fridman, Aharon; Shuster, Elad (2017-06-05). "Passive Fingerprinting of HTTP/2 Clients" (PDF). BlackHat. Retrieved 2022-02-09.

외부 링크

- Electronic Frontier Foundation의 Panoptic클릭은 브라우저의 장치 지문의 일부 요소를 수집하고 사용자를 식별할 수 있게 하는 정도를 추정합니다.

- INRIA와 INSA Rennes의 Am I Unique는 WebGL을 통해 정보를 수집하는 것을 포함한 핑거프린팅 기술을 구현합니다.