아이덴티티 관리

Identity managementID 관리(IDM)는 IAM 또는 IdAM이라고도 하며 적절한 사용자(기업 내 또는 기업 내에 연결된 생태계의 일부)가 테크놀로지 리소스에 적절하게 액세스할 수 있도록 하기 위한 정책 및 테크놀로지의 프레임워크입니다.IdM 시스템은 IT 보안 및 데이터 관리의 가장 중요한 우산 아래에 있습니다.ID 및 액세스 관리 시스템은 IT 리소스를 사용하는 개인의 액세스 식별, 인증 및 제어뿐만 아니라 직원이 [1][2]액세스해야 하는 하드웨어 및 애플리케이션도 식별합니다.

IdM은 점점 이종 혼재하는 테크놀로지 환경에서 리소스에 대한 적절한 접근을 보장하고 더욱 엄격한 컴플라이언스 [3]요건을 충족해야 하는 요구에 대처합니다.

ID 액세스 [4]관리 영역에서는 ID 관리(IdM)와 ID 및 액세스 관리라는 용어를 서로 바꾸어 사용합니다.

ID 관리 시스템, 제품, 애플리케이션 및 플랫폼은 개인, 컴퓨터 관련 하드웨어 및 소프트웨어 애플리케이션을 포함하는 엔티티에 대한 식별 및 보조 데이터를 관리합니다.

IDM 에서는, 유저가 아이덴티티를 취득하는 방법, 역할, 또 경우에 따라서는 아이덴티티에 의해서 허가되는 권한, 아이덴티티의 보호, 및 그 보호를 서포트하는 테크놀로지(네트워크 프로토콜, 디지털 증명서, 패스워드 등)등의 문제가 취급되고 있습니다.

정의들

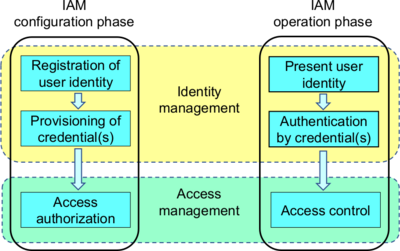

아이덴티티 관리(ID 관리) 또는 아이덴티티 및 액세스 관리(IAM)는 구성 단계에서 먼저 접근 권한을 등록 및 승인한 후 운영 단계에서 애플리케이션에 대한 접근 권한을 개인 또는 사용자 그룹을 식별, 인증 및 제어하는 조직 및 기술 프로세스입니다.시스템 또는 네트워크에서는 이전에 승인된 접근권을 기반으로 합니다.ID 관리(IdM)는 컴퓨터의 사용자에 대한 정보를 제어하는 작업입니다.이러한 정보에는 사용자의 ID를 인증하는 정보 및 사용자가 액세스 및/또는 수행할 수 있는 데이터와 액션을 설명하는 정보가 포함됩니다.또한 사용자에 대한 기술 정보와 해당 정보에 액세스 및 수정할 수 있는 방법 및 사용자에 대한 관리도 포함됩니다.관리 엔티티에는 사용자 외에도 일반적으로 하드웨어 및 네트워크 리소스,[5] 심지어 애플리케이션도 포함됩니다.아래 다이어그램은 IAM의 구성 및 작동 단계 간의 관계와 ID 관리와 액세스 관리 간의 차이를 보여 줍니다.

액세스 제어는 액세스 인가의 일부로 정의된 액세스 권한의 시행입니다.

디지털 아이덴티티는 개인식별정보(PII) 및 보조정보를 포함하는 기업의 온라인 존재입니다.PII [8]보호에 대한 OECD[6] 및[7] NIST 지침을 참조하십시오.이는 처리를 용이하게 하는 방법으로 물리 인스턴스의 ID 이름과 속성을 코드화한 것으로 해석할 수 있습니다.

기능.

엔지니어링 온라인 시스템의 실제 상황에서 ID 관리에는 다음 5가지 기본 기능이 포함됩니다.

- 순수 항등함수:액세스 또는 권한에 관계없이 ID 생성, 관리 및 삭제

- 사용자 액세스(로그온) 기능:예: 고객이 서비스에 로그온하기 위해 사용하는 스마트 카드 및 관련 데이터(기존 보기)

- 서비스 기능:개인화된 역할 기반 온라인 온 디맨드 멀티미디어(콘텐츠) 존재 기반 서비스를 사용자와 해당 장치에 제공하는 시스템입니다.

- 아이덴티티 페더레이션:패스워드를 인식하지 않고 사용자를 인증하기 위해 페더레이션아이덴티티에 의존하는 시스템

- 감사 기능:병목 현상, 오작동을 감시하고 동작을 의심합니다.

순수 아이덴티

일반적인 동일성 모델은 예를 들어 주어진 네임스페이스 내의 모든 동일성이 고유하거나 그러한 동일성이 현실 세계의 대응하는 실체와 특정 관계를 갖는 작은 일련의 공리로 구성될 수 있다.이러한 자명한 모델은 모델이 특정 애플리케이션 컨텍스트에 의해 구속되지 않는다는 의미에서 "순수한 동일성"을 표현합니다.

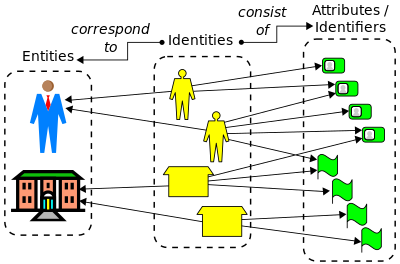

일반적으로 엔티티(실제 또는 가상)는 복수의 아이덴티티를 가질 수 있으며 각 아이덴티티는 복수의 아트리뷰트를 포함할 수 있습니다.이 아트리뷰트 중 일부는 특정 네임스페이스 내에서 고유합니다.아래 그림은 정체성과 실체 사이의 개념적 관계뿐만 아니라 정체성과 속성 간의 개념적 관계를 보여준다.

디지털 아이덴티티의 대부분의 이론 및 모든 실제 모델에서, 주어진 아이덴티티 오브젝트는 유한한 속성 집합(속성 값)으로 구성됩니다.이러한 속성은 모델 외부의 목적을 위해 또는 모델을 작동하기 위해(예: 분류 및 검색) 개체에 대한 정보를 기록합니다."순수 동일성" 모델은 이러한 속성의 외부 의미론과는 전혀 관련이 없습니다.

실제로 "순수 정체성"에서 가장 흔히 벗어나는 것은 모델이 외부 목적을 충족하기 위해 내부적으로 정체성의 일부 측면을 검증하기 위해 사용할 수 있는 디지털[3] 서명이나 소프트웨어 토큰과 같은 정체성의 일부 측면을 보증하기 위한 속성에서 발생합니다.모델이 내부적으로 그러한 의미론을 표현하는 한, 그것은 순수한 모델이 아니다.

이 상황을 액세스나 자격 관리 등 정보 보안 목적으로 외부에서 사용될 수 있지만 모델에 의해 특별한 취급을 받지 않고 단순히 저장, 유지 및 검색되는 속성과 대조해 보십시오.모델 내에 외부 의미론이 없기 때문에 "순수 동일성" 모델로 간주됩니다.

따라서 아이덴티티 관리는 특정 아이덴티티 모델에 대한 일련의 조작으로 정의할 수 있으며, 보다 일반적으로는 이와 관련된 기능 집합으로 정의할 수 있습니다.

실제로 ID 관리는 모델 콘텐츠가 여러 ID 모델 간에 어떻게 프로비저닝되고 조정되는지를 표현하기 위해 확장되는 경우가 많습니다.

사용자 액세스

사용자 액세스를 통해 사용자는 애플리케이션 전체에서 특정 디지털 ID를 가정할 수 있으며, 이를 통해 액세스 제어를 할당하고 이 ID에 대해 평가할 수 있습니다.여러 시스템에서 특정 사용자에 대해 단일 ID를 사용하면 관리자 및 사용자의 작업이 쉬워집니다.액세스 감시와 검증을 간소화하고 한 사용자에게 부여된 과도한 권한을 최소화할 수 있습니다.사용자 접근은 사용자 [9]접근 시작부터 종료까지 추적할 수 있습니다.

조직이 아이덴티티 관리 프로세스 또는 시스템을 도입할 때 동기는 일반적으로 아이덴티티를 주로 관리하는 것이 아니라 아이덴티티를 통해 해당 엔티티에 적절한 접근권을 부여하는 것입니다.즉, 액세스 관리는 일반적으로 ID 관리의 동기이며, 그 결과 두 가지 프로세스가 [10]밀접하게 관련되어 있습니다.

서비스

조직은 내부 사용자와 고객 모두를 위한 서비스를 계속 추가하고 있습니다.이러한 서비스의 상당수는, 이러한 서비스를 적절히 제공하기 위해서 ID 관리가 필요합니다.하나의 아이덴티티가 조직의 많은 [10]활동 또는 모든 활동에 서비스를 제공할 수 있도록 아이덴티티 관리가 애플리케이션 기능과 분리되는 경우가 늘고 있습니다.

내부용 ID 관리는 디바이스, 네트워크 기기, 서버, 포털, 콘텐츠, 애플리케이션 및/또는 제품을 포함한 모든 디지털 자산에 대한 액세스를 제어하기 위해 발전하고 있습니다.

서비스에서는, 주소록, 프리퍼런스, 자격, 연락처 정보 등, 유저에 관한 광범위한 정보에 액세스 할 필요가 있는 경우가 많습니다.이러한 정보의 대부분은 프라이버시 및/또는 기밀 요건의 대상이 되기 때문에, 그 정보에 대한 액세스를 제어하는 것이 중요합니다.[11]

아이덴티티 페더레이션

ID 페더레이션은 사용자 액세스를 공유하고 페더레이션에 참여하는 시스템 중 하나에 대한 인증에 기반하여 사용자가 로그인할 수 있는 하나 이상의 시스템으로 구성됩니다.여러 시스템 간의 이러한 신뢰는 종종 "신뢰의 원"으로 알려져 있습니다.이 설정에서는 1개의 시스템이 Identity Provider(IdP; 아이덴티티 프로바이더)로서 동작하고, 다른 시스템이 Service Provider(SP; 서비스 프로바이더)로서 동작합니다.사용자가 SP에 의해 제어되는 서비스에 액세스해야 할 경우 먼저 IdP에 대해 인증합니다.인증이 성공하면 IdP는 안전한 '어사션'을 서비스 프로바이더에 송신합니다.「SAML 어사션은, 시큐러티 어사션을 기술하기 위한 마크 업 언어를 사용해, 검증자가 클레임자의 ID에 관한 진술을 실시하는 경우에 사용할 수 있습니다.SAML 어설션은 옵션으로 디지털 [12]서명할 수 있습니다."

시스템 기능

사용자 아이덴티티 데이터의 작성, 삭제, 변경과 더불어 아이덴티티 관리는 연락처 정보나 위치 등의 어플리케이션에 의해 사용되는 보조 엔티티 데이터를 제어합니다.

- 인증 : 패스워드, 지문 등의 바이오메트릭, 터치스크린 제스처 패턴 등의 독특한 동작을 사용하고 있다고 주장하는 주체임을 확인합니다.

- 인가 : 특정 응용 프로그램의 컨텍스트에서 엔티티가 실행할 수 있는 조작을 정의하는 인가 정보를 관리합니다.예를 들어, 한 사용자는 판매 주문을 입력할 권한이 있고 다른 사용자는 해당 주문에 대한 신용 요청을 승인할 권한이 있을 수 있습니다.

- 역할 : 역할은 작업 그룹 또는 기타 역할입니다.사용자에게는 특정 작업 또는 직무와 관련된 역할이 부여되는 경우가 많습니다.역할에 권한이 부여되어 역할이 부여된 모든 사용자를 효과적으로 인증합니다.예를 들어, 사용자 관리자 역할은 사용자의 암호를 재설정할 수 있는 권한이 있는 반면 시스템 관리자 역할은 사용자를 특정 서버에 할당할 수 있는 기능을 가질 수 있습니다.

- 위임 : 로컬 관리자 또는 슈퍼바이저는 로컬 관리자 또는 슈퍼바이저를 사용하여 글로벌 관리자 없이 시스템 변경을 수행할 수 있습니다.또, 1명의 유저가 다른 유저를 대신해 액션을 실행할 수 있습니다.예를 들어 사용자는 사무실 관련 정보를 관리할 권한을 위임할 수 있습니다.

- 인터체인지:SAML 프로토콜은 두 개의 ID [13]도메인 간에 ID 정보를 교환하는 데 사용되는 중요한 수단입니다.OpenID Connect도 이와 같은 프로토콜 중 하나입니다.

사생활

개인 정보를 컴퓨터 네트워크에 올리는 것은 사생활 문제를 야기할 수밖에 없다.적절한 보호가 없으면 데이터는 감시 [14]사회를 구현하는 데 사용될 수 있다.

소셜 웹과 온라인 소셜 네트워킹 서비스는 아이덴티티 관리를 많이 사용합니다.개인정보에 대한 접근을 관리하는 방법을 사용자가 결정할 수 있도록 돕는 것은 광범위한 [15][16]관심사가 되었습니다.

신원 도용

신원 도용은 은행 계좌에 접근하기 위해 필요한 개인 정보 등의 신원 정보에 도둑이 접근할 때 발생합니다.

조사.

정체성 관리와 관련된 연구는 기술, 사회과학, 인문, [17]법률과 같은 분야를 다룬다.

분산형 아이덴티티 관리는 DID([18]분산형 아이덴티티)에 근거한 아이덴티티 관리입니다.

유럽 연구

2007년부터 2013년까지 유럽연합의 제7차 연구 프레임워크 프로그램 내에서 정체성 관리와 관련된 몇 가지 새로운 프로젝트가 시작되었습니다.

PICOS Project는 모바일 [19]커뮤니티에서 신뢰, 프라이버시 및 ID 관리를 제공하기 위한 최첨단 플랫폼을 조사하고 개발합니다.

PrimeLife는 [20]활동에 관계없이 개인이 자율성을 보호하고 개인정보에 대한 통제를 유지할 수 있도록 지원하는 개념과 기술을 개발합니다.

SWIFT는 사용 편의성과 프라이버시 문제에 대처하면서 ID 기능과 페더레이션을 네트워크로 확장하는 데 중점을 두고 사용자와 [21]프로바이더의 이익을 위해 서비스와 전송 인프라스트럭처를 통합하는 열쇠로 ID 기술을 활용합니다.

진행 중인 프로젝트

현재 진행 중인 프로젝트에는 Future of Identity in the Information Society(FIDIS),[22] GUIDE <[23] 및 [24]PRIME이 포함됩니다.

출판물

아이덴티티 관리와 관련된 기사를 게재하는 학술지는 다음과 같습니다.

전문성이 낮은 저널은 이 주제에 대해 발행하고 있습니다.예를 들어 ID에 관한 다음과 같은 특별한 문제가 있습니다.

- 온라인 정보 [25]리뷰

표준화

ISO(구체적으로는 ISO/IEC JTC1, SC27 IT 보안 기술 WG5 ID 액세스 관리 및 프라이버시 기술)는 ID 관련 용어의 정의를 포함한 ID 관리를 위한 프레임워크의 상세화 등 ID 관리를 위한 표준화 작업(ISO 2009)을 실시하고 있습니다.공개된 표준 및 현재 작업 항목에는 다음이 포함됩니다.

- ISO/IEC 24760-1 아이덴티티 관리를 위한 프레임워크 제1부: 용어 및 개념

- ISO/IEC 24760-2 아이덴티티 관리를 위한 프레임워크—제2부: 레퍼런스 아키텍처 및 요건

- ISO/IEC DIS 24760-3 아이덴티티 관리를 위한 프레임워크 - 파트 3: 프랙티스

- ISO/IEC 29115 엔티티 인증 보증

- ISO/IEC 29146 액세스 관리를 위한 프레임워크

- ISO/IEC CD 29003 아이덴티티 증명 및 검증

- ISO/IEC 29100 프라이버시 프레임워크

- ISO/IEC 29101 프라이버시 아키텍처

- ISO/IEC 29134 프라이버시 영향 평가 방법론

조직에 미치는 영향

각 조직에는 일반적으로 직원 및 자신의 객체의 디지털 ID 스키마를 관리하는 역할 또는 부서가 있습니다.이 스키마는 객체 ID 또는 객체 ID([26]OID)로 나타납니다.ID 관리의 감시와 관련된 조직 정책, 프로세스 및 절차는 IGA(Identity Governance and Administration)라고 불리기도 합니다.이러한 조직 수준의 ID 관리 [27]기능을 자동화하고 단순화하는 데 도움이 되는 상용 소프트웨어 도구가 있습니다.이러한 툴이 얼마나 효과적이고 적절하게 사용되는지는 보다 광범위한 거버넌스, 리스크 관리 및 컴플라이언스 체제의 범위에 포함됩니다.

2016년 이후 ID 및 액세스 관리 전문가들은 자체 전문 조직인 IDPro를 가지고 있습니다.2018년에 위원회는 다수의 중요한 출판물, 책, 프레젠테이션 및 [28]비디오를 나열하는 주석 첨부 참고 문헌의 출판을 시작했습니다.

관리 시스템

아이덴티티 관리 시스템은 정보 시스템 또는 엔터프라이즈 또는 크로스 네트워크 아이덴티티 [29]관리에 사용할 수 있는 일련의 기술을 말합니다.

"ID 관리 시스템"과 동의어로[citation needed] 사용되는 추가 용어는 다음과 같습니다.

- 액세스 거버넌스 시스템

- ID 및 액세스 관리 시스템

- 자격관리시스템

- 사용자 프로비저닝 시스템

아이덴티티 관리(IAM)는 애플리케이션, 데이터, 시스템 및 클라우드 플랫폼 등의 리소스에 대한 사용자 액세스를 인증 및 인가하기 위해 사용되는 아이덴티티 보안 프레임워크입니다.올바른 이유와 적절한 도구에 적절한 인력만 프로비저닝되도록 하는 것입니다.디지털 생태계가 발전함에 따라 ID 관리의 [30]세계도 발전하고 있습니다.

아이덴티티 관리'와 '액세스와 아이덴티티 관리'(또는 AIM)는 아이덴티티 관리라는 제목으로 상호 사용되는 용어이며, 아이덴티티 관리 자체는 IT[31] 보안과 정보의[32][33] 프라이버시 및 프라이버시[34] 리스크, 가용성 및 전자 인크루전스 [35][36]연구 등의 대상이 됩니다.

IAM(Identity and Access Management)에는 다음 3가지 컴포넌트가 있습니다.

- 네트워크 및 애플리케이션에 액세스하기 전에 사용자의 ID를 확인하는 액세스 관리/싱글 사인온

- ID 거버넌스를 통해 온보딩 및 역할/책임 변경을 위한 적절한 액세스 정책에 따라 사용자 액세스가 허용되도록 합니다.

- 권한이 높은 계정, 애플리케이션 및 시스템 자산에 대한 액세스를 제어 및 감시하는 권한 있는 액세스 관리

이러한 기술은 자동화된 워크플로우 및 프로세스의 기반을 제공하는 ID 거버넌스를 사용하여 결합할 [37]수 있습니다.

ID 관리 모드

FIDIS Network of Excellence [38]분석에 따르면 ID는 3가지 모드로 개념화됩니다.

- 아이덴티티:동일성의 3인칭(객관화) 속성.그러한 객관화된 관점은 다른 사람뿐만 아니라 자신에게도 적용될 수 있다.

- Ipse-identity:Ipse-Identity 관점은 현재와 현재에서 다양성과 차이를 경험하면서 시간의 흐름에 따라 자신을 연속적인 존재(idem)로 구성하는 것에 대한 1인칭 시점이다.

- me-internal:'나'(G. H. Mead)는 자신이 가정하는 다른 사람들의 조직적인 태도 집합이다.그것은 1인칭 시점인 '나'에 의해 형성되며, 그것은 그것이 마주치고 발전하는 다양한 3인칭 관점을 통합한다.그러므로, '나'는 자신에 대한 제3자 관점의 변화에 직면하여 지속적으로 재구성된다.

베르티노와 다카하시의 [39]교과서에서는 FIDIS의 정체성 개념과 어느 정도 중복되는 정체성의 3가지 범주가 정의되어 있다.

- 'Me-Identity' :아이덴티티라고 정의하는 것

- "당사의 아이덴티티":다른 사람과 내가 정의하는 정체성

- "그들의 아이덴티티"다른 사람이 내 아이덴티티로 정의하는 것

ID 관리 시스템 사용 목적

ID 관리 시스템은, 다음의 작성, 관리, 및 도입에 관계하고 있습니다.

- 식별자: 서브젝트를 식별하기 위해 사용되는 데이터입니다.

- 자격 정보: 신원 또는 그 일부에 대한 클레임에 대한 증거를 제공하는 데이터입니다.

- 속성:피사체의 특성을 설명하는 데이터입니다.

ID 관리 시스템의 목적은 다음과 같습니다.

- 식별:로그온 또는 데이터베이스 검색에 사용되는 사용자

- 인증:이게 실제 사용자인가요?시스템은 증거를 제공해야 합니다!

- 허가 및 거부 금지:e-ID를 사용한 문서 또는 트랜잭션의 승인.대부분의 경우 e-ID를 기반으로 한 디지털 서명을 사용합니다.거부 및 수신확인을 생성합니다.

상용 솔루션

ID 관리 시스템, 제품, 애플리케이션 및 플랫폼은 기업 및 [40]조직을 위해 구현된 상용 ID 관리 솔루션입니다.

기술과 서비스, 면 정체성 관리와 관련된 MicrosoftWindows액티브 디렉토리, 서비스 제공자 인증 제공자, 웹 서비스, 접근 제어, 디지털 ID, 암호 관리자, 단일 사인 온 이, 보안 토큰, 보안 토큰 서비스(STS), 업무 흐름, OpenID, 웹 서비스 보안, WS-Trust, SAML2.0, OAuth, RBAC을 포함한다.[41]

전자식별관리

오래된 정보로 인해 이 문서의 사실 정확도가 저하될 수 있습니다.(2012년 1월) |

일반적으로 전자 IdM은 모든 형태의 디지털 ID 관리를 포괄한다고 할 수 있다.아이덴티티 관리에 초점을 맞춘 것은 X.500 등의 디렉토리 개발로 거슬러 올라가며 네임스페이스는 국가, 조직, 애플리케이션, 사용자 또는 디바이스 등 실제 '식별된' 엔티티를 나타내는 이름 있는 오브젝트를 보관 유지하는 역할을 합니다.X.509 ITU-T 표준 정의 증명서에서는 증명서 서브젝트와 증명서 발행자의 2개의 디렉토리명으로 ID Atribute가 전송되었습니다.X.509 증명서와 PKI 시스템은 대상자의 온라인 'ID'를 증명하기 위해 작동합니다.따라서 IT용어로 ID 관리는 (디렉토리에 보관되어 있는) 실생활에서 식별되는 항목(사용자, 조직, 디바이스, 서비스 등)을 나타내는 정보의 관리라고 생각할 수 있습니다.이러한 시스템의 설계에는 명시적인 정보와 식별 엔지니어링 작업이 필요합니다.

아이덴티티 관리의 진화는 인터넷 기술의 진보를 밀접하게 따른다.1990년대 초반 정적 웹 페이지 및 정적 포털 환경에서 기업은 직원의 "화이트 페이지"와 같은 유익한 웹 콘텐츠 전달을 조사했습니다.그 후 (종업원의 이직, 프로비저닝 및 프로비저닝 해제로 인해) 정보가 변경됨에 따라 셀프 서비스 및 헬프 데스크 업데이트를 보다 효율적으로 수행할 수 있게 되어 오늘날 아이덴티티 관리라고[update] 불리게 되었습니다.

솔루션

ID 관리의 카테고리에 포함되는 솔루션은 다음과 같습니다.

아이덴티티 관리

- 계정 프로비저닝/프로비저닝 해제

- 워크플로우 자동화

- 위임 관리

- 비밀번호 동기화

- 셀프 서비스 패스워드 리셋

접근 제어

- 패스워드 매니저

- 싱글 사인온(SSO)

- 웹 싱글 사인온(Web SSO)

- Role-Based Access Control(RBAC; 롤베이스 액세스컨트롤)

- Attribute Based Access Control(ABAC; 속성 기반 접근컨트롤)

디렉토리 서비스

- x.500 및 LDAP

- Microsoft Active Directory

- NetIQ eDirectory

- ID 저장소(사용자 계정 속성 관리를 위한 디렉토리 서비스)

- 메타데이터 리플리케이션/동기화

- 디렉토리 가상화(가상 디렉토리)

- e-비즈니스 규모의 디렉토리 시스템

- 차세대 시스템 - 복합 적응 디렉토리 서비스(CADS)

기타 카테고리

- 신뢰할 수 없는 네트워크 간의 웹 응용 프로그램 사용자 액세스 권한 연합

- 디렉토리 대응 네트워킹 및 802.1X EAP

표준

- SAML 2.0

- OAuth

- 오픈 아이디

- Liberty Alliance - 연합 아이덴티티 관리를 추진하는 컨소시엄

- Shibboleth (인터넷 2) - 교육 환경을 대상으로 한 식별 기준

- 글로벌 트러스트 센터

- 중앙 인증 서비스

「 」를 참조해 주세요.

- 접근 제어

- 인증

- 허가

- 클레임 베이스 아이덴티티

- 컴퓨터 보안

- 디지털 카드

- 디지털 아이덴티티

- 디렉토리 서비스

- 동글

- 페더레이션 아이덴티티 관리

- 하드웨어 보안 모듈

- 신원 보증

- 아이덴티티 기반의 네트워킹

- 본인확인서비스

- 아이디 프로바이더

- 아이덴티티 기반 보안

- 정보 프라이버시

- 오픈 인증 이니셔티브

- 경량 아이덴티티(LID)

- Single Sign-On 구현 목록

- 로열티 카드

- 메타디렉토리 및 가상 디렉토리

- 모바일 ID 관리

- 모바일 시그니처

- 멀티팩터 인증

- 상호 인증

- 네트워크 정보 서비스(NIS)

- OAuth

- 온라인 ID 관리

- 오픈 아이디

- 패스워드 관리

- 개인 식별 정보

- 프라이버시 강화 테크놀로지(PET)

- 특권 ID 관리

- RBAC

- SAML 2.0

- SAML 기반의 제품과 서비스

- 보안 토큰

- 자주 정체성

- 서비스 프로바이더

- 싱글 사인온

- 소프트웨어 토큰

- 2 요소 인증

- 사용자 모델링

- 사용자 프로파일

- 웹 액세스 관리

- 웹 서비스

- Windows CardSpace

- 워크플로우 응용 프로그램

- XML 지원 디렉토리

- 야디스

레퍼런스

- ^ Stroud, Forrest (22 June 2015). "What Is Identity and Access Management (IAM)? Webopedia Definition". www.webopedia.com. Retrieved 27 February 2019.

- ^ Silva, Edelberto Franco; Muchaluat-Saade, Débora Christina; Fernandes, Natalia Castro (1 January 2018). "ACROSS: A generic framework for attribute-based access control with distributed policies for virtual organizations". Future Generation Computer Systems. 78: 1–17. doi:10.1016/j.future.2017.07.049. ISSN 0167-739X.

- ^ a b :"가트너 IT용어 사전, 아이덴티티 및 접근 관리(IAM)>". 가트너와 비교한다.9월 2일 2016년 Retrieved.즉 그들이 올바른 개인들이 바른 시간에 옳은 이유를 위해 올바른 리소스에 액세스 할 수 있아이덴티티 및 액세스 관리(IAM)그 규율[...]IAM 중요 업무용 필요성을 점점 더 rigoro을 만나기 위해 자원에 점점 더 이질적 기술 환경을 가로질러 적절한 접속이 보장되 줘요.우리 준수 요건.

- ^ "identity management (ID management)". SearchSecurity. 1 October 2013. Retrieved 2 March 2017.

- ^ "What is identity management (ID management) ? - Definition from WhatIs.com". SearchSecurity. Retrieved 20 December 2019.

- ^ 프라이버시 강화 시스템의 기능 요건 Fred Carter, 디지털 ID 관리에 관한 OECD 워크숍, 노르웨이 트론하임, 2007년 5월 9일(PPT 프레젠테이션)

- ^ 2009년 8월 13일 웨이백 머신에 보관된 개인식별정보(PII)의 기밀성 보호 가이드(2009년 1월)

- ^ PII(개인 식별 가능 정보) 2009년 4월 28일 민주주의 테크놀로지 센터 웨이백 머신에 아카이브, 2007년 9월 14일

- ^ "IBM Cloud Docs". console.bluemix.net. Retrieved 3 December 2018.

- ^ a b "What is identity management (ID management) ? - Definition from WhatIs.com". SearchSecurity. Retrieved 3 December 2018.

- ^ Networks, Institute of Medicine (US) Committee on Regional Health Data; Donaldson, Molla S.; Lohr, Kathleen N. (1994). Confidentiality and Privacy of Personal Data. National Academies Press (US).

- ^ Burr, William E.; Dodson, Donna F.; Polk, W. Timothy (2006). "Information Security" (PDF). NIST Special Publication. CiteSeerX 10.1.1.153.2795. doi:10.6028/NIST.SP.800-63v1.0.2. OCLC 655513066. Retrieved 10 October 2015.

- ^ "Working Groups Identity Commons". Idcommons.org. Retrieved 12 January 2013.

- ^ Taylor, Lips & Organ 2009.

- ^ Gross, Acquisti 및 Heinz 2005.

- ^ Taylor 2008.

- ^ Halperin & Backhouse 2008.

- ^ "Decentralized Identifiers (DIDs)". World Wide Web Consortium. 8 June 2020. Retrieved 22 June 2020.

- ^ PICOS

- ^ "PrimeLife - Privacy and Identity Management in Europe for Life".

- ^ "www.ist-swift.org".

- ^ FIDISCoord (DR). "Home: Future of IDentity in the Information Society".

- ^ "Creating a European Identity Management Architecture for eGovernment". istrg.som.surrey.ac.uk. Archived from the original on 8 May 2009.

- ^ "PRIME - Privacy and Identity Management for Europe". Portal for the PRIME Project. 28 September 2006. Archived from the original on 10 October 2007.

- ^ "Special Issue: Special section on: Digital identity management". Online Information Review. Bradford: MCB University Press. 33 (3). 19 June 2009. ISSN 1468-4527. OCLC 807197565, 676858452. Retrieved 29 January 2021.

- ^ 오브젝트 ID(OID), PostgreSQL: 개요와 개념, Bruce Momjian, 1999년 11월 21일

- ^ Canner, Ben (24 July 2018). "The 17 Best Identity Governance and Administration Platforms of 2018". Solutions Review. Retrieved 17 December 2019.

- ^ "An Annotated Bibliography" (PDF). Retrieved 6 September 2019.

- ^ "What Is Identity Management and Access Control? Okta". www.okta.com. Retrieved 22 November 2020.

- ^ "History of Identity Management". www.sailpoint.com. SailPoint Technologies. Retrieved 12 May 2021.

- ^ "Identity management as a component of IT Security".

- ^ Rannenberg, Kai; Royer, Denis; Deuker, André, eds. (2009). The Future of Identity in the Information Society. Berlin, Heidelberg: Springer Berlin Heidelberg. doi:10.1007/978-3-642-01820-6. ISBN 978-3-540-88480-4. S2CID 153140099.

- ^ Fritsch, Lothar (March 2013). "The Clean Privacy Ecosystem of the Future Internet". Future Internet. 5 (1): 34–45. doi:10.3390/fi5010034.

- ^ Paintsil, Ebenezer; Fritsch, Lothar (2013), "Executable Model-Based Risk Analysis Method for Identity Management Systems: Using Hierarchical Colored Petri Nets", Trust, Privacy, and Security in Digital Business, Springer Berlin Heidelberg, pp. 48–61, doi:10.1007/978-3-642-40343-9_5, ISBN 978-3-642-40342-2

- ^ Fritsch, Lothar; Fuglerud, Kristin Skeide; Solheim, Ivar (1 December 2010). "Towards inclusive identity management". Identity in the Information Society. 3 (3): 515–538. doi:10.1007/s12394-010-0075-6. ISSN 1876-0678.

- ^ Røssvoll, Till Halbach; Fritsch, Lothar (2013). Kurosu, Masaaki (ed.). "Trustworthy and Inclusive Identity Management for Applications in Social Media". Human-Computer Interaction. Users and Contexts of Use. Lecture Notes in Computer Science. Springer Berlin Heidelberg. 8006: 68–77. doi:10.1007/978-3-642-39265-8_8. ISBN 978-3-642-39265-8.

- ^ "What Is Identity and Access Management?". www.sailpoint.com. SailPoint Technologies. Retrieved 12 May 2021.

- ^ 힐데브란트, M., 쿱스, E.J. 및 드브리스, K. (2008)D7.14a: idem-identity가 ipse-identity를 충족하는 경우: 개념적 탐구.Brussel: FIDIS.http://www.fidis.net/fileadmin/fidis/deliverables/fidis-WP7-del7.14a-idem_meets_ipse_conceptual_explorations.pdf, 접속 2019-12-09

- ^ Bertino, Elisa. (2010). Identity Management : concepts, technologies, and systems. Takahashi, Kenji. Boston, MA: Artech House. ISBN 978-1-60807-039-8. OCLC 700220032.

- ^ "FREE Verification App for 4.2 Billion Online Users".

- ^ "Identity management security".

원천

- Gross, Ralph; Acquisti, Alessandro; Heinz, J. H. (2005). "Information revelation and privacy in online social networks". Workshop On Privacy In The Electronic Society; Proceedings of the 2005 ACM workshop on Privacy in the electronic society. pp. 71–80. doi:10.1145/1102199.1102214. ISBN 978-1595932280. S2CID 9923609.

- Halperin, Ruth; Backhouse, James (2008). "A roadmap for research on identity in the information society". Identity in the Information Society (published 2009). 1 (1): 71. doi:10.1007/s12394-008-0004-0.

- Lusoli, Wainer; Miltgen, Caroline (2009). "Young People and Emerging Digital Services. An Exploratory Survey on Motivations, Perceptions and Acceptance of Risks". JRC Scientific and Technical Reports (published March 2009) (EUR 23765 EN). doi:10.2791/68925. ISBN 9789279113307.

- ISO, IEC (2009). "Information Technology—Security Techniques—A Framework for Identity Management". ISO/IEC WD 24760 (Working draft).

{{cite journal}}:Cite 저널 요구 사항journal=(도움말) - Pohlman, M.B. (2008). Oracle Identity Management: Governance, Risk and Compliance Architecture. Auerbach Publications. ISBN 978-1-4200-7247-1.

- Pounder, C. N. M. (2008). "Nine principles for assessing whether privacy is protected in a surveillance society". Identity in the Information Society (published 2009). 1: 1. doi:10.1007/s12394-008-0002-2.

- Taylor, John A.; Lips, Miriam; Organ, Joe (2009). "Identification practices in government: citizen surveillance and the quest for public service improvement". Identity in the Information Society. 1: 135. doi:10.1007/s12394-009-0007-5.

- Taylor, John A. (2008). "Zero Privacy". IEEE Spectrum. 45 (7): 20. doi:10.1109/MSPEC.2008.4547499.

- Williamson, Graham; Yip, David; Sharni, Ilan; Spaulding, Kent (1 September 2009). Identity Management: A Primer. MC Press. ISBN 978-1-58347-093-0.

- Bernal Bernabe, Jorge; Hernandez-Ramos, Jose L.; Skarmeta, Antonio (2017). "Holistic Privacy-Preserving Identity Management System for the Internet of Things". Mobile Information Systems. 2017 (6384186): 1–20. doi:10.1155/2017/6384186.