2017년 우크라이나 랜섬웨어 공격

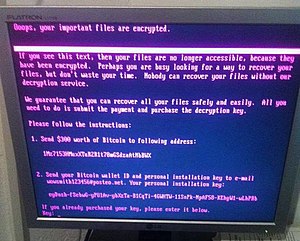

2017 Ukraine ransomware attacks 손상된 시스템에 표시된 페타의 몸값 기록 | |

| 날짜. | 2017년 6월 27~28일( |

|---|---|

| 위치 | |

| 유형 | 사이버 공격 |

| 원인 | 악성코드, 랜섬웨어, 사이버 테러 |

| 결과 | 우크라이나 여러 부처, 은행, 메트로 시스템 및 국영 기업에 영향을 미쳤다. |

| 의심. | |

| 러시아-우크라이나 전쟁 |

|---|

|

| 주요 이벤트 |

|

| 주요 토픽 |

| 관련 토픽 |

2017년 6월 27일, 페타 악성코드를 이용한 일련의 강력한 사이버 공격이 시작되어 은행, 부처, 신문 [10]및 전기 회사를 포함한 우크라이나 조직의 웹사이트를 잠식했다.프랑스, 독일, 이탈리아, 폴란드, 러시아, 영국, 미국,[3][11][12] 호주에서 유사한 감염이 보고되었다.ESET는 2017년 6월 28일 모든 감염의 80%가 우크라이나에서 발생했으며 독일은 약 9%[2]로 두 번째로 큰 피해를 입었다고 추정했다.2017년 6월 28일 우크라이나 정부는 공격이 [13]중단되었다고 발표했다.2017년 6월 30일 AP통신은 전문가들이 페타가 랜섬웨어로 위장하고 있지만 실제로는 최대의 피해를 입히도록 설계되어 우크라이나를 주요 타깃으로 하고 [14]있다는 데 동의했다고 보도했다.

접근

보안 전문가들은 이번 공격이 인텔리전스 [2]서비스가 개발한 우크라이나 세무회계 패키지인 MeDoc(M.EDoc [])의 업데이트에서 비롯된 것으로 보고 있다.F-Secure의 [2]보안 전문가인 Mikko Hyppönen에 따르면 MeDoc은 우크라이나 [15]세무사들 사이에서 널리 사용되고 있으며 소프트웨어는 다른 우크라이나 기업들을 회계하기 위한 주요 옵션이었다.MeDoc은 우크라이나 전역에 약 40만 명의 고객이 있으며, 이는 우크라이나 국내 [8]기업의 약 90%를 차지하고 있으며,[16] 공격 전에는 우크라이나에서 약 100만 대의 컴퓨터에 설치되었습니다.

MeDoc은 업데이트 서버를 통해 프로그램에 대한 정기적인 업데이트를 제공합니다.공격 당일인 2017년 6월 27일 업데이트 서버에 의해 MeDoc 업데이트가 푸시되었고, 그 후 랜섬웨어 공격이 나타나기 시작했다.영국의 악성코드 전문가인 Marcus Hutchins는 "소프트웨어의 자동 업데이트 시스템이 손상되어 소프트웨어 [2]업데이트가 아닌 악성코드를 다운로드하고 실행하는 데 사용된 것으로 보인다"고 주장했다.MeDoc을 생산하는 회사는 컴퓨터 사무실도 영향을 받았기 때문에 랜섬웨어 공격에 고의로 관여한 것은 아니라고 주장했으며,[15][17] 그들은 출처를 추적하기 위해 법 집행 기관과 협력하고 있다.2017년 5월 18일, 랜섬웨어 XDATA에서 MeDoc 소프트웨어를 통한 유사한 공격이 수행되었습니다.우크라이나에서는 [18]수백 개의 회계 부서가 영향을 받았다.

사이버 공격은 페타 랜섬웨어의 변형 버전을 기반으로 했다.2017년 5월 WannaCry 랜섬웨어 공격과 마찬가지로 Petya는 이전 버전의 Microsoft Windows 운영체제에서 발견된 EternalBlue 공격을 사용합니다.Peta가 실행되면 하드 드라이브의 마스터 파일 테이블을 암호화하고 컴퓨터를 강제로 재시작합니다.그런 다음 사용자에게 메시지가 표시되며, 파일이 암호화되어 있으며 컴퓨터 암호를 해독하는 명령을 받기 위해 3개의 지갑 중 하나에 미화 300달러를 Bitcoin으로 보내라는 메시지가 표시됩니다.동시에 소프트웨어는 Windows의 Server Message Block 프로토콜을 이용하여 동일한 네트워크상의 로컬 컴퓨터 및 찾을 수 있는 모든 원격 컴퓨터를 감염시킵니다.또한 NotPetya 소프트웨어는 2011년에 발견된 개념 증명 악용인 Mimikatz의 변종을 사용하는 것으로 밝혀졌습니다.Mimikatz는 사용자 패스워드가 Windows 내의 컴퓨터 메모리에 유지되고 있으며, 이러한 패스워드를 이용하여 네트워크 전체에 [19]퍼지는 것을 증명하고 있습니다.

EternalBlue의 부정 이용은 이미 확인되었으며, Microsoft는 2017년 3월에 패치를 발행하여 Windows Vista, Windows 7, Windows 8.1, Windows 10, Windows Server 2008, Windows Server 2012 및 Windows Server 2016에 대한 부정 이용을 종료했습니다.그러나 WannaCry 공격은 여전히 오래된 Windows 운영 체제 또는 새로운 버전의 이전 운영 체제를 사용하고 있거나 사용자가 패치를 다운로드하기 위한 절차를 밟지 않은 많은 컴퓨터 시스템에서 진행되었습니다.Microsoft는 WannaCry 공격 다음 날 Windows XP, Windows Server 2003 및 Windows 8에 대한 새로운 패치를 발표했습니다.보안 전문가 레슬리 카하트는 "공격의 확산에 사용된 모든 공격 방법은 잘 문서화된 [20]방법으로 예방할 수 있었다"고 말했다.

보안 전문가들은 우크라이나 사이버 공격에 사용된 Petya 버전이 수정된 것을 발견했고, 이에 따라 원래 악성코드와 구별하기 위해 NotPetya 또는 Nyetna로 이름을 변경했다.NotPetia는 마스터 파일 테이블뿐만 아니라 감염된 컴퓨터 상의 모든 파일을 암호화했으며, 경우에 따라서는 복호화를 [21][22]통해 실행 취소할 수 없는 방식으로 컴퓨터 파일이 완전히 삭제되거나 다시 작성되었습니다.일부 보안 전문가들은 소프트웨어가 암호를 가로채고 관리자 수준의 작업을 수행하여 컴퓨터 파일을 더 망가뜨릴 수 있다고 보았다.또, 이 소프트웨어는 특정의 컴퓨터 시스템을 특정해, 그러한 시스템의 감염을 회피할 수 있다고 하는 점에 주목해,[20] 이번 공격은 목표에서 보다 외과적인 것이었음을 시사하고 있다.WannaCry 소프트웨어와 달리 NotPetya에서는 "kill switch"를 찾을 수 없었습니다.이것은 확산을 즉시 [23]멈추기 위해 사용될 수 있었습니다.캘리포니아 대학의 Nicholas Weaver에 따르면 해커들은 이전에 MeDoc을 "리모컨 트로이 목마로 만들었고,[8] 그리고 그들은 이 공격을 시작하기 위해 이 자산을 불태울 용의가 있었다"고 한다.

공략

공격 중에 우크라이나 체르노빌 원자력 발전소의 방사선 감시 시스템이 [24]다운되었다.몇몇 우크라이나 정부, 은행, 지하철 시스템 및 국영 기업 (보리스필 국제공항, 우크르텔레콤, 우크포슈타, 우크라이나 국영 저축은행, 우크라이나 철도)이 [25]영향을 받았습니다.감염된 컴퓨터에서는 악성코드가 사용자에게 메시지를 표시했음에도 불구하고 중요한 컴퓨터 파일이 덮어쓰기되어 영구적으로 손상되었습니다. 이는 공격자들의 요구를 충족시키고 요청된 지불을 Bitcoin [26]통화로 함으로써 모든 파일을 "안전하고 쉽게" 복구할 수 있음을 나타냅니다.

이번 공격은 금전적인 [15]이유보다는 우크라이나를 무력화하기 위한 것으로 보인다.이번 공격은 우크라이나 공휴일인 제헌절([27][28][29]1996년 6월 28일 우크라이나 의회의 승인 기념일) 전날 발생했다.대부분의 관공서는 텅 비어서 사이버 공격이 방해받지 [15]않고 확산될 것이다.또한 일부 보안 전문가들은 랜섬웨어가 해당 하드 드라이브를 암호화하는 것이 아니라 삭제하는 데 관여한다고 보고 있습니다. 이로 [15]인해 영향을 받는 기업에게는 더 큰 재앙이 될 수 있습니다.

사이버 공격이 시작되기 얼마 전, 키예프에서 고위 정보 책임자이자 우크라이나 정보국장 특수 부대장인 막심 샤포발 대령이 차량 [30]폭탄에 의해 암살되었다고 보도되었다. 키이우조지아와 몰도바의 전 정부 고문 몰리 K. 맥큐는 이번 암살이 사이버 [31]공격과 관련이 있다고 믿었다.

2017년 6월 28일 우크라이나 정부는 공격이 중단됐다고 밝혔다. "사이버 보안 전문가들이 상황을 완전히 통제하고 있으며, 현재 손실된 [13]데이터를 복구하기 위해 노력하고 있다."

최초 6월 27일 공격 이후 보안 전문가들은 검시관을 감염시킨 코드를 발견했다.Doc 업데이트에는 또 다른 사이버 공격에 사용할 수 있는 백도어가 있습니다.또 다른 사이버 공격의 징후를 본 우크라이나 경찰은 2017년 7월 4일 MeDoc 사무실을 급습해 서버를 압수했다.MeDoc의 CEO는, 서버에 백도어가 인스톨 되어 있는 것을 알지 못하고, 재차 공격에의 관여를 부정해,[16][32] 당국이 그 원인을 특정하는 것을 돕고 있다고 말했다.보안업체 ESET는 이미 2017년 5월 15일에 MeDoc의 업데이터 서비스에 백도어가 설치되어 있는 것을 알게 되었습니다.또, Cisco Systems의 Talos 그룹의 전문가는, 2017년 4월에 백도어의 증거를 발견했습니다.어느쪽이든, 사이버 공격은 「철저하게 계획되어 잘 행해진 조작」[33]이라고 지적하고 있습니다.우크라이나 관리들은 정보국이 이러한 사건 이전에 안티바이러스 회사들로부터 서버상의 허술한 보안에 대해 경고를 받았으나 [34]이를 방지하기 위한 조치를 취하지 않았기 때문에 "형사적 책임"에 직면할 것이라고 말했다.Talos는 NotPetya 악성 프로그램(1.5GB)을 포함하는 MeDoc 업데이트의 크기가 크기 때문에 아직 발견되지 않은 다른 백도어가 있을 수 있으며 또 다른 공격이 발생할 [33]수 있다고 경고했습니다.

귀속

6월 30일 우크라이나 보안국(SBU)은 사이버 공격에 사용된 장비를 압수했다고 보고하고 [35]공격을 시작한 러시아 요원의 것이라고 주장했다.2017년 7월 1일 SBU는 2016년 12월 우크라이나에서 금융시스템, 교통 및 에너지 시설(텔레봇과 블랙에너지 [36]사용)을 공격한 가해자가 2017년 6월 27일 우크라이나를 공격한 것과 동일한 해킹 그룹임을 알 수 있다고 주장했다.이는 러시아 연방 특수부대가 이번 공격에 관여했음을 증명하는 것이라고 이 신문은 [7][37]결론지었다.(2016년 12월 우크라이나 국가 에너지 컴퓨터에 대한 사이버 공격으로 수도 [7]키이우 북부 지역에서 정전 사고가 발생했습니다.)러시아-우크라이나 관계는 2014년 러시아의 크림 합병 이후 얼어붙은 상태이며, [7]2017년 6월 말까지 러시아 정부가 지원하는 우크라이나 동부 분리주의자들의 반란으로 1만 명 이상이 사망했다.[7]우크라이나는 우크라이나 국가기관을 해킹하는 것은 러시아가 우크라이나에 [7]대해 벌이는 '하이브리드 전쟁'의 일환이라고 주장하고 있다.

2017년 6월 30일, 사이버 보안 회사 ESET는 (블랙 에너지와 연계되어 있다고 주장한) 텔레봇 그룹이 공격의 배후에 있다고 주장했다: "발병 전에는 텔레봇 그룹이 주로 금융 부문을 대상으로 했다.이번 발병은 우크라이나에 있는 기업들을 겨냥한 것이었지만 악성코드의 확산 능력을 과소평가한 것으로 보인다.그래서 악성코드가 통제 [7]불능 상태가 된 것입니다." ESET는 앞서 Black Energy가 [38]2014년부터 우크라이나 사이버 인프라를 목표로 하고 있다고 보고한 바 있습니다.2016년 12월 ESET는 TeleBots가 BlackEnergy 해커로부터 진화했으며,[39] TeleBots가 2016년 하반기에 우크라이나 금융 부문을 파괴하기 위해 사이버 공격을 사용했다고 결론지었다.

7월 4일 MeDoc에 대한 급습이 있을 무렵, 이미 NotPetya의 목록에 있는 지갑에 모아진 1만달러의 Bitcoin이 수집되었고, 전문가들은 이것이 익명의 Tor 네트워크상의 공간을 사기 위해 사용되었다고 믿고 있다.NotPetya의 저자들이 올린 것으로 알려진 한 메시지는 공격을 중지하고 영향을 받는 [16]모든 파일을 해독하기 위해 10만 개의 Bitcoin(약 260만 달러)을 요구했다.2017년 7월 5일, NotPetya 작성자들이 보낸 것으로 알려진 두 번째 메시지가 Tor 웹사이트에 게시되어 파일 암호를 해독하고자 하는 사람들에게 100비트코인(약 25만 달러)을 보내라고 요구했다.메시지에는 오리지널 Peta 랜섬웨어가 사용한 것과 동일한 개인 키로 서명되어 있어 같은 그룹이 두 [40]가지 모두에 책임이 있음을 시사합니다.

2018년 1월에 인용된 보도에 따르면, 미국 중앙정보국은 사이버 공격의 배후에 러시아가 있다고 주장했으며, 러시아 중앙정보국(GRU)이 NotPetya를 [41]설계했다고 한다.마찬가지로, 영국 국방부는 2018년 2월에 러시아가 사이버 공격을 개시했다고 비난했는데, 우크라이나의 시스템을 공격함으로써 사이버 공격이 확산되어 영국 및 다른 지역의 주요 시스템에 영향을 미칠 것이라고 말했다.러시아는 이번 공격에 러시아 [42]시스템도 영향을 받았다고 지적하며 관련 사실을 부인했다.

와이어드 테크놀로지 작가 앤디 그린버그는 사이버 공격의 역사를 검토하면서 이번 공격은 "샌드웜"이라고 불리는 러시아 군 해커 그룹으로부터 발생했다고 말했다.그린버그는 특히 2016년 키이우 정전 사태의 배후에 샌드웜이 있다고 주장했다.이 그룹은 우크라이나 금융권 해킹에 주력해 왔으며 2017년 초쯤 M.E. Doc의 업데이트 서버에 접속해 2017년 [19]6월 사이버 공격을 보내는 데 악의적으로 이용될 수 있었다.

대상 기업

영향을 받는 기업에는 안토노프, 키예프스타, 보다폰 우크라이나, 라이프셀, TV 채널 STB, ICTV 및 ATR, 키예프 메트로, UkrGasVydobuvannya(UGV), 주유소 WOG, DTEK, Epicentre K, 키예프 국제공항(Kyvilzhian International Airport) 등이 있습니다.2017년 6월 27일 사이버 [43]공격에 희생된 우크라이나 경찰.Oshadbank는 2017년 [44]7월 3일에 다시 완전히 기능하게 되었습니다.우크라이나 전기회사 컴퓨터도 이번 공격으로 인해 오프라인 상태가 됐지만 컴퓨터는 [8]사용하지 않고 계속 가동되고 있다.

영향을 받은 기업의 80% 이상이 우크라이나 [needs update]출신이지만, 랜섬웨어는 우크라이나에 사무소를 두고 전 세계에 네트워크를 구축한 기업들 때문에 다른 지역의 여러 기업에도 전파되었습니다.테러와 관련된 사건을 보고한 비우크라이나계 기업에는 국제 해운회사 A.P.의 APM 터미널 자회사인 식품 가공업자 몬델레스 [45]인터내셔널이 포함되어 있다.Moller-Maersk는 페덱스 배송 자회사 TNT익스프레스(8월 2017년에 배달은 여전히 공격 때문에 일어났다)[46]중국 선박 회사는 중량 그룹 그룹, 프랑스 건설 회사 세인트 Gobain,[47]광고 대행사 WPPplc,[48]유산 밸리 의료 시스템 Pittsburgh,[49]의 법률 회사 국방부 군수국 Piper,[50]제약 사Mpany 머크&Co.,[51]c온수머 상품 제조업체인 레킷 벤키저와 소프트웨어 공급업체인 Nuance Communications가 [52]있습니다.우크라이나 경찰은 이번 랜섬웨어 공격이 [53]우크라이나에 대한 직접적인 사이버 공격으로부터 주의를 분산시키기 위해 전 세계로 확산되도록 고안되었다고 믿고 있다.

사이버 공격의 비용은 아직 결정되지 않았다. 왜냐하면 최초 공격이 있은 지 일주일이 지났지만, 기업들은 여전히 피해를 줄이기 위해 노력하고 있기 때문이다.레킷벤키저는 글로벌 서플라이 체인([52][54]supply-chain)에 영향을 준 공격 때문에 2분기 매출 예상치를 2%(약 1억3000만달러) 낮췄다.미국 대통령의 국토안보보좌관인 Tom Bossert는 총 피해액이 100억 [19]달러 이상이라고 말했다.특정 기업에 대한 추정 피해액으로는 Merck에 대한 8억 7천만 달러, FedEx에 대한 4억 달러, Saint-Gobain에 대한 3억 8천 4백만 달러, [19]Maersk에 대한 3억 달러가 포함됩니다.

반응

올렉산드르 투르치노프 우크라이나 국가안보국방위원회 장관은 직접적인 [55]증거를 제시하지 않았지만 6월 27일 사이버 공격에 러시아가 개입한 징후가 있다고 주장했다.러시아 관리들은 우크라이나의 주장을 "근거 없는 포괄적 비난"[35]이라고 말하며 어떠한 관련도 부인했습니다.2017년 6월 28일 옌스 스톨텐베르크 나토 사무총장은 나토가 우크라이나의 사이버 [56]방어 강화를 위해 지원을 계속할 것이라고 다짐했다.백악관 대변인은 2018년 2월 15일 성명을 발표하면서 이번 공격은 "역사상 [57]가장 파괴적이고 비용이 많이 드는 사이버 공격"이라고 밝혔다.

「 」를 참조해 주세요.

레퍼런스

- ^ a b c d e f Rothwell, James; Titcomb, James; McGoogan, Cara (27 June 2017). "Petya cyber attack: Ransomware spreads across Europe with firms in Ukraine, Britain and Spain shut down". The Daily Telegraph. Archived from the original on 16 February 2018. Retrieved 5 April 2018.

- ^ a b c d e "Tax software blamed for cyber-attack spread". BBC News. 28 June 2017. Archived from the original on 28 June 2017. Retrieved 28 June 2017.

- ^ a b c Turner, Giles; Verbyany, Volodymyr; Kravchenko, Stepan (27 June 2017). "New Cyberattack Goes Global, Hits WPP, Rosneft, Maersk". Bloomberg. Archived from the original on 5 November 2019. Retrieved 27 June 2017.

- ^ "Businesses warned again to update patches as Petya ransomware hits Australian offices". Financial Review. 28 June 2017. Archived from the original on 30 June 2017. Retrieved 3 July 2017.

- ^ "Oleksandr Turchynov: One of the mechanisms for spreading a dangerous computer virus was a system for updating the accounting software – National Security and Defense Council of Ukraine". RNBO. Archived from the original on 19 October 2017. Retrieved 30 June 2017.

- ^ "SBU establishes involvement of the RF special services into Petya.A virus-extorter attack". Security Service of Ukraine. Archived from the original on 19 October 2017. Retrieved 4 July 2017.

- ^ a b c d e f g "Ukraine points finger at Russian security services in recent cyber attack". Reuters. 1 July 2017. Archived from the original on 1 July 2017. Retrieved 1 July 2017.

- ^ a b c d Borys, Christian (26 July 2017). "Ukraine braces for further cyber-attacks". BBC News. Archived from the original on 26 July 2017. Retrieved 26 July 2017.

- ^ 러시아군이 우크라이나에서 'NotPetya' 사이버 공격의 배후에 있었다고 CIA는 Wayback Machine Washington Post, 2018년 1월 13일 아카이브 완료

- ^ Prentice, Alessandra (27 June 2017). "Ukrainian banks, electricity firm hit by fresh cyber attack". Reuters. Archived from the original on 16 July 2019. Retrieved 27 June 2017.

- ^ Scott, Nicole Perlroth, Mark; Frenkel, Sheera (27 June 2017). "Cyberattack Hits Ukraine Then Spreads Internationally". The New York Times. ISSN 0362-4331. Archived from the original on 13 April 2018. Retrieved 4 July 2017.

- ^ "Global ransomware attack causes chaos". BBC News. 27 June 2017. Archived from the original on 27 June 2017. Retrieved 27 June 2017.

Burgess, Matt. "There's another 'worldwide' ransomware attack and it's spreading quickly". Wired UK. Archived from the original on 31 December 2017. Retrieved 27 June 2017. - ^ a b c 우크라이나 정부와 기업 네트워크에 대한 사이버 공격으로 인해 2020년 5월 11일 우크라이나 우크린포름 웨이백 머신에서 아카이브 완료(2017년 6월 28일)

- ^ "Companies still hobbled from fearsome cyberattack". Associated Press. 30 June 2017. Archived from the original on 19 October 2017. Retrieved 3 July 2017.

- ^ a b c d e Kramer, Andrew (28 June 2017). "Ukraine Cyberattack Was Meant to Paralyze, not Profit, Evidence Shows". The New York Times. Archived from the original on 29 June 2017. Retrieved 29 June 2017.

- ^ a b c Satter, Raphael (5 July 2017). "Ukraine says it foiled 2nd cyberattack after police raid". The Washington Post. Associated Press. Retrieved 5 July 2017.[데드링크]

- ^ Frenkel, Sheera (27 June 2017). "Global Ransomware Attack: What We Know and Don't Know". The New York Times. Archived from the original on 27 June 2017. Retrieved 28 June 2017.

- ^ Красномовец, Павел (24 May 2017). "Все, что известно про вирус-вымогатель XData: кто под угрозой и что делать". AIN.UA (in Russian). Archived from the original on 28 June 2017. Retrieved 29 June 2017.

- ^ a b c d Greenberg, Andy (23 August 2018). "The Untold Story of NotPetya, the Most Devastating Cyberattack in History". Wired. Archived from the original on 22 August 2018. Retrieved 23 August 2018.

- ^ a b Borys, Christian (4 July 2017). "The day a mysterious cyber-attack crippled Ukraine". BBC. Archived from the original on 7 July 2017. Retrieved 8 July 2017.

- ^ Polityuk, Pavel (29 June 2017). "Global cyber attack likely cover for malware installation in Ukraine: police official". Reuters. Archived from the original on 29 June 2017. Retrieved 29 June 2017.

- ^ Petroff, Alanna (30 June 2017). "Experts: Global cyberattack looks more like 'sabotage' than ransomware". CNN. Archived from the original on 1 July 2017. Retrieved 30 June 2017.

- ^ Petroff, Alanna (28 June 2017). "Europol: There's no 'kill switch' for malware attack". CNN. Archived from the original on 19 October 2017. Retrieved 30 June 2017.

- ^ Griffin, Andrew (27 June 2017). "Chernobyl's radiation monitoring system has been hit by the worldwide cyber attack". The Independent. Archived from the original on 18 August 2019. Retrieved 27 June 2017.

- ^ Dearden, Lizzie (27 June 2017). "Ukraine cyber attack: Chaos as national bank, state power provider and airport hit by hackers". The Independent. Archived from the original on 30 August 2019. Retrieved 27 June 2017.

- ^ "Cyber-attack was about data and not money, say experts". BBC News. 29 June 2017. Archived from the original on 29 June 2017. Retrieved 29 June 2017.

"Tuesday's massive ransomware outbreak was, in fact, something much worse". Ars Technica. 28 June 2017. Archived from the original on 17 July 2017. Retrieved 28 June 2017. - ^ 1996년: 2016년 3월 3일 우크라이나 주간지 웨이백 머신에 보관(1996년 12월 29일) 아카이브 완료(1996년 12월 29일)

- ^ Lee, David (28 June 2017). "'Vaccine' created for huge cyber-attack". BBC News. Archived from the original on 28 June 2017. Retrieved 28 June 2017.

- ^ "Cyberattack Hits Ukraine Then Spreads Internationally". The New York Times. 27 June 2017. Archived from the original on 27 June 2017. Retrieved 28 June 2017.

- ^ Luhn, Alec. "Ukrainian military intelligence officer killed by car bomb in Kiev". The Guardian. Archived from the original on 13 April 2019. Retrieved 28 June 2017.

- ^ McKew, Molly (27 June 2017). "A killing in Kiev shows how the West continues to fail Ukraine". The Washington Post. Archived from the original on 27 June 2017. Retrieved 28 June 2017.

- ^ Stubbs, Jack (5 July 2017). "Ukraine scrambles to contain new cyber threat after NotPetya attack". Reuters. Archived from the original on 7 July 2017. Retrieved 5 July 2017.

- ^ a b Goodin, Dan (5 July 2017). "Backdoor built in to widely used tax app seeded last week's NotPetya outbreak". Ars Technica. Archived from the original on 8 July 2017. Retrieved 5 July 2017.

- ^ Satter, Raphael (3 July 2017). "Official: firm at center of cyberattack knew of problems". Associated Press. Archived from the original on 5 July 2017. Retrieved 7 July 2017.

- ^ a b "Ukraine Says Seized Equipment Used by Russia to Launch Malware Attacks". The NY Times. Reuters. 30 June 2017. Archived from the original on 30 June 2017. Retrieved 30 June 2017.

- ^ "Software: BlackEnergy, Black Energy – ATT&CK". attack.mitre.org. Archived from the original on 19 October 2017. Retrieved 4 July 2017.

- ^ "Ukraine Security Service Blames Russia For Recent Cyberattack". Radio Free Europe. 1 July 2017. Archived from the original on 1 July 2017. Retrieved 1 July 2017.

- ^ '러시아' Black Energy 악성코드가 우크라이나 미디어 및 에너지 기업을 공격함 2017년 3월 15일 웨이백 머신에서 아카이브됨(2016년 1월 4일)

- ^ 'Black Energy를 연상시키는 Telebots cybergang 툴셋 2017년 10월 19일 웨이백 머신에 보관', SC Magazine (2016년 12월 15일)

- ^ Brandom, Russell (5 July 2017). "Petya ransomware authors demand $250,000 in first public statement since the attack". The Verge. Archived from the original on 6 July 2017. Retrieved 5 July 2017.

- ^ Nakashima, Ellen (12 January 2018). "Russian military was behind 'NotPetya' cyberattack in Ukraine, CIA concludes". The Washington Post. Archived from the original on 13 January 2018. Retrieved 15 February 2018.

- ^ Marsh, Sarah (15 February 2018). "UK blames Russia for NotPetya cyber-attack last year". The Guardian. Archived from the original on 15 February 2018. Retrieved 15 February 2018.

- ^ '바이러스의 Peta는 1,500개 이상의 법인과 개인에게 피해를 입혔다.' 2017년 7월 2일 웨이백 머신에서 보관됨', Ukrayinska Pravda(2017년 6월 29일) (우크라이나어)

- ^ "Oschadbank"는 7월 3일 모든 부서의 작업을 재개한다. 2017년 10월 19일 Wayback Machine에서 보관됨, Ukrayinska Pravda(2017년 7월 1일) (우크라이나어)

- ^ Voß, Oliver (3 July 2017). "Milka-Fabrik steht seit einer Woche still". Tagesspiegel (in German). Archived from the original on 5 July 2017. Retrieved 5 July 2017.

- ^ 고객이 사이버 공격 멜트다운 후 TNT에 '분노'한 2018년 6월 1일 Wayback Machine, BBC 뉴스 (2017년 8월 9일)

- ^ Auchard, Eric; Stubbs, Jack; Prentice, Alessandra (29 June 2017). "New computer virus spreads from Ukraine to disrupt world business". Reuters. Archived from the original on 28 June 2017. Retrieved 30 June 2017.

- ^ Perlroth, Nicole; Scott, Mark; Frenkel, Sheera (27 June 2017). "Cyberattack Hits Ukraine Then Spreads Internationally". The New York Times. Archived from the original on 13 April 2018. Retrieved 6 July 2017.

- ^ Henley, Jon; Solon, Olivia (27 June 2017). "'Petya' ransomware attack strikes companies across Europe and US". The Guardian. Archived from the original on 1 May 2021. Retrieved 6 July 2017.

- ^ Petroff, Alanna; Larson, Selena (28 June 2017). "Another big malware attack ripples across the world". CNN. Archived from the original on 5 July 2017. Retrieved 6 July 2017.

- ^ Massarella, Linda (27 June 2017). "Europe cyberattack also breaches Merck headquarters in US". New York Post. Archived from the original on 5 July 2017. Retrieved 5 July 2017.

- ^ a b Perlroth, Nicole (6 July 2017). "Lasting Damage and a Search for Clues in Cyberattack". The New York Times. Archived from the original on 7 July 2017. Retrieved 7 July 2017.

- ^ Polityuk, Pavel; Auchard, Eric (29 June 2017). "Global cyber attack likely cover for malware installation in Ukraine: police official". Kiev, Frankfurt: Reuters. Archived from the original on 29 June 2017. Retrieved 30 June 2017.

- ^ Geller, Martinne; Sandle, Paul (6 July 2017). "Reckitt Benckiser trims sales forecasts after cyber attack". Reuters. Archived from the original on 6 July 2017. Retrieved 6 July 2017.

- ^ 우크라이나는 해커에게 글로벌 사이버 공격의 'Ground Zero'로 2017년 7월 1일 자유 유럽 라디오 웨이백 머신에 보관(2017년 6월 28일)

- ^ Stoltenberg: NATO가 사이버 방어 분야에서 우크라이나에 대한 지원을 늘리기 위해 2017년 11월 2일 Ukrinform의 웨이백 머신에 보관(2017년 6월 28일)

- ^ "Statement from the Press Secretary". whitehouse.gov. Archived from the original on 3 February 2021. Retrieved 11 October 2019 – via National Archives.

외부 링크

- Greenberg, Andy (20 June 2017). "How An Entire Nation Became Russia's Test Lab for Cyberwar". Wired.