인증프로토콜

Authentication protocol인증 프로토콜은 두 엔티티 사이의 인증 데이터 전송을 위해 특별히 설계된 컴퓨터 통신 프로토콜 또는 암호 프로토콜의 한 유형입니다. 수신 엔터티는 연결 엔터티(예: 서버에 연결하는 클라이언트)를 인증할 뿐만 아니라 구문뿐만 아니라 인증에 필요한 정보 유형을 선언하여 연결 엔터티(서버에서 클라이언트)에 대한 인증을 수행할 수 있습니다.[1] 컴퓨터 네트워크 내의 안전한 통신에 필요한 가장 중요한 보호 계층입니다.

목적

네트워크를 통해 신뢰할 수 있는 정보에 액세스할 수 있는 양이 증가함에 따라 권한이 없는 사람이 이 데이터에 액세스하지 못하도록 해야 할 필요성이 대두되었습니다. 누군가의 신원을 도용하는 것은 컴퓨터 세계에서 쉬운 일입니다 - 데이터를 요청하는 사람/컴퓨터가 정말로 그가 말하는 사람인지를 알아내기 위해 특별한 검증 방법들이 발명되어야만 했습니다.[2] 인증 프로토콜의 작업은 인증 실행에 필요한 정확한 일련의 단계를 지정하는 것입니다. 주요 프로토콜 원칙을 준수해야 합니다.

- 의정서는 두 명 이상의 당사자가 참여해야 하며 의정서와 관련된 모든 사람은 의정서를 미리 알아야 합니다.

- 포함된 모든 당사자는 프로토콜을 따라야 합니다.

- 프로토콜은 모호하지 않아야 합니다. 각 단계는 정확하게 정의되어야 합니다.

- 프로토콜은 완료되어야 합니다. 모든 가능한 상황에 대해 지정된 작업을 포함해야 합니다.

간단한 인증 프로토콜을 사용한 암호 기반 인증의 예:

앨리스(확인을 원하는 개체)와 밥(앨리스의 신원을 확인하는 개체) 모두 사용하기로 합의한 프로토콜을 알고 있습니다. Bob은 비교를 위해 Alice의 비밀번호를 데이터베이스에 저장하고 있습니다.

- Alice는 Bob에게 프로토콜 규칙을 준수하는 패킷으로 비밀번호를 보냅니다.

- Bob은 받은 비밀번호를 자신의 데이터베이스에 저장된 비밀번호와 대조하여 확인합니다. 그런 다음 결과에 따라 "인증 성공" 또는 "인증 실패"라는 패킷을 보냅니다.[3]

이것은 도청, 다시 보기 공격, 중간자 공격, 사전 공격 또는 무차별 공격과 같은 많은 위협에 취약한 매우 기본적인 인증 프로토콜의 예입니다. 대부분의 인증 프로토콜은 이러한 공격에 탄력적으로 대처하기 위해 더 복잡합니다.[4]

종류들

PPP Point-to-Point Protocol을 위한 인증 프로토콜 개발

프로토콜은 주로 PPP(Point-to-Point Protocol) 서버에서 서버 데이터에 대한 액세스 권한을 부여하기 전에 원격 클라이언트의 ID를 확인하는 데 사용됩니다. 대부분 비밀번호를 인증의 초석으로 사용합니다. 대부분의 경우 암호는 사전에 통신 엔티티 간에 공유되어야 합니다.[5]

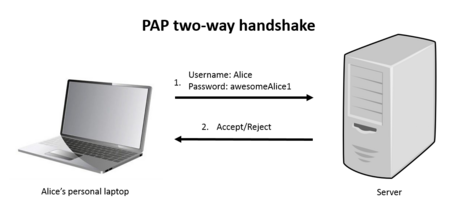

PAP - 비밀번호 인증 프로토콜

암호 인증 프로토콜은 가장 오래된 인증 프로토콜 중 하나입니다. 인증은 클라이언트가 연결 시작 시 자격 증명(사용자 이름 및 암호)이 포함된 패킷을 전송하여 초기화되며, 클라이언트는 확인 확인이 수신될 때까지 인증 요청을 반복합니다.[6] 자격 증명이 "분명히" 전송되고 반복적으로 전송되므로 도청 및 중간자 기반 공격과 같은 가장 단순한 공격에도 취약하기 때문에 매우 안전하지 않습니다. 널리 지원되고 있지만, 구현이 더 강력한 인증 방법을 제공하는 경우 PAP 이전에 해당 방법을 제공해야 한다고 명시되어 있습니다. PAP가 암호를 일반 텍스트로 전송하면 CHAP 인증이 손상되므로 혼합 인증(예: PAP와 CHAP를 번갈아 사용하는 동일한 클라이언트)도 기대할 수 없습니다.

CHAP - 챌린지-핸드쉐이크 인증 프로토콜

이 프로토콜의 인증 프로세스는 항상 서버/호스트에 의해 초기화되며 세션 중 언제든지 반복적으로 수행할 수 있습니다. 서버는 임의 문자열(일반적으로 128B 길이)을 보냅니다. 클라이언트는 MD5 해시 함수의 매개 변수로 받은 암호와 문자열을 사용한 다음 결과를 사용자 이름과 함께 일반 텍스트로 보냅니다. 서버는 사용자 이름을 사용하여 동일한 함수를 적용하고 계산된 해시와 수신된 해시를 비교합니다. 인증이 성공적이거나 실패했습니다.

EAP - 확장가능 인증 프로토콜

EAP는 원래 PPP(Point-to-Point Protocol)용으로 개발되었지만 오늘날 IEEE 802.1x 인증 프레임워크의 일부로 IEEE 802.3, IEEE 802.11(WiFi) 또는 IEEE 802.16에서 널리 사용됩니다. 최신 버전은 RFC 5247에 표준화되어 있습니다. EAP의 장점은 클라이언트-서버 인증을 위한 일반적인 인증 프레임워크일 뿐입니다. 구체적인 인증 방법은 EAP-methods라고 불리는 많은 버전에 정의되어 있습니다. 40개 이상의 EAP-방법이 존재하며, 가장 일반적인 방법은 다음과 같습니다.

AAA 아키텍처 프로토콜(인증, 인증, 회계)

사용자 확인(Authentication), 서버 데이터에 대한 액세스 제어(Authorization), 서비스 청구에 필요한 네트워크 리소스 및 정보 모니터링(Accounting)을 위해 대규모 네트워크에서 사용되는 복잡한 프로토콜.

TACACS, XTACACS 및 TACACS+

암호화 없이 IP 기반 인증을 사용하는 가장 오래된 AAA 프로토콜(사용자 이름 및 암호는 일반 텍스트로 전송됨). 이후 버전 XTACACS(Extended TACACS)는 권한과 회계를 추가했습니다. 이 두 프로토콜은 나중에 TACACS+로 대체되었습니다. TACACS+는 AAA 구성 요소를 분리하여 별도의 서버에서 분리하여 처리할 수 있습니다(예를 들어 다른 프로토콜을 사용할 수도 있습니다). 권한 부여). 전송에 TCP(전송 제어 프로토콜)를 사용하고 패킷 전체를 암호화합니다. TACACS+는 Cisco의 독점 제품입니다.

RADIUS

RADIUS(Remote Authentication Dial-In User Service)는 ISP에서 일반적으로 사용하는 완전한 AAA 프로토콜입니다. 자격 증명은 대부분 사용자 이름-비밀번호 조합을 기반으로 하며, 전송을 위해 NAS와 UDP 프로토콜을 사용합니다.[7]

지름

직경(프로토콜)은 RADIUS에서 발전하였으며, TLS 덕분에 보다 신뢰성 있는 TCP 또는 SCTP 전송 프로토콜의 사용과 높은 보안과 같은 많은 개선을 수반합니다.[8]

다른.

케르베로스(프로토콜)

Kerberos는 MIT에서 개발된 중앙 집중식 네트워크 인증 시스템으로, MIT에서 무료로 구현할 수 있지만 많은 상용 제품에서도 사용할 수 있습니다. 윈도우 2000 이상에서는 기본 인증 방식입니다. 인증 프로세스 자체가 이전 프로토콜보다 훨씬 복잡합니다. Kerberos는 대칭 키 암호를 사용하고 신뢰할 수 있는 제3자가 필요하며 필요한 경우 특정 인증 단계에서 공개 키 암호를 사용할 수 있습니다.[9][10][11]

기타 다양한 인증 프로토콜 목록

- 아카

- 기본접속인증

- CAVE 기반 인증

- CRAM-MD5

- 다이제스트

- HIP(Host Identity Protocol)

- LAN 매니저

- NTLM(NTLAN Manager라고도 함)

- OpenID 프로토콜

- 비밀번호 인증 키 합의 프로토콜

- PANA(네트워크 액세스를 위한 인증 운반 프로토콜)

- SRP(Secure Remote Password Protocol)

- RFID 인증 프로토콜

- 우람92(프로토콜)

- SAML

참고문헌

- ^ Duncan, Richard (23 October 2001). "An Overview of Different Authentication Methods and Protocols". www.sans.org. SANS Institute. Retrieved 31 October 2015.

- ^ Shinder, Deb (28 August 2001). "Understanding and selecting authentication methods". www.techrepublic.com. Retrieved 30 October 2015.

- ^ van Tilborg, Henk C.A. (2000). Fundamentals of Cryptology. Massachusetts: Kluwer Academic Publishers. pp. 66–67. ISBN 0-7923-8675-2.

- ^ Smith, Richard E. (1997). Internet Cryptography. Massachusetts: Addison Wesley Longman. pp. 1–27. ISBN 0-201-92480-3.

- ^ Halevi, Shai (1998). "Public-key cryptography and password protocols". pp. 230–268. CiteSeerX 10.1.1.45.6423.

- ^ Vanek, Tomas. "Autentizacní telekomunikacních a datových sítích" (PDF). CVUT Prague. Archived from the original (PDF) on 4 March 2016. Retrieved 31 October 2015.

- ^ "AAA protocols". www.cisco.com. CISCO. Retrieved 31 October 2015.

- ^ Liu, Jeffrey (24 January 2006). "Introduction to Diameter". www.ibm.com. IBM. Retrieved 31 October 2015.

- ^ "Kerberos: The Network Authentication Protocol". web.mit.edu. MIT Kerberos. 10 September 2015. Retrieved 31 October 2015.

- ^ Schneier, Bruce (1997). Applied Cryptography. New York: John Wiley & Sons, Inc. pp. 52–74. ISBN 0-471-12845-7.

- ^ "Protocols of the Past". srp.stanford.edu. Stanford University. Retrieved 31 October 2015.