캡티브 포털

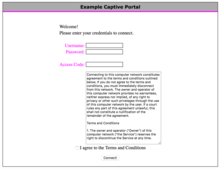

Captive portal캡티브 포털은 웹 브라우저를 사용하여 액세스하는 웹 페이지입니다.Wi-Fi 또는 유선 네트워크의 새로 연결된 사용자에게 네트워크리소스에 대한 보다 넓은 접근이 허가되기 전에 표시됩니다.캡티브 포털은 일반적으로 인증, 지불, 최종 사용자 라이센스 계약 동의, 수용 가능한 사용 정책, 설문 조사 완료 또는 호스트와 사용자가 모두 준수하기로 동의한 기타 유효한 자격 증명이 필요한 랜딩 페이지 또는 로그인 페이지를 표시하기 위해 사용됩니다.비탈락형 포털은 케이블, 상용 Wi-Fi 및 홈 핫스팟 등 다양한 모바일 및 보행자 광대역 서비스에 사용됩니다.또한 캡티브 포털을 사용하여 아파트, 호텔룸, 비즈니스 센터 등의 기업 또는 주거용 유선 네트워크에 액세스할 수도 있습니다.

캡티브 포털은 클라이언트에 제시되며 게이트웨이 또는 웹 페이지를 호스트하는 웹 서버에 저장됩니다.게이트웨이의 기능 세트에 따라서는, Web 사이트 또는 TCP 포토를 화이트 리스트 할 수 있기 때문에, 유저는 그것들을 사용하기 위해서 캡티브 포털과 대화할 필요가 없습니다.접속되어 있는 클라이언트의 MAC 주소를 사용하고, 지정된 디바이스의 로그인 프로세스를 바이패스 할 수도 있습니다.

사용하다

비탈락형 포털은 주로 사용자에게 액세스 조건(허용 포트, 책임 등)을 알리는 환영 메시지가 표시되는 개방형 무선 네트워크에서 사용됩니다.관리자는 자신의 사용자가 자신의 행동에 대해 책임을 지고 법적 책임을 회피하기 위해 이 작업을 수행하는 경향이 있습니다.이 책임의 위임은 법적으로 유효한지 여부는 논쟁의 [1][2]대상이다.

대부분의 경우 캡티브 포털은 마케팅 및 상업적 커뮤니케이션 목적으로 사용됩니다.사용자가 웹브라우저에 웹 기반 등록 양식을 작성하여 개인 데이터를 교환할 때까지 개방형 Wi-Fi를 통한 인터넷 접속은 금지됩니다.웹 기반 양식은 웹 브라우저에서 자동으로 열리거나 사용자가 웹 브라우저를 열고 웹 페이지를 방문하려고 할 때 나타납니다.즉, 사용자는 '캡티브'가 됩니다.즉, 인터넷에 대한 접근이 허가되어 캡티브 포털을 '완료'할 때까지 인터넷에 자유롭게 접속할 수 없습니다.이를 통해 이 서비스 공급자는 Wi-Fi 액세스포인트에 접속하는 사용자에게 광고를 표시하거나 전송할 수 있습니다.이러한 유형의 서비스는 소셜 네트워크 계정(페이스북 등)을 로그인하도록 요구하기 때문에 "소셜 Wi-Fi"라고도 합니다.지난 몇 년 동안, 이러한 소셜 와이파이 전용 포털은 와이파이 데이터 수집을 중심으로 한 마케팅을 제공하는 다양한 회사들과 함께 흔한 일이 되었다.

사용자는 캡티브 포털에서 다양한 종류의 콘텐츠를 찾을 수 있습니다.또한 콘텐츠를 표시하거나 특정 액션을 수행하는 대신 인터넷에 접속할 수 있는 경우가 많습니다(대부분의 경우 개인 데이터를 제공하여 상업적 접촉을 가능하게 합니다).따라서 캡티브 포털의 마케팅 사용은 잠재 고객(비즈니스 연락처 또는 잠재적인 CLI)을 창출하기 위한 도구입니다.ents)[3]

실행

캡티브 포털을 구현하는 방법은 여러 가지가 있습니다.

HTTP 리다이렉트

일반적인 방법은 모든 World Wide Web 트래픽을 웹 서버로 전송하고 웹 서버는 HTTP 리다이렉트를 [4]캡티브포털로 되돌립니다.최신 인터넷 대응 디바이스는 네트워크에 처음 접속할 때 벤더에 의해 사전 정의된 검출 URL로 HTTP 요청을 전송하고 HTTP 상태 코드 200 OK 또는 204 No Content를 요구합니다.디바이스가 HTTP 200 상태 코드를 수신하면 무제한 인터넷접속이 있는 것으로 간주됩니다.캡티브 포털프롬프트는 [5][6]첫 번째 HTTP 메시지를 조작하여 선택한 캡티브포털에 HTTP 상태 코드 302(리다이렉트)를 반환할 수 있는 경우에 표시됩니다. RFC6585에서는 511 네트워크 인증 필요 코드가 지정되어 있습니다.

ICMP 리다이렉트

레이어 3 레벨의 ICMP 리다이렉트를 사용하여 클라이언트트래픽을 리다이렉트 할 수도 있습니다.

DNS에 의한 리다이렉트

클라이언트가 월드 와이드 웹 리소스를 요청하면 브라우저에 의해 DNS가 쿼리됩니다.캡티브 포털에서는 방화벽은 네트워크의 DHCP에 의해 제공되는 DNS 서버만 인증되지 않은 클라이언트에서 사용할 수 있는지 확인합니다(또는 인증되지 않은 클라이언트에 의한 모든 DNS 요구를 해당 DNS 서버로 전송합니다).이 DNS 서버는 모든 DNS 검색의 결과로 캡티브 포털 페이지의 IP 주소를 반환합니다.

DNS에 의한 리다이렉션을 실행하기 위해 캡티브포털은 DNS 하이잭을 사용하여 man-in-the-middle 공격과 같은 액션을 수행합니다.DNS 포이즈닝의 영향을 제한하기 위해 일반적으로 0의 TTL이 사용됩니다.

제한 사항

보안.

캡티브 포털에는 불완전한 방화벽 규칙 [7]집합이 있는 것으로 알려져 있습니다.

DNS 터널링

일부 배포에서는 규칙 집합이 클라이언트에서 인터넷으로 DNS 요청을 라우팅하거나 제공된 DNS 서버가 클라이언트로부터의 임의 DNS 요청을 처리합니다.이것에 의해, 클라이언트는 캡티브 포털을 바이패스 해, DNS 패킷내의 임의의 트래픽을 터널링 해 오픈 인터넷에 액세스 할 수 있습니다.

자동 제출

일부 캡티브포털에서는 적절한 장비를 갖춘 사용자 에이전트가 캡티브포털을 검출하여 자동으로 인증할 수 있도록 설정할 수 있습니다.사용자 에이전트나 Apple Captive Portal Assistant 등의 보충 애플리케이션은 올바른 자격 정보에 액세스할 수 있는 한 서비스 오퍼레이터의 요구에 반하여 캡티브 포털 콘텐츠 표시를 투과적으로 우회하거나 잘못된 자격 정보 또는 오래된 자격 정보를 사용하여 인증을 시도하여 의도하지 않은 결과를 초래할 수 있습니다.계정 잠금과 같은 우발적인 결과에 대해 설명합니다.

MAC 스푸핑

MAC 주소를 사용하여 연결된 디바이스를 추적하는 캡티브포털은 이전에 인증된 디바이스의 MAC 주소를 재사용함으로써 회피될 수 있습니다.디바이스가 유효한 credential을 사용하여 캡티브포털에 대해 인증되면 게이트웨이는 해당 디바이스의 MAC 주소를 허가 목록에 추가합니다.MAC 주소는 쉽게 스푸핑할 수 있으므로 다른 디바이스는 인증된 디바이스인 것처럼 가장하여 캡티브포털을 우회할 수 있습니다.접속하고 있는 다른 컴퓨터의 IP 주소와 MAC 주소가 인증되고 있는 것이 확인되면, 모든 머신은 인증된 타겟의 MAC 주소와 Internet Protocol(IP) 주소를 스푸핑 할 수 있어 게이트웨이를 통과하는 루트가 허가됩니다.이 때문에 일부 캡티브 포털 솔루션에서는 사용 위험을 제한하기 위한 확장 인증 메커니즘이 구축되어 있습니다.

웹 브라우저 필요

캡티브 포털에서는 웹 브라우저를 사용해야 하는 경우가 많습니다.일반적으로 인터넷에 접속한 후 처음 시작하는 응용 프로그램입니다만, 처음에 전자 메일클라이언트나 인터넷에 의존하는 다른 응용 프로그램을 사용하는 사용자는 설명 없이 연결이 작동하지 않을 수 있으므로 웹 브라우저를 열어 검증해야 합니다.이는 운영 체제에 웹 브라우저가 설치되어 있지 않은 사용자에게 문제가 될 수 있습니다.다만, DNS 에 의존하지 않는 전자 메일이나 그 외의 기능을 사용하는 경우가 있습니다(예를 들면, 애플리케이션이 호스트명이 아닌 접속 IP 를 지정하는 경우).클라이언트가 AJAX를 사용하거나 웹 브라우저에 페이지가 이미 로드된 상태에서 네트워크에 접속하여 페이지가 원래 서버에 HTTP 요구를 시도할 때 정의되지 않은 동작(예를 들어 파손된 메시지가 표시됨)을 일으키는 경우에도 같은 문제가 발생할 수 있습니다.

마찬가지로 HTTPS 접속을 리다이렉트 할 수 없기 때문에(적어도 보안 경고를 트리거하지 않는 한), 캡티브포털에 의해 허가되기 전에 시큐어 웹 사이트에의 액세스만을 시도하는 웹 브라우저에서는 설명 없이 이러한 시도가 실패합니다(통상은, 의도한 웹 사이트가 다운되거나 액세스 할 수 없는 것처럼 보이는 것입니다).

Wi-Fi와 TCP/IP 스택이 있지만 HTTPS를 지원하는 웹 브라우저가 없는 플랫폼에서는 많은 캡티브포털을 사용할 수 없습니다.이러한 플랫폼에는 닌텐도 와이파이 커넥션을 사용하는 게임을 실행하는 닌텐도 DS가 포함된다.비브라우저 인증은 이 목적을 위한 XML 기반 인증 프로토콜인 WISPr을 사용하거나 다른 프로토콜에 기반한 MAC 기반 인증 또는 인증을 사용하여 가능합니다.

플랫폼 벤더는 다수의 캡티브 포털 핫스팟 운영자와 서비스 계약을 체결하여 핫스팟의 벽면 정원을 통해 플랫폼 벤더의 서버에 무료 또는 할인된 접근을 허용할 수도 있습니다.예를 들어, 2005년 닌텐도와 웨이포트는 특정 맥도날드 [8]식당에서 닌텐도 DS 사용자에게 무료 와이파이 접속을 제공하기 위해 제휴했다.또한 VoIP SIP 포트는 게이트웨이를 바이패스하여 전화기를 동작시킬 수 있습니다.

「 」를 참조해 주세요.

레퍼런스

- ^ "Wi-Fi Hotspots and Liability Concerns". Maiello Brungo & Maiello. April 9, 2007. Retrieved 2019-03-06.

- ^ "Myths and Facts: Running Open Wireless and liability for what others do". Open Wireless Movement. August 7, 2012. Retrieved 2019-03-06.

- ^ YEC. "Council Post: Why Leverage Captive Portals To Uncover Hidden Customers". Forbes. Retrieved 2022-03-18.

- ^ Wippler, Andrew J. (April 7, 2017). "Captive Portal Overview". Andrew Wippler's Sketchpad. Retrieved 2019-03-06.

- ^ Wippler, Andrew J. (March 11, 2016). "WiFi Captive Portal". Andrew Wippler's Sketchpad. Retrieved 2019-03-06.

- ^ "Network Portal Detection". Chromium. Retrieved 2019-03-06.

- ^ Laliberte, Marc (August 26, 2016). "Lessons from DEFCON 2016 – Bypassing Captive Portals". Retrieved 2019-03-06.

- ^ "Nintendo And Wayport Join Forces To Bring Free U.S. Wi-Fi Access To Nintendo DS Users". 2005-10-18. Retrieved 2019-03-06.

외부 링크

- Android 캡티브 포털 설정

- DHCP 또는 라우터 애드버타이즈먼트(RA)를 사용한 RFC 7710 캡티브포털 식별