Network tap

This article needs additional citations for verification. (May 2018) |

A network tap is a system that monitors events on a local network.[citation needed] A tap is typically a dedicated hardware device, which provides a way to access the data flowing across a computer network.

The network tap has (at least) three ports: an A port, a B port, and a monitor port. A tap inserted between A and B passes all traffic (send and receive data streams) through unimpeded in real time, but also copies that same data to its monitor port, enabling a third party to listen.

Network taps are commonly used for network intrusion detection systems, VoIP recording, network probes, RMON probes, packet sniffers, and other monitoring and collection devices and software that require access to a network segment. Taps are used in security applications because they are non-obtrusive, are not detectable on the network (having no physical or logical address), can deal with full-duplex and non-shared networks, and will usually pass through or bypass traffic even if the tap stops working or loses power.

Terminology

The term network tap is analogous to phone tap or vampire tap. Some vendors define TAP as an acronym for test access point or terminal access point; however, those are backronyms.

모니터링되는 트래픽을 패스스루 트래픽이라고도 하는데, 모니터링에 사용되는 포트는 모니터 포트다. 또한 전이중 트래픽에 대한 집계 포트가 있을 수 있으며, 여기서 A 트래픽은 B 트래픽과 통합되어, 전이중 통신을 모니터링하기 위한 하나의 데이터 스트림이 생성된다. 패킷은 도착 시간 알고리즘을 사용하여 단일 스트림으로 정렬되어야 한다.

벤더는 마케팅에서 브레이크아웃, 수동, 집적, 재생, 바이패스, 능동, 인라인 파워 등의 용어를 사용하는 경향이 있다. 불행히도 벤더는 그러한 용어를 일관성 있게 사용하지 않는다. 제품을 구입하기 전에 사용 가능한 기능을 이해하고, 판매업체와 확인하거나 제품 설명서를 자세히 읽어 마케팅 용어가 현실과 어떻게 대응하는지 파악하는 것이 중요하다. "공급업체 용어"는 모두 업계 내에서 공통적이며, 실제 정의가 있으며, 탭 장치를 구입할 때 고려해야 할 중요한 사항이다.

분산형 탭은 중앙 집중식 모니터링 시스템이나 패킷 분석기에 보고하는 네트워크 탭의 집합이다.

태핑 기술 방법

네트워크를 감시하는 방법은 다양하다. 네트워크 기술, 모니터링 목표, 가용 자원 및 대상 네트워크의 크기에 따라 많은 태핑 방법을 사용할 수 있다. 아래에 다양한 방법이 개발될 것이다.

소프트웨어로 탭하기

이러한 유형의 태핑은 인프라 하드웨어를 크게 변경하지 않고 소프트웨어를 사용하여 태핑하는 데 초점을 맞춘다. 이러한 유형의 태핑은 종종 가장 비용이 적게 드는 구현이지만, 진정으로 완전한 네트워크 모양을 갖추기 위해서는 여러 가지 구현이 필요하다.

모니터링 소프트웨어

가장 간단한 모니터링 유형은 흥미로운 장치에 로그인하여 성능 통계 및 기타 데이터를 보여주는 프로그램 또는 명령을 실행하는 것이다. 이것은 네트워크를 감시하는 가장 저렴한 방법이며, 소규모 네트워크에 매우 적합하다. 그러나 대형 네트워크로는 잘 확장되지 않는다. 또한 모니터링되는 네트워크에 영향을 미칠 수 있다. 관찰자 효과를 참조하십시오.

SNMP

Another way to monitor devices is to use a remote management protocol such as SNMP to ask devices about their performance. This scales well, but is not necessarily appropriate for all types of monitoring. The inherent problems with SNMP are the polling effect. Many vendors have alleviated this by using intelligent polling schedulers, but this may still affect the performance of the device being monitored. It also opens up a host of potential security problems.

Port-Mirroring

Another method to monitor networks is to use port mirroring (called "SPAN", for Switched Port Analyzer, by vendors such as Cisco,[1] and given other names, such MLXe telemetry by Brocade Communications and other vendors)(also known as MIRROR port) or a monitoring protocol such as TZSP on routers and switches. This is a low-cost alternative to network taps, and solves many of the same problems. However, not all routers and switches support port mirroring and, on those that do, using port mirroring can affect the performance of the router or switch. These technologies may also be subject to the problem with full-duplex described elsewhere in this article, and there are often limits for the router or switch on how many pass-through sessions can be monitored, or how many monitor ports (generally two) can monitor a given session. Often, when the SPAN port is overloaded, packets will be dropped before reaching the monitoring device. There is also the possibility of losing some of the error packets that may be causing problems. If this data is not sent to the monitoring device because it is dropped, it is impossible to troubleshoot, no matter how advanced a device that may be used.

Switch Sniffer

This tapping method consists in enabling Promiscuous mode on the device that is used for the monitoring and attaching it to a network switch. This works well with older LAN technologies such as 10BASE-T Ethernet, FDDI, and Token Ring. On such networks, any host can automatically see what all other hosts were doing by enabling promiscuous mode. However, modern switched network technologies create point-to-point links between pairs of devices, making it impossible to tap network traffic with this method.

하드웨어로 탭하기

이러한 유형의 태핑은 주목할 만한 하드웨어를 사용한 태핑에 초점을 맞춘다.

인라인 스나이퍼

이 방법은 네트워크 케이블과 관리자/공격자가 "탭"하고자 하는 장치 사이에 장치를 설치하는 것으로 구성된다. 모니터링 장치가 인라인에 설치되면 장치가 고장날 때마다 또는 종료될 때마다 네트워크가 중지된다. "피해자" 장치는 해당 메커니즘이 스마트한 방식으로 통합되지 않은 경우(일명 이 시나리오가 발생하지 않도록 방지하는) 태핑 장치가 업데이트/재부팅 중일 때 트래픽 수신을 중지할 수 있다.

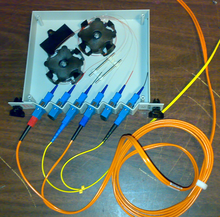

일부 탭, 특히 섬유 탭은 네트워크 트래픽의 패스스루 및 모니터 부분에 전력과 전자장치를 전혀 사용하지 않는다. 이것은 탭이 네트워크 연결의 손실을 초래하는 어떤 종류의 전자 장치 고장이나 전원 고장에 결코 시달려서는 안 된다는 것을 의미한다. 광섬유 기반 네트워크 기술의 경우, 탭이 간단한 물리적 장치를 사용하여 들어오는 빛을 두 개의 출력, 하나는 패스스루, 하나는 모니터로 나눈다. 이것을 수동 탭이라고 할 수 있다. 다른 탭은 패스스루에는 전원이나 전자장치를 사용하지 않지만 모니터 포트에는 전원과 전자장치를 사용한다. 이것들은 또한 수동적이라고 말할 수 있다.

V-라인 탭핑

V-Line Tapping은 가장 중요한 Tapping 시스템 방법이다. V-Line Tapping(V-Line Tapping)("Tappy Tapping"이라고도 함)을 통해 제공되는 시스템을 사실상 인라인으로 배치할 수 있다. 이 장치를 인라인에 배치하면 중요 네트워크의 무결성이 손상될 것이다. 모니터링 장치 대신 태핑 시스템을 배치하고 모니터링 장치를 태핑 시스템에 연결함으로써 트래픽이 계속 흘러가고 장치가 네트워크에 장애 지점을 만들지 않도록 보장할 수 있다.[citation needed] 이 방법은 SPAN 포트가 떨어뜨릴 수 있는 오류 패킷을 모니터링 장치로 항상 전달한다. 이 방법에는 대상 기계에 스파이 소프트웨어를 사용하는 것이 포함된다. 시스템 관리자의 경우 이러한 유형의 솔루션은 구현하기 가장 쉽고 비용 효율적인 솔루션이지만, 공격자의 경우 이러한 유형의 태핑은 시스템 검색으로 쉽게 탐지할 수 있기 때문에 매우 위험하다. 라이브-OS를 실행하는 시스템에 스파이 소프트웨어가 비영구적인 방법으로 설치된 경우 태핑 시스템은 재부팅 후 제거된다.

장점과 특징

현대의 네트워크 기술은 종종 전이중으로, 데이터가 동시에 양방향으로 이동할 수 있다는 것을 의미한다. 네트워크 링크가 100 Mbit/s의 데이터를 각 방향으로 동시에 흐르게 한다면, 이는 네트워크가 정말로 200 Mbit/s의 총 처리량을 허용한다는 것을 의미한다. 이는 모니터 포트가 하나만 있는 경우 기술 모니터링에 문제를 일으킬 수 있다. 그러므로 전이중 기술을 위한 네트워크 탭은 보통 연결의 각 절반에 하나씩 2개의 모니터 포트를 가진다. 수신기는 반드시 채널 본딩 또는 링크 집계를 사용하여 두 연결을 하나의 집계 인터페이스로 병합하여 트래픽의 두 부분을 모두 보아야 한다. 패시브 파이버 네트워크 TAP와 같은 다른 모니터링 기술은 전이중 트래픽을 잘 처리하지 못한다.

일단 네트워크 탭이 설치되면 네트워크 자체에 간섭하지 않고 네트워크를 모니터링할 수 있다. 다른 네트워크 모니터링 솔루션은 네트워크 디바이스에 대한 대역 변경을 요구하는데, 이는 모니터링이 모니터링되는 디바이스에 영향을 미칠 수 있음을 의미한다. 이 시나리오는 차세대 방화벽, 침입 방지 시스템 및 웹 애플리케이션 방화벽과 같은 능동 인라인 보안 도구를 위한 것이다.

일단 탭이 설치되면 감시 네트워크에 영향을 주지 않고 필요에 따라 감시 장치를 연결할 수 있다.

일부 탭에는 여러 개의 출력 포트 또는 전이중용 출력 포트 쌍이 있어 둘 이상의 장치가 탭 포인트에서 네트워크를 모니터링할 수 있다. 이것들은 흔히 재생 탑이라고 불린다.

일부 탭은 데이터 링크 계층이 아닌 OSI 모델의 물리적 계층에서 작동한다. 예를 들어 1000BASE-SX가 아닌 멀티 모드 섬유로 작업한다. 즉, ATM과 이더넷과 같은 물리적 미디어를 사용하는 대부분의 데이터 링크 네트워크 기술을 사용할 수 있다. 단순한 광학 스플리터(passive taps) 역할을 하는 네트워크 탭(이 용어가 일관성 있게 사용되지 않더라도)은 이러한 특성을 가질 수 있다.

일부 네트워크 탭은 모니터링 장치와 SNMP 서비스를 위한 네트워크 트래픽의 중복을 모두 제공한다. 대부분의 주요 네트워크 탭 제조업체는 텔넷, HTTP 또는 SNMP 인터페이스를 통한 원격 관리 기능을 제공한다. 이러한 네트워크 탭 하이브리드는 기존 툴을 전환하지 않고 기준 성능 통계를 보려는 네트워크 관리자에게 유용할 수 있다. 또는 관리형 tap에 의해 생성된 SNMP 경보는 네트워크 관리자에게 분석기의 검사를 받을 만한 조건을 침입 탐지 시스템에 연결하도록 경고할 수 있다.

일부 탭은 네트워크 자체로부터 전력의 일부(즉, 패스스루용) 또는 모든 전력(즉, 패스스루와 모니터용)을 얻는다. 이것들은 인라인 파워를 가지고 있다고 말할 수 있다.

또한 일부 탭은 짧은 프레임, 불량 CRC 또는 손상된 데이터와 같은 낮은 수준의 네트워크 오류를 재현할 수 있다.

Network TAP의 장점

포트 미러링 또는 SPAN에 비해 Network TAP의 몇 가지 이점:

- 수동적, 페일 세이프

- 제로 구성

- 보안

- 정확한 네트워크 트래픽 복제

- 추가 지연 시간 또는 변경된 타이밍 없음

- 양호한 프레임/패킷 외에 네트워크 오류 전달

- 초과 구독은 문제가 아님

단점과 문제점

네트워크 탭은 추가 하드웨어가 필요하기 때문에 네트워크에 내장된 기능을 사용하는 기술만큼 저렴하지 않다. 그러나 네트워크 탭은 관리하기 쉽고 일반적으로 일부 네트워크 장치보다 더 많은 데이터를 제공한다.

네트워크 탭은 위에서 설명한 전이중 문제를 해결하기 위해 모니터링 장치의 채널 본딩이 필요할 수 있다. 판매업자들은 보통 이것을 집계라고도 부른다.

네트워크 탭을 제자리에 놓으면 네트워크 모니터링이 잠시 중단된다.[2] 그렇더라도 짧은 중단은 모니터링 툴을 배치하기 위해 네트워크를 여러 번 다운시키는 것보다 바람직하다. 네트워크 탭 배치를 위한 좋은 가이드라인을 확립하는 것이 좋다.

네트워크탭을 이용하여 대형 네트워크를 감시하는 것은 많은 감시 장치를 필요로 할 수 있다. 고급 네트워킹 기기는 종종 포트를 미러 포트로 사용하도록 허용하는데, 이것은 소프트웨어 네트워크 탭이다. 어떤 자유 포트가든 미러 포트로 구성할 수 있지만, 소프트웨어 탭은 네트워크 장치에 구성과 로드를 필요로 한다.

완전 수동형 네트워크 탭도 네트워크에 새로운 장애 지점을 도입한다. 탭이 문제를 일으킬 수 있는 몇 가지 방법이 있으며, 탭 아키텍처를 만들 때 이 점을 고려해야 한다. 광학 전용 환경의 경우 무전원 탭 또는 구리 100BASE-TX의 경우 스타 네트워크 탭 던지기를 고려하십시오. 이를 통해 사용 중일 수 있는 지능형 집계탭을 수정할 수 있으며 100메가비트에서 기가비트에서 10기가비트로 업그레이드할 때 복잡한 문제를 방지할 수 있다. 이중 전원 공급 장치가 적극 권장된다.

Fully passive is only possible on optical connections of any bandwidth and on copper connections from type G703 (2Mbit) and Ethernet Base-T 10/100 Mbit. On Gigabit and 10 Gbit Base-T connections, passive tapping is currently not possible.

Countermeasures

Countermeasures for network taps include encryption and alarm systems. Encryption can make the stolen data unintelligible to the thief. However, encryption can be an expensive solution, and there are also concerns about network bandwidth when it is used.

Another counter-measure is to deploy a fiber-optic sensor into the existing raceway, conduit or armored cable. In this scenario, anyone attempting to physically access the data (copper or fiber infrastructure) is detected by the alarm system. A small number of alarm systems manufacturers provide a simple way to monitor the optical fiber for physical intrusion disturbances. There is also a proven solution that utilizes existing dark (unused) fiber in a multi-strand cable for the purpose of creating an alarm system.

In the alarmed cable scenario, the sensing mechanism uses optical interferometry in which modally dispersive coherent light traveling through the multi-mode fiber mixes at the fiber's terminus, resulting in a characteristic pattern of light and dark splotches called speckle. The laser speckle is stable as long as the fiber remains immobile, but flickers when the fiber is vibrated. A fiber-optic sensor works by measuring the time dependence of this speckle pattern and applying digital signal processing to the Fast Fourier Transform (FFT) of the temporal data.

The U.S. government has been concerned about the tapping threat for many years, and it also has a concern about other forms of intentional or accidental physical intrusion. In the context of classified information Department of Defense (DOD) networks, Protected Distribution Systems (PDS) is a set of military instructions and guidelines for network physical protection. PDS is defined for a system of carriers (raceways, conduits, ducts, etc.) that are used to distribute Military and National Security Information (NSI) between two or more controlled areas or from a controlled area through an area of lesser classification (i.e., outside the SCIF or other similar area). National Security Telecommunications and Information Systems Security Instruction (NSTISSI) No. 7003, Protective Distribution Systems (PDS), provides guidance for the protection of SIPRNET wire line and optical fiber PDS to transmit unencrypted classified National Security Information (NSI).

Gigabit Base-T issues

To transport 1 Gbit of traffic full duplex (1 Gbit in each direction simultaneously) a very complex signal is used to reach the desired performance and quality. In case of Gbit Ethernet the signal is called PAM 5 modulation, meaning that each cable pair transports 5 bits simultaneously in both directions. The PHY chips at each end of the cable have a very complex task at hand, because they must separate the two signals from each other. This is only possible because they know their own signal, so they can deduct their own send signals from the mixed signals on the line and then interpret the information sent by their link partners.

To tap a copper link as shown in the picture above it is not possible to just tap the middle of the wire because all you will see is a complex modulation of two signals. The only way to terminate the signal (as shown in the picture) is to use a PHY chip to separate the signal and then send the signal on to the link partner. This solution works but causes some other problems.

- It is not passive any longer, so in the case of a failure the link can go down and the services on the link are interrupted. To minimize this problem each copper tap has a bypass switch (relays), which closes in a power down situation (as shown in the picture), to bring the link back up. Also this solution will not detect that the link is down for a minimum of three seconds. These three seconds are a result of the autonegotiation behavior. This can not be changed because it is a vital function of the IEEE 802.3 standard as described in clause 28 and 40. Even this short interruption time could cause big problems in a network.

- In some cases these links cannot be re-established without shutting down the services.

- Rerouting functions in the network may take place

- Streaming applications can collapse and cause more issues.

- Some layer 1 information is not transported over a copper tap (e.g. pause frames)

- 시계 동기화가 영향을 받는다. 구리 탭이 생성하는 추가적인 지연으로 인해 표준 Gbit 구리 탭을 통한 동기-E는 불가능하고 IEEE 1588에 영향을 받는다.

참고 항목

참조

- ^ Shashank, Singh. "Catalyst Switched Port Analyzer (SPAN) Configuration Example". Cisco. Retrieved 7 February 2020.

- ^ "Sniffing Tutorial part 1 - Intercepting Network Traffic". NETRESEC Network Security Blog. 2011.