로렌츠 암호의 암호해석

Cryptanalysis of the Lorenz cipher| 시간 | 이벤트 |

|---|---|

| 1939년 9월 | 유럽에서는 전쟁이 일어난다. |

| 1940년 하반기 | 모스가 아닌 최초의 전송이 차단되었다. |

| 1941년 6월 | 첫 번째 실험 SZ40 Tunny 링크는 영문자 표시기로 시작했다. |

| 1941년 8월 | 깊이 있는 두 개의 긴 메시지에서 3,700자의 키가 나왔다. |

| 1942년 1월 |

|

| 1942년 7월 | |

| 1942년 10월 |

|

| 1942년 11월 | 빌 투테가 발명한 "1+2 침입". |

| 1943년 2월 | 좀 더 복잡한 SZ42A가 도입되었다. |

| 1943년 5월 | 히스 로빈슨이 말을 이었다. |

| 1943년 6월 | 뉴매너리가 창시했다. |

| 1943년 12월 | 콜로서스 1세는 블레첼리 파크에 배달되기 전에 돌리스 힐에서 일한다.[2] |

| 1944년 2월 | 콜로세우스 1세를 실제 직업에 처음 사용. |

| 1944년 3월 | 4콜로시(Mark 2)가 주문하였다. |

| 1944년 4월 | 콜로시 추가 주문은 12건으로 늘어났다. |

| 1944년 6월 |

|

| 1944년 8월 | 모든 로렌츠 휠의 캠 설정은 매일 변경된다. |

| 1945년 5월 |

|

로렌츠 암호의 암호해석은 제2차 세계 대전 동안 영국이 독일군의 고도의 메시지를 읽을 수 있게 하는 과정이었다. Bletchley Park의 영국 정부 코드와 사이퍼 스쿨(GC&CS)은 베를린의 Oberkommando der Wehrmacht(OKW, 독일 고등 사령부)와 점령 유럽 전역의 군 사령부 사이의 많은 통신을 해독했는데, 이 중 일부는 "아돌프 히틀러, 총통"이라고 서명되었다.[3] 이들은 로렌츠 SZ 텔레프린터 로터 스트림 암호 첨부에 의해 차단된 비 Morse 무선 전송을 가로챘다. 이 트래픽의 암호 해독은 "Ultra" 지능의 중요한 원천이 되어 연합군의 승리에 크게 기여했다.[4]

독일군은 고도의 비밀 메시지를 위해 5비트 국제전보문자 2호(ITA2)를 이용한 전신링크 양끝에 다양한 온라인 게하임슈라이버(비밀 작가) 스트림 암호기를 사용하여 각 문자를 암호화했다. 이후 이들 기계는 육군의 로렌츠 SZ(SZ for Schlüsel-Zusatz, "주변인 애착"을 의미함)[5]와 공군의 지멘스와 할스케 T52, 연합군에 의해 거의 사용되지 않았고 결코 깨지지 않은 지멘스 T43인 것으로 밝혀졌다.[6]

독일인들이 자신들의 무선 텔레프린터 전송 시스템 중 하나를 '세게피쉬'(sawfish)라고 불렀고,[7] 이로 인해 영국 암호학자들이 암호화된 독일 무선원격기 트래픽을 '피쉬'라고 지칭하게 된 사실이 에니그마 기계로 암호 해독된 메시지들을 독일인들이 '피쉬'라고 지칭한 것으로 드러났다.[5] "Tunny"(Tunafish)는 최초의 비 Morse 링크에 붙여진 이름이었고, 이후 암호기와 그 트래픽에 사용되었다.[8]

에니그마의 완전히 분리된 암호 분석과 마찬가지로, 시스템의 초기 진단을 가능하게 한 것은 독일의 운영상의 단점이었고, 암호 해독을 위한 방법이었다.[9] 에니그마와 달리 대량 해독이 성립된 지 오래인 유럽에서 전쟁이 끝날 때까지 어떤 물리적 기계도 연합군의 손에 닿지 않았다.[10][11] 튜니 메시지의 암호 해독 문제는 세계 최초의 전자 프로그램 가능한 디지털 컴퓨터인 "Colossus"의 개발로 이어졌는데, 그 중 10개는 전쟁이 끝날 때까지 사용 중이었고,[12][13] 그 무렵에는 선택된 튜니 메시지의 90%가 블렛첼리 공원에서 암호 해독되고 있었다.[14]

1944년 12월 알링턴 홀에 돌아온 앨버트 W. 스몰 미 육군신호부대의 암호 분석가는 벨틀리 파크에 파견되어 튜니에 대해 연구한 바 있다.

GC&CS의 피쉬 메시지 일일 해결책은 영국의 수학 천재성과 뛰어난 공학 능력, 탄탄한 상식의 배경을 반영한다. 이것들 각각은 필요한 요소였다. 각각의 것들은 해결책의 손상에 대해 지나치게 강조되거나 강조되지 않았을 수 있다; 주목할 만한 사실은 원소들의 융합이 명백히 완벽한 비율이었다는 것이다. 그 결과는 암호과학에 탁월한 공헌이다.[15]

독일 튜니 기계

로렌츠 SZ 암호 첨부파일은 암호화된 보안 유사성 번호를 키 스트림으로서 전달하는 12개의 바퀴의 복잡한 배열을 이용하여 버남 스트림 암호를 구현했다. 키 스트림은 플레인 텍스트와 결합되어 전용 또는 (XOR) 기능을 이용하여 송신 엔드에 암호문을 생성하였다. 수신 엔드에서 동일하게 구성된 기계는 일반 텍스트를 생성하기 위해 암호문과 결합한 동일한 키 스트림을 생성했다. 즉, 시스템은 대칭 키 알고리즘을 구현했다.

12개의 바퀴 중 10개가 키 스트림을 생성했다. 이것은 오른쪽 5개의 바퀴, 바퀴, 왼쪽 5개의 psi) 바퀴에서 생성된 5비트 문자를 XOR로 만든 제품이었다. 키 바퀴는 들어오는 암호문자마다 항상 한 위치에서 움직였지만, psi 바퀴는 그렇지 않았다.

중앙 2 mu() 또는 "모터" 바퀴는 psi 바퀴가 새로운 문자로 회전하는지 여부를 결정하였다.[17][18] 각 문자가 인코딩된 후 5psi 바퀴가 모두 움직이거나, 움직이지 않고 그대로 남아 동일한 psi-key 문자가 다시 사용됐다. 개의61 차륜이 각 문자 뒤에 따라 움직였다. 이(가) 캠을 활성 위치에 두고61 x(이동하기 전에) 이37(가)[19] 한 번 이동했을37 때: 캠이 비활성 위치에 있을 때(이동하기 전에) \mu 이고 psi 휠이 정지 상태였을 때. 초기의 기계를 제외한 모든 기계에는 psi 바퀴의 이동에 작용하는 추가적인 요소가 있었다. 이것들은 네 가지 다른 종류로 블렛클리 공원에서 "한계"라고 불렸다. 모두 그 기계의 바퀴의 이전 위치의 일부 측면과 관련이 있었다.[20]

SZ42 기계의 12개 바퀴 세트의 캠 수는 총 501개였으며, 서로 공동 프라임 되어, 핵심 시퀀스가 반복되기까지 매우 긴 시간을 주었다. 각 캠은 상승 위치에 있을 수 있으며, 이 경우 시스템 논리에 x를 기여하여 비트 값을 역전시키거나 하강 위치에 있을 수 있으며, 이 경우 • 생성된다.[10] 상승된 캠의 총 패턴 수는 천문학적으로 큰 2개였다501.[21] 그러나 실제로 각 바퀴에 달린 캠의 절반가량이 상승 위치에 있었다. 후에 독일인들은 상승된 캠의 수가 50%에 그리 근접하지 않으면 암호 약점인 xs와 •s의 실행이 있을 것이라는 것을 깨달았다.[22][23]

501개의 캠 중 어떤 캠이 상승 위치에 있는지 알아내는 과정을 블렛첼리 파크에서 "휠 브레이킹"이라고 불렀다.[24] 특정 변속기에 대한 휠의 시작 위치를 도출하는 것을 "휠 설정" 또는 단순히 "설정"이라고 불렀다. psi 바퀴가 모두 함께 움직였지만, 모든 입력 문자와 함께 움직이는 것은 아니라는 사실이 영국의 암호화된 성공에 기여한 기계들의 주요 약점이었다.

보안전보

전자 기계 전보는 전화보다 훨씬 앞선 1830년대와 1840년대에 개발되어 제2차 세계 대전 무렵에 전 세계적으로 운용되었다. 국가 내 또는 국가 간 케이블 연결 사이트 광범위한 시스템이며 표준 전압은 -80V로 "표시"를 나타내고 +80V는 "공간"[25]을 나타낸다. 이동 독일군 부대 등 케이블 송신이 불가능하거나 불편해진 경우, 무선 송신을 이용하였다.

회로의 각 끝에 있는 텔레프린터는 키보드와 인쇄 메커니즘으로 구성되었고, 매우 자주 5홀 구멍이 뚫린 종이 테이프의 판독과 펀칭 메커니즘으로 구성되었다. 온라인으로 사용할 때 송신 끝에서 알파벳 키를 누르면 수신 끝에서 관련 문자가 인쇄된다. 그러나 일반적으로, 통신 시스템은 송신 사업자가 종이 테이프에 메시지를 주먹으로 쳐서 오프라인으로 메시지 세트를 준비한 다음, 테이프에 녹음된 메시지의 전송만을 위해 온라인에 접속하는 것을 포함한다. 이 시스템은 일반적으로 초당 약 10자를 보내므로 온라인 입력보다 짧은 시간 동안 회선이나 라디오 채널을 점유한다.

메시지의 문자는 국제전보문자 2호(ITA2)의 암호로 표현되었다. 와이어 또는 라디오 중 어느 송신 매체는 시작(공간) 임펄스, 5개의 데이터 임펄스, 1㎛ 정지(마크) 임펄스로 신호된 각 문자와 비동기 시리얼 통신을 사용했다. Bletchley Park에서 마크 임펄스는 에 의해 상징되었다. x ("크로스") 및 공간 임펄스 • ("점")[26] 예를 들어 문자 "H"는 다음과 같이 코딩된다. ••x•x.

| 임펄스 패턴 표시 = x, 공간 = • | 이진수 | 레터 시프트 | 피겨 시프트 | BP '무변동' 해석 |

|---|---|---|---|---|

| ••.••• | 00000 | 무효의 | 무효의 | / |

| ••.x••• | 00100 | 스페이스 | 스페이스 | 9 |

| ••.x•x | 00101 | H | # | H |

| ••••••x | 00001 | T | 5 | T |

| ••••xx | 00011 | O | 9 | O |

| ••.xxx | 00111 | M | . | M |

| ••.xx• | 00110 | N | , | N |

| ••.••x• | 00010 | CR | CR | 3 |

| •x.•x•• | 01010 | R | 4 | R |

| •x.xx• | 01110 | C | : | C |

| •x.xxx | 01111 | V | ; | V |

| •x.•xx | 01011 | G | & | G |

| •x.•••x | 01001 | L | ) | L |

| •x.x•x | 01101 | P | 0 | P |

| •x.x••• | 01100 | I | 8 | I |

| •x.••••• | 01000 | LF | LF | 4 |

| xx.••••• | 11000 | A | - | A |

| xx.x••• | 11100 | U | 7 | U |

| xx.x•x | 11101 | Q | 1 | Q |

| xx.•••x | 11001 | W | 2 | W |

| xx.•xx | 11011 | FIGS | + 또는 5 | |

| xx.xxx | 11111 | LTRS | - 또는 8 | |

| xx.xx• | 11110 | K | ( | K |

| xx.••x• | 11010 | J | 벨 | J |

| x•.••x• | 10010 | D | WRU | D |

| x•.xx• | 10110 | F | ! | F |

| x•.xxx | 10111 | X | / | X |

| x•.•xx | 10011 | B | ? | B |

| x•.•••x | 10001 | Z | " | Z |

| x•.x•x | 10101 | Y | 6 | Y |

| x•.x••• | 10100 | S | ' | S |

| x•.•••••• | 10000 | E | 3 | E |

그림 시프트(FIGS)와 문자 시프트(LETRS) 문자는 수신 엔드가 다음 시프트 문자까지 문자열을 해석하는 방법을 결정하였다. 이동 문자가 손상될 위험이 있기 때문에 일부 운영자는 문자에서 숫자로 변경할 때 또는 그 반대로 변경할 때 한 쌍의 이동 문자를 입력할 수 있다. 그래서 그들은 풀 스톱을 나타내기 위해 55M88을 타이핑할 것이다.[28] 이처럼 문자가 두 배로 늘어난 것은 블렛클리 공원에서 사용되는 통계적 암호해석에 큰 도움이 되었다. 교대 후, 시프트 문자는 특별한 의미가 없었다.

라디오-텔레그래프 메시지의 전송 속도는 모스 코드의 서너 배였고 인간의 청취자는 그것을 해석할 수 없었다. 그러나 표준 텔레프린터는 메시지의 텍스트를 생성한다. 로렌츠 암호 첨부는 메시지의 일반 텍스트를 동일한 기계가 설정되지 않은 것으로 해석할 수 없는 암호 텍스트로 변경했다. 이것이 블레첼리 파크 코드브레이커들이 직면한 도전이었다.

가로채기

튜니 전송을 가로채는 것은 상당한 문제를 야기했다. 송신기가 방향성이기 때문에 대부분의 신호는 영국의 수신기에 상당히 약했다. 게다가, 이러한 전송에는 25개의 다른 주파수가 사용되었고, 주파수는 부분적으로 변경되기도 했다. 1940년 비모스 신호의 최초 발견 이후, 특별히 이 교통을 차단하기 위해 켄트 주의 노크홀트 아이비 팜의 언덕에 외국 사무소 연구 개발 센터라는 무선 요격 방송국이 설치되었다.[29][30] 이 센터는 해롤드 켄워시가 이끌었고, 30개의 리시브 세트를 가지고 있었으며, 600명의 직원을 고용했다. 1943년 초 완전 가동되었다.

하나의 누락되거나 손상된 문자는 암호 해독을 불가능하게 만들 수 있기 때문에, 최대의 정확성이 요구되었다.[31] 임펄스를 기록하는 undulator 기술은 원래 고속 Morse를 위해 개발되었다. 그것은 좁은 종이 테이프에 있는 충동에 대한 가시적인 기록을 만들어냈다. 그리고 나서 이것은 "슬립 리더"로 고용된 사람들에 의해 읽혔고, 그들은 봉우리들과 수조들을 ITA2 문자의 표시와 공간으로 해석했다.[32] 그리고 나서 구멍이 뚫린 종이 테이프는 블렛클리 공원으로 전신 전송을 위해 제작되었고, 그곳에서 그것이 주먹으로 얻어졌다.[33]

버남 암호

로렌츠 SZ 기계에 의해 구현된 버남 암호는 ⊕으로 상징되고 "A 또는 B, 둘 다가 아니라"로 언어화된 부울 "배타적 또는" (XOR) 기능을 이용한다. 이것은 다음의 진리 표로 표시되며, 여기서 x는 "진리"를 나타내고 •는 "거짓말"을 나타낸다.

| 입력 | 출력 | |

| A | B | A ⊕ B |

| • | • | • |

| • | x | x |

| x | • | x |

| x | x | • |

이 기능의 다른 이름은 배타적 분리, 같지 않음(NEQ), 모듈로 2 추가("캐리" 없음) 및 뺄셈("빌려" 없음)이다. 모둘로 2의 덧셈과 뺄셈은 동일하다. 튜니 암호 해독에 대한 어떤 설명은 덧셈을 가리키며, 또 어떤 것은 차이점, 즉 뺄셈을 가리키지만, 그것들은 같은 것을 의미한다. XOR 연산자는 연관성이 있고 상호 작용성이 있다.

상호주의는 기계 암호의 바람직한 특징으로, 같은 설정의 동일한 기계를 암호 해독이나 해독에 사용할 수 있다. 버남 암호는 이를 달성하는데, 평문 문자의 스트림을 키 스트림과 결합하면 암호문이 생성되고, 같은 키를 암호문과 결합하면 평문이 재생되기 때문이다.[34]

상징적으로:

, 그리고

버남의 원래 생각은 일반 텍스트의 종이 테이프가 송신 끝에서 키의 종이 테이프와 결합되어 있고, 수신 끝에서 암호 텍스트 신호와 결합된 동일한 키 테이프로 재래식 전신 관행을 이용하는 것이었다. 각각의 핵심 테이프 쌍은 독특했을 것이지만(일회성 테이프) 그러한 테이프를 생성하고 배포하는 것은 상당한 실질적인 어려움을 야기했다. 1920년대에 서로 다른 나라의 네 명의 남자가 키 테이프 대신 행동할 키 스트림을 만들기 위해 로터 버남 암호기를 발명했다. 로렌츠 SZ40/42는 이것들 중 하나였다.[35]

보안 기능

카이사르 암호와 같은 단일 알파벳 대체 암호는 합리적인 양의 암호문이 주어지면 쉽게 깨질 수 있다. 이것은 암호문의 다른 문자에 대한 주파수 분석과 그 결과를 일반 문자의 알려진 문자 주파수 분포와 비교함으로써 달성된다.[36]

폴리 알파벳 암호로, 각 연속 문자에 대해 다른 대체 알파벳이 있다. 그래서 주파수 분석은 (시료도) 난수 발생기에서 얻은 것과 같이 대략적으로 균일한 분포를 보여준다. 그러나 로렌츠 바퀴의 한 세트가 모든 문자와 함께 회전하는 반면 다른 한 세트는 회전하지 않았기 때문에, 기계는 독일어 평문의 인접 문자 사용에서 패턴을 위장하지 않았다. 앨런 튜링은 이러한 약점을 발견했고 그것을 이용하기 위해 아래에 기술된 차이점 정리 기술을 발명했다.[37]

캠 중 어느 것이 상승 위치에 있는지, 어느 캠이 하강 위치에 있는지 패턴이 모터 휠에서 매일 변경되었다( 37 및 61). 카이 휠 캠 패턴은 처음에 매달 변경되었다. psi 휠 패턴은 1942년 10월까지 분기별로 빈도를 월 단위로 늘린 후 1944년 8월 1일에 매일로 변경되었고, 이때도 치 휠 패턴의 변화 빈도가 일 단위로 변경되었다.[38]

바퀴의 출발 위치 수는 43×47×51×53×59×37×61×41×31×29×26×23으로 약 1.6×1019 (160억)으로, 암호 촉매가 철저한 "거품력 공격"을 시도하기에는 너무 많은 숫자였다. 때때로 로렌츠 운영자들은 지시를 따르지 않았고 두 개의 메시지가 "깊이"라는 현상으로 같은 출발 위치로 전송되었다. 송신사업자가 송신하려는 메시지에 대해 자신이 선택한 휠 설정을 수신사업자에게 알려주는 방식을 블렛첼리파크에서 '인디케이터'라고 불렀다.

1942년 8월 암호 분석가들에게 유용했던 메시지의 공식적 시작은 관련 없는 일부 텍스트로 대체되었고, 이로 인해 진실된 메시지를 식별하는 것이 다소 어려워졌다. 이 새로운 재료는 Bletchley Park에서 Quatsch(독일어로 "말도 안 되는 말")라고 불렸다.[39]

실험 전송 단계 동안 표시기는 12개의 독일 전명으로 구성되었으며, 초기 문자는 작동자가 12개의 바퀴를 돌리는 위치를 표시하였다. 두 개의 변속기가 완전히 심층일 때를 보여주는 것은 물론, 두 개의 휠 위치에서만 두 표시기가 다른 부분 깊이를 식별할 수 있도록 했다. 1942년 10월부터 지시계통은 수신되지 않은 문자 QEP를[40] 전송하는 송신사업자로 바뀌었고 그 뒤에 두 자리 숫자가 뒤따랐다. 이 번호는 두 운영자에게 발급된 코드북에서 연속적으로 추출하여 각 QEP 번호에 대해 12개 휠의 설정을 부여했다. 그 책들은 다 쓰였을 때 교체되었지만, 교체된 책들 사이에서는 특정 튜니 링크에 QEP 번호를 다시 사용함으로써 완전한 깊이를 확인할 수 있었다.[41]

진단

| P | 일반 텍스트 |

| K | 키 – XOR'ed 문자 순서(추가) 일반 텍스트로 암호문을 전달하다. |

| χ | 키의 키 성분 |

| ψ | 키의 psi 성분 |

| ψ' | 확장 psi – 실제 문자 순서 그것들을 포함하여 psi 바퀴에 의해 추가된다. 그들이[43] 전진하지 않을 때. |

| Z | 암호문 |

| D | de-chi - 기를 사용한 암호문 제거된 키의 구성 요소 |

| Δ | 위의 XOR 중 하나 그 후계자 성격 또는 비트[44] |

| ⊕ | XOR 작전 |

새로운 암호를 해독하는 첫 번째 단계는 암호화와 암호 해독 과정의 논리를 진단하는 것이다. Tunny와 같은 기계 암호의 경우, 이것은 논리 구조를 확립하고 따라서 기계의 기능을 필요로 한다. 이것은 기계를 보지 않고도 달성되었다. 그것은 유럽에서 연합군이 승리하기 바로 직전인 1945년에야 일어났다.[45] 암호 해독 시스템은 암호문 Z가 통계적, 주기적 또는 언어적 특성을 포함하지 않고 무작위로 구별할 수 있도록 하는 데 매우 능숙했다. 그러나 이것은 K, χ, ψ', D에는 적용되지 않았는데, 그것은 튜니 키가 해결될 수 있다는 약점이었다.[46]

12자 지시계통이 사용 중일 때 튜니 전송의 실험 기간 동안, 블렛클리 박의 베테랑이자 현저히 재능 있는 암호 분석가인 존 틸트만은 튜니 암호문을 연구하여 그들이 버남 암호를 사용했음을 확인했다.

두 개의 송신기(a와 b)가 같은 키를 사용할 때, 즉 심층적으로 사용할 때, 결합하면 키의 효과가 없어진다.[47] 두 개의 암호문을 Za와 Zb, 키 K와 두 개의 평문 Pa와 Pb라고 부르자. 그 후 다음을 수행하십시오.

- Za ⊕ Zb = Pa ⊕ Pb

두 개의 일반 텍스트를 해결할 수 있는 경우, 암호 텍스트-플레인 텍스트 쌍 중 하나에서 키를 복구할 수 있다.

- Za ⊕ Pa = K 또는

Zb ⊕ Pb = K

- Za ⊕ Pa = K 또는

1941년 8월 31일, 동일한 지표인 HQIBPEXEZMUG를 가진 두 개의 긴 메시지가 수신되었다. 이 두 개의 암호문의 처음 일곱 글자는 같았지만, 두 번째 메시지는 더 짧았다. 두 메시지 중 처음 15개의 문자는 다음과 같다(블레첼리 파크 해석).

| 자 | JSH4N ZYZY4 GLFRG |

| Zb | JSH4N ZYMFS /884I |

| 자 ⊕ z | ///// //FOU GFL3M |

존 틸트먼은 Za z Zb 스트링에 대해 가능한 다양한 평문, 즉 "크립스"를 시도했고 첫 평문 메시지가 독일어 SPRUCNUMMER(메시지 번호)에서 시작된다는 것을 발견했다. 두 번째 일반 텍스트에서 운영자는 NUMMER에 대한 공통 약어 NR을 사용했었다. 두 번째 메시지에는 더 많은 약어가 있었고 구두점은 때때로 달랐다. 이를 통해 틸트먼은 10일 동안 Pa에서 발견된 일련의 일반 텍스트 문자로서 두 메시지의 일반 텍스트가 Pb에 대해 시도될 수 있었고 그 반대의 경우도 가능했다.[48] 결과적으로, 이것은 거의 4,000자의 키를 산출했다.[49]

연구 섹션의 구성원들은 키 생성 과정에 대한 수학적 설명을 도출하기 위해 이 키를 연구했지만 성공하지 못했다. 빌 터테는 1941년 10월 이 구역에 합류하여 임무를 부여받았다. 그는 Bletchley Park에 채용되기 전에 케임브리지 트리니티 대학에서 화학과 수학을 읽었다. 그는 훈련 과정에서 키의 반복 빈도로 의심되는 글자 수를 정해 새 줄로 정사각형 종이에 키를 작성하는 카시스키 시험 기법을 익힌 바 있다. 만약 이 숫자가 정확하다면, 행렬의 열은 우연보다 더 많은 문자 시퀀스의 반복을 보여줄 것이다.

투떼, 그것은는 대신 반복의 긴 주파수를 가질 것 같지 않는 열쇠의 전체 문자에 이 기술을 사용해, 시퀀스가 각각의 편지를 볼 수 있다는 이유로"그 부분 암호로 전체보다 더 간단할 것"을 향해 단지 한번의 충동(비트)을 취함으로써 형성되에 그걸 시도해 볼 가치가 있을 것 가능하다고 생각했어.[50] 튜니 지표는 11개 포지션에 25자(J 제외)의 문자를 사용했지만 12번째 글자는 23자밖에 사용하지 않는 점을 감안, 25 × 23 = 575의 반복을 이용한 핵심 캐릭터의 첫 임펄스에 카시스키의 기법을 시도했다. 이것은 기둥에서 많은 반복을 일으키지는 않았지만, 투테는 대각선으로 그 현상을 관찰했다. 따라서 그는 574개로 다시 시도했는데, 이것은 기둥에 반복적으로 나타났다. 이 숫자의 주요 요인이 2, 7, 41이라는 것을 인식한 그는 41의 기간으로 다시 시도했고 "반복으로 가득 찬 점과 십자가의 직사각형을 얻었다"[51]고 말했다.

그러나 41개 포지션의 단일 바퀴에 의해 생성되는 것보다 첫 번째 임펄스의 순서가 더 복잡하다는 것은 분명했다. 투테는 키의 이 성분을1 chi(치)라고 불렀다. 그는 XOR-ed가 이것과 함께 되어 있는 또 다른 구성 요소가 있다고 생각하였는데, 이 구성 요소는 각각의 새로운 캐릭터와 항상 달라지지 않으며, 이것이 그가 ψ1(psi)라고 부른 바퀴의 산물이라고 생각했다. 다섯 개의 임펄스 각각에 동일한 것이 적용되었다. 첨자로 여기에 표시되었다. 그래서 하나의 문자에 대해, Key K는 다음과 같은 두 가지 요소로 구성되었다.

- K = χ ⊕ ψ.

psi 바퀴가 전진하지 않을 때를 포함하여 psi 바퀴에 의해 추가된 실제 문자를 확장 psi라고 하며, [43]and′로 상징하였다.

- K = χ ⊕ ψ′.

투테의 ψ 성분의 유래는 점들이 점을 따라가지 않을 가능성보다, 십자가가 따라가지 않을 가능성보다 더 크다는 사실에 의해 가능했다. 이것은 독일어 키 세팅의 약점이 낳은 산물이었는데, 나중에 그들은 이를 중단했다. 일단 투테가 이 돌파구를 만들었을 때, 나머지 연구부문도 합류하여 다른 임펄스를 연구하게 되었고, 5㎛의 바퀴가 모두 2μ(mu 또는 "모터") 바퀴의 제어하에 함께 움직인다는 것이 확립되었다.

이런 식으로 튜니 기계의 기능을 진단한 것은 실로 놀라운 암호학적 성과였으며, 투테가 2001년 10월 캐나다 훈장 장교로 추대되었을 때 "제2차 세계대전의 가장 위대한 지적 업적 중 하나"[52]라고 기술되었다.

튜링러리

1942년 7월에 앨런 튜링은 연구부에서 몇 주를 보냈다.[53] 그는 깊은 곳에서 얻어낸 열쇠에서 튜니를 깨는 문제에 관심을 갖게 되었었다.[54] 7월에 그는 키의 길이로부터 캠 설정("바퀴 파손")을 도출하는 방법을 개발했다. '튜링러리'([55]Peter Ericson, Peter Hilton, Donald Michie가[54] 장난스럽게 '튜링리스무스(Turingismus)'로 불리게 되었고, 깊이가 없는 상태에서 튜니키를 푸는 나머지 상당 부분이 기반이 되는 중요한 방법인 '차이프렌칭(differencing)'을 도입했다.[55]

차이점 정리

암호문이나 키를 조작해 암호문이나 암호문자가 목표한 균일성에서 벗어난 문자의 빈도 분포를 만들어 낼 수 있는 공정을 찾는 작업이 진행되었다. 튜링은 암호문 또는 키 스트림에서 연속적인 (인접적인) 문자 값의 XOR 조합이 균일한 분포로부터의 이탈을 강조한다는 것을 알아냈다.[55][56] XOR는 modulo 2 뺄셈과 동일하기 때문에 결과적인 흐름을 차이(그리스 문자 "delta" Δ로 표기)[57]라고 불렀다. 따라서 문자 S의 스트림에 대해서는 다음과 같이 ΔS의 차이를 얻었으며, 여기서 밑줄은 다음 문자를 나타낸다.

- ΔS = S ⊕ S

스트림 S는 암호문 Z, 일반문자 P, 키 K 또는 그 두 구성 요소 중 하나일 수 있다. 이러한 요소들 사이의 관계는 차이점이 있을 때 여전히 적용된다. 예를 들어 다음과 같다.

- K = χ ⊕ ψ

다음과 같은 경우가 이에 해당한다.

- ΔK = Δχ Δψ Δψ

유사하게 암호문, 일반 텍스트 및 주요 구성요소의 경우:

- ΔZ = ΔP ΔP Δχ Δψ Δψ

자:

- ΔP = ΔZ Δχ Δψ Δψ

차이점이 튜니로 들어가는 길을 제공한 이유는 암호문자의 주파수 분포를 무작위 스트림과 구별할 수는 없지만, 키의 키 요소가 제거된 암호문 버전의 경우에는 동일하지 않기 때문이었다. 플레인텍스트에 반복된 문자가 포함되고 psi 바퀴가 움직이지 않는 경우 차이점 psi 문자(Δψ)가 null 문자('/' Bletchley Park)가 되기 때문이다. XOR-ed가 어떤 문자로 되어도 이 문자는 아무런 영향도 주지 않기 때문에 이러한 상황에서는 ΔK = Δδ이다. 키의 기 성분의 제거에 의해 수정된 암호문을 블렛클리 공원에서 데치 D라고 불렀고,[58] 이를 제거하는 과정을 "데치잉"이라고 했다. "de-psi-ing"(또는 특히 어려울 때 "깊은 한숨")이라고 알려진 psi 성분의 제거와 유사하다.[59]

그래서 델타 데치 ΔD는 다음과 같았다.

- ΔD = ΔZ Δχ

평문의 반복 문자는 독일어의 특성(EE, TT, LL, SS가 비교적 일반적임)[60] 때문에 둘 다 더 빈번하게 발생했으며, 텔레그래프에서는 일반적인 전신송신에서의 손실이 횡설수설로 이어질 수 있기 때문에 수치변환과 문자변환 문자를[61] 자주 반복했기 때문이다.[62]

Tunny에 대한 일반 보고서를 인용하려면:

튜링어리는 현재 Δκ이라고 불리는 1에서 차이가 나는 키가 일반 키로부터 얻을 수 없는 정보를 산출할 수 있다는 원칙을 소개했다. 이 Δ 원칙은 거의 모든 통계적 방법의 기초가 되는 휠 파손과 설정이었다.[55]

차이점 분류는 ITA2 코드화된 문자의 각 임펄스에 적용되었다.[63] 그래서, 바퀴1 and과1 by에 의해 둘러싸인 첫 번째 충동은 한 번에 차이를 보였다.

- ΔK1 = K1 ⊕ K1

그리고 두 번째 충동을 위해:

- ΔK2 = K2 ⊕ K2

등등.

각 임펄스(첫 임펄스의 경우 각각 41개, 43개)에 대한 기 휠과 psi 휠의 주기성도 ΔK 패턴에 반영된다. 그러나, 치 휠과 마찬가지로 psi 휠이 모든 입력 문자에 대해 전진하는 것이 아니라는 점을 감안하면, 단순히1 ΔK의 경우 41 × 43 = 1763자마다 패턴을 반복하는 것이 아니라, 보다 복잡한 시퀀스였다.

튜링의 방법

깊이에서 얻은 키 길이에서 바퀴의 캠 설정을 도출하는 튜링의 방법은 반복 과정을 수반했다. 델타 psi 문자가 평균 시간의 절반인 null 문자 '/'임을 감안할 때 ΔK = Δδ이 정확할 확률이 50%라고 가정했다. 이 과정은 특정 ΔK 문자를 해당 위치에 대한 Δχ으로 간주하는 것으로부터 시작되었다. 각 키 바퀴에 대해 x와 •의 결과적인 배치 비트 패턴은 키에 문자가 있는 만큼 많은 열이 포함된 종이 한 장과 Δδ의 5개 임펄스를 나타내는 5행으로 기록되었다. Tutte의 작업으로부터 얻은 지식과 각 바퀴의 주기에 대한 지식을 감안할 때, 이는 키의 나머지 부분에 있는 적절한 위치에서 이러한 값의 전파를 가능하게 했다.

각 치 바퀴마다 하나씩, 다섯 장씩 한 세트씩의 세트도 준비되었다. 여기에는 적절한 키 휠을 위한 캠에 해당하는 숫자의 컬럼이 포함되어 있으며, 이를 '케이지'라고 불렀다. 그래서 쳉3 우리에는 그런 기둥이 29개 있었다.[64] 그 후 Δ³ 값의 연속적인 '게스'는 추가 배치 캠 상태 값을 생성했다. 이들은 이전의 가정에 동의하거나 동의하지 않을 수 있으며, 이 시트에서 합의와 의견 불일치의 개수가 이루어졌다. 의견 불일치가 합의보다 훨씬 큰 경우, Δψ 문자는 null 문자 '/'가 아니므로 관련 가정을 할인하였다. 점진적으로, 키 휠의 모든 캠 설정을 추론하고, 그것들로부터 psi와 모터 휠 캠 설정을 추론했다.

이 방법의 경험이 발달함에 따라 원래 500자 내외의 문자보다 훨씬 짧은 길이의 키로 사용할 수 있도록 개선되었다."[55]

테스테리

테스터리는 벨칠리 공원에서 튜니 메시지의 암호를 해독하는 데 관련된 대부분의 작업을 수행한 섹션이었다.[65] 1942년 7월에 이르러서는 교통량이 상당히 증가하고 있었다. 따라서 랄프 테스터가 이끄는 새로운 섹션이 설치되었다. 직원들은 주로 리서치 섹션의 전 멤버들로 구성되었고,[1] 피터 에릭슨, 피터 힐튼, 데니스 오스왈드, 제리 로버츠 등이 포함되었다.[66] 테세테리의 방법은 거의 전적으로 수동적이었는데, 뉴맨리에 자동화된 방법이 도입되기 전과 도입 후 모두 그들의 작업을 보완하고 속도를 높이기 위한 것이었다.[14][1]

테스터리의 1단계 작업은 7월부터 10월까지 진행되었는데, 주로 암호 해독 방법이 심도와 부분 깊이에 기초하고 있다.[67] 그러나 10일 후, 메시지의 공식적 시작은 터무니없는 쿼치로 대체되어 암호 해독을 더욱 어렵게 만들었다. 비록 각각의 암호 해독에 상당한 시간이 걸렸지만, 이 기간은 그럼에도 불구하고 생산적이었다. 마지막으로 9월에는 튜링의 휠 브레이킹 방식인 '튜링러지'를 사용할 수 있는 깊이가 접수되어 현재의 교통량을 읽기 시작할 수 있게 되었다. 메시지 언어의 통계적 특성에 대한 광범위한 데이터가 수집되었고, 크립의 수집이 확장되었다.[55]

1942년 10월 말에 원래의 실험적인 튜니 링크가 폐쇄되고 두 개의 새로운 링크(코다피시와 옥토퍼스)가 열렸다. 이러한 링크와 후속 링크로 메시지 키를 지정하는 12자 표시 시스템이 QEP 시스템으로 대체되었다. 이는 동일한 QEP 번호에서 전체 깊이만 인식할 수 있다는 것을 의미했고, 이는 암호 해독된 트래픽의 상당한 감소로 이어졌다.

1943년 6월 뉴먼리가 가동되자 테스테리에서 행해진 작품의 성격이 바뀌면서 암호 해독이 이루어졌고 바퀴가 부러져 더 이상 깊이에 의존하지 않게 되었다.

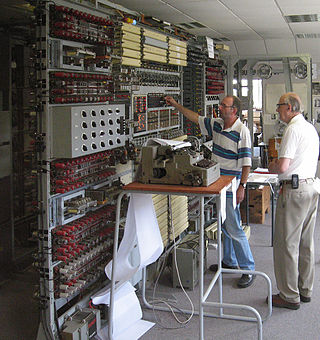

브리티시 튜니

이른바 '브리티쉬 튜니 머신'은 SZ40/42 기계의 기능을 정확하게 복제한 장치였다. 캠 설정이 결정된 후 암호문 테이프에서 독일어 클리어텍트를 제작하는데 사용되었다.[68] 기능 디자인은 전쟁이 끝날 때까지 10개의 테세테리 튜니들이 사용되던 블렛슐리 공원에서 제작되었다. 길 헤이워드, "닥" 쿰브스, 빌 챈들러, 시드 브로드허스트에 의해 돌리스 힐에 있는 종합우체국 연구소의 토미 플라워즈의 실험실에서 설계되고 건설되었다.[69] 주로 중계기, 유니섹터 등 표준 영국 전화 교환 전자 기계 장비로 제작되었다. 입력과 출력은 종이 테이프 판독과 펀칭으로 텔레프린터를 이용한 것이었다.[70] 이 기계들은 테스테리와 후에 뉴매트리 양쪽에서 사용되었다. 기계 조작자였고 여성 해군 서비스(렌)의 일원이었던 도로시 듀 보아송은 설정을 연결시키는 것은 마치 구식 전화 교환기를 운영하는 것과 같으며 이 과정에서 전기 충격을 받았다고 설명했다.[71]

플라워스가 헤이워드로부터 돌리스 힐에 있는 최초의 영국식 튜니 기계를 시험해보기 위해 "이제 모든 선량한 남자들이 파티에 도움을 줄 시간이다"라는 표준 시험 구문을 타이핑했을 때, 그는 다음과 같은 워즈워스 출력을 제공하기 위해 로터 기능이 설치되었다는 점을 높이 평가하였다.[72]

| 입력 | NOW IS THE TIME FOR ALL GOOD MEN TO COME TO THE AID OF THE PARTY |

| 출력 | I WANDERED LONELY AS A CLOUD THAT FLOATS ON HIGH OER VALES AND H |

영국 튜니스의 운영을 간소화하기 위해 추가 기능이 추가되었다. 디치 테이프 제작을 위해 세 번째 튜니가 장착되고 있는 뉴맨리에서 사용된 버전에 대해 더 정교하게 다듬어졌다.[73][74]

뉴맨리

뉴먼리는 튜니 메시지의 암호 해독 과정의 일부를 자동화하여 테스터리의 작업을 보조할 가능성을 조사하기 위해 1942년 12월 맥스 뉴먼 산하에 설치된 섹션이었다. 뉴먼은 1942년 11월 빌 터테가 "1+2 침입"으로 알려지게 된 아이디어를 가지고 그들에게 다가왔을 때, 튜니를 부수기 위한 방법에 대해 게리 모건 연구부장과 함께 작업해 왔다.[75] 이것은 자동화된 경우에만 실현 가능한 것으로 인식되었다.

뉴먼은 "Heath Robinson" 기계가 되는 것에 대한 기능적 명세서를 작성했다.[75] 돌리스 힐에 있는 우체국 연구소와 C.E 박사를 모집했다. Wynn-Williams는 그의 아이디어를 실행하기 위해 Malvern에 있는 전기통신 연구소의 Winn-Williams. 공학 설계에 관한 작업은 1943년 1월에 시작되었고 최초의 기계는 6월에 인도되었다. 당시 직원은 뉴먼, 도널드 미치, 잭 굿, 엔지니어 2명, 렌스 16명으로 구성됐다. 전쟁이 끝날 무렵 뉴매리에는 로빈슨 기계 3대와 콜로서스 컴퓨터 10대, 그리고 다수의 영국 튜니들이 들어 있었다. 직원들은 암호학자 26명, 엔지니어 28명, 렌스 275명이었다.[76]

이러한 프로세스의 자동화는 암호화된 메시지를 수신한 테이프와 같은 많은 양의 펀치된 종이 테이프의 처리를 필요로 했다. 이 테이프와 그 필사본의 절대적인 정확성은 한 글자가 오류로 인해 엄청난 양의 작업을 무효화하거나 손상시킬 수 있기 때문에 필수적이었다. 잭 굿은 "확인되지 않으면 잘못된 것"[77]이라는 격언을 소개했다.

"1+2 침입"

W. T. Tutte는 차이점을 가진 사이퍼텍스트와 주요 구성요소를 사용하여 독일 평문의 빅그램(인접 문자)의 불균일성을 이용하는 방법을 개발했다. 그의 방법은 "1+2 침입" 또는 "이중 델타 공격"[78]이라고 불렸다. 이 방법의 본질은 암호문과의 조합의 모든 위치를 철저히 시도하고, 원래의 평문문의 특성을 반영한 비균일성의 증거를 찾아 키의 기 성분의 초기 설정을 찾는 것이었다.[79] [80] 휠 파손 프로세스는 키 휠의 관련 문자 시퀀스가 생성될 수 있도록 현재 캠 설정을 성공적으로 생성해야 했다. 5개의 차 바퀴에서 모두 2200만개의 문자를 생성하는 것은 완전히 실행 불가능했기 때문에, 처음에는 처음 두 개에서 41 × 31 = 1271로 제한되었다.

다섯 가지 충동 각각에 대해 나는 다음과 같이 생각한다.

- Zi = χi ⊕ ψi ⊕ Pi

그래서

- Pi = Zi ⊕ χi ⊕ ψi

처음 두 번의 충동에 대해:

- (P1 ⊕ P2) = (Z1 ⊕ Z2) ⊕ (χ1 ⊕ χ2) ⊕ (ψ1 ⊕ ψ2)

χ1 ⊕ sequence2 시퀀스의 각 출발점에 대해 이러한 방식으로 P1 ⊕ P를2 계산하면, 장기적으로 정확한 출발점을 사용했을 때 •s의 더 큰 비율이 x와 •s가 산출될 것이다. 그러나 Tutte는 평문 텍스트의 모든 반복 문자는 항상 • 발생하며, 마찬가지로 similarly∆ ψ1⊕은2 psi 바퀴가 움직이지 않을 때마다 • 발생하며, 전체 시간의 약 절반 - 약 70%가 발생하기 때문에 차이점(ced) 값을 사용하는 것이 이러한 영향을[81] 증폭시킨다는 것을 알고 있었다.

Tutte는 위 함수의 차이점 버전으로 암호 해독된 암호문을 분석했다.

- (∆Z1 ⊕z2 zZ) χ1 (⊕ ( )χ22) ) ( (ψ1 ⊕))

그리고 그것이 시간의 약 55%를 발생시킨다는 것을 발견했다.[82] psi 바퀴의 기여 특성을 고려할 때, (zZ12 zZ ⊕ ⊕ ) ⊕ ⊕ from1 from from from from from from2 from from from from)로부터 •s를 가장 많이 카운트한 암호문과의 키 스트림의 정렬이 가장 정확할 가능성이 높은 것이었다.[83] 이 기법은 모든 쌍의 임펄스에 적용할 수 있으므로 수동 방법에 의해 psi 성분을 제거할 수 있는 암호문의 데치(D)를 얻기 위한 자동화된 접근방법의 기초를 제공했다.

로빈슨스

히스 로빈슨은 투트의 1+2 방식을 자동화하기 위해 생산된 최초의 기계였다. 그것은 미국의 만화가 루베 골드버그와 비슷하게 간단한 작업을 위해 엄청나게 복잡한 기계 장치를 그린 만화가 윌리엄 히스 로빈슨을 따라 그것을 운영한 렌스 가족들에 의해 이름이 붙여졌다.

기계의 기능 사양은 맥스 뉴먼에 의해 제작되었다. 주된 엔지니어링 디자인은 북런던 돌리스 힐에 있는 우체국 연구소의 프랭크 모렐이[84] 동료 토미 플라워즈와 함께 '컴비닝 유닛'을 디자인한 작품이었다. Malvern의 전기통신 연구소의 Wynn-Williams 박사는 고속 전자 밸브와 릴레이 카운터를 생산했다.[85] 1943년 1월에 착공하여 6월에 [86]Bletchley 공원에서 시제품 기계를 사용하였다.[87]

기계의 주요 부품은 다음과 같았다.

- 루프 키 및 메시지 테이프를 초당 1000~2000자로 실행하는 테이프 전송 및 판독 메커니즘(향상된 금속 침대 프레임과 유사하기 때문에 "침대"를 나타냄)

- 투테의 방법 논리를 구현한 결합 단위

- •s의 수를 세고, 사전 설정된 합계를 초과할 경우 표시하거나 인쇄하는 계산 단위

프로토타입 기계는 여러 가지 심각한 단점에도 불구하고 효과적이었다. 이것들의 대부분은 "올드 로빈슨"[88]으로 알려진 것의 개발에서 점진적으로 극복되었다.

콜로서스

토미 플라워즈의 히스 로빈슨과의 경험, 그리고 그가 이전에 경험했던 열이온 밸브(진공관)에 대한 독특한 경험은 그가 전자제품을 사용하여 더 나은 기계가 생산될 수 있다는 것을 깨닫게 했다. 펀치된 종이 테이프에서 키 스트림을 읽는 대신, 전자적으로 생성된 키 스트림은 훨씬 더 빠르고 더 유연한 처리를 가능하게 할 수 있다. 이것은 전적으로 전자적이며 1~2천개의 밸브를 포함하는 기계로 달성할 수 있다는 플라워스의 제안은 전기통신 연구소와 블렛클리 공원에서 모두 믿을 수 없는 일이라는 생각에서 다루어졌다. 그러나 그는 Dollis Hill, W Gordon Radley의 연구 통제관의 지원을 받았으며,[89] 10개월이라는 매우 짧은 시간에 프로그래밍이 가능한 세계 최초의 전자, 디지털, 컴퓨팅 기계인 Colossus를 생산한 아이디어를 구현했다.[90] 이 과정에서 그는 우체국 연구소 돌리스 힐: 시드니 브로드허스트, 윌리엄 챈들러, 앨런 쿰스, 해리 펜솜의 동료들의 도움을 받았다.

1500개의 밸브를 갖춘 원형 마크 1 콜로서스(Colossus I)는 1943년[2] 12월 돌리스 힐에서 가동되어 1944년 2월까지 블레첼리 공원에서 사용되고 있었다. 이것은 테이프의 스프로킷 구멍을 읽는 자극을 이용하여 초당 5000자로 메시지를 처리하여 시계 신호 역할을 했다. 이것이 튜니의 암호 해독에 있어서 엄청난 도약이라는 것이 금방 분명해졌다. 추가적으로 콜로세우스 기계가 주문되었고 로빈슨스에 대한 주문은 취소되었다. 개량된 Mark 2 Colossus (Colossus II)는 2400개의 밸브를 포함하고 있었으며, D일 노르망디 상륙에 딱 맞춰 1944년 6월 1일 Bletchley 공원에서 처음 일했다.

이 기계의 주요 부품은 다음과 같다.[91]

- 초당 5000자로 메시지 테이프를 루프 방식으로 실행한 테이프 전송 및 판독 메커니즘("침대")

- 키 스트림을 전자적으로 생성하는 장치

- 광범위한 부울 연산을 수행하도록 프로그래밍할 수 있는 5개의 병렬 처리 장치

- 각각 •s 또는 xs의 수를 세고 사전 설정된 합계를 초과할 경우 출력한 5개의 단위.

5개의 병렬 처리 장치는 투테의 "1+2 침입"과 다른 기능들을 플라워즈가 발명한 회로의 사용으로 초당 2만 5천 글자의 유효 속도로 실행할 수 있게 해주었는데, 그것은 이제 시프트 레지스터라고 불릴 것이다. 도날드 미치는 휠 세팅뿐만 아니라 휠 파손을 보조하기 위해 콜로서스를 사용하는 방법을 고안해 냈다.[92] 그 후 이것은 나중에 콜로시의 특수 하드웨어에서 구현되었다.

총 10대의 Colossus 컴퓨터가 사용되었고 11번째 컴퓨터가 유럽에서의 전쟁이 끝날 무렵에 임관되고 있었다.[93]

특수 기계

상업적으로 생산된 텔레프레이터와 리퍼레이터뿐만 아니라, 뉴맨리와 테스터리의 테이프 준비와 검사에 도움이 되는 많은 다른 기계들이 만들어졌다.[94][95] 1945년 5월 현재 대략적인 보완은 다음과 같다.

| 이름 | 함수 | 테스테리 | 뉴맨리 |

|---|---|---|---|

| 슈퍼 로빈슨 | 모든 위치에서 두 개의 테이프를 비교하는 크립 런에 사용된다. 밸브가 몇 개 있었어 | 2 | |

| 콜로서스 Mk.2 | 서로 다른 상대적 위치("스티핑")에서 다양한 튜니 휠을 모방한 메시지 테이프와 전자적으로 생성된 키 문자 스트림과 관련된 조건을 계산했다.[96] 2,400개의 밸브가 있었다. | 10 | |

| 드래곤즈 | "crib-dragging"(이름을 정함)에 의해 짧은 크립을 설정하는 데 사용된다.[97][98] | 2 | |

| 물병자리 | 전자 메모리 역할을 하는 커패시터 큰 뱅크에 메시지 테이프의 내용을 저장한 SZ42B의 "고백"을 위해 전쟁 말기에 개발 중인 기계.[99] | 1 | |

| 프로테우스 | 전쟁 말기에 건설 중이었지만 완성되지 않은 깊이를 활용하기 위한 기계. | ||

| 컴퓨터 디코딩 | 입력한 암호 텍스트에서 인쇄된 일반 텍스트로 번역됨. 후대의 몇몇 밸브들은 몇 개의 밸브를 사용함으로써 속도를 높였다.[100] 뉴맨리를 위해 많은 개조된 기계들이 생산되었다. | 13 | |

| 튜니즈 | 위의 영국 튜니 보기 | 3 | |

| 마일스 | 점점 복잡해지는 기계(A, B, C, D) 세트로서, 두 개 이상의 테이프를 읽고 출력 테이프를 생산하기 위한 다양한 방법으로 결합한다.[101] | 3 | |

| 가르보 | 주니어(Junior)와 유사하지만 직사각형에 사용되는 델타잉(Delta'ing) 설비가 있다.[102] | 3 | |

| 후배들 | 플러그 패널을 통해 테이프를 인쇄하여 필요에 따라 문자를 변경하는 경우 디치 인쇄에 사용.[74] | 4 | |

| 컴퓨터 삽입 | 엔젤과 비슷하지만 손으로 교정할 수 있는 장치를 가지고 있다. | 2 | |

| 에인절스 | 복사한 테이프. | 4 | |

| 손 천공기 | 키보드에서 생성된 테이프. | 2 | |

| 핸드 카운터 | 측정된 텍스트 길이. | 6 | |

| 스티커(핫) | 보스틱과 벤젠은 고리를 만들기 위해 테이프를 붙이는 데 사용되었다. 붙일 테이프는 전기 가열판 두 개 사이에 끼워져 벤젠이 증발했다. | 3 | |

| 스티커(콜드) | 가열하지 않고 테이프에 고착됨 | 6 |

휠 설정 단계

키(수동) 휠의 시작 위치를 계산하려면 먼저 캠 설정이 "휠 파손"에 의해 결정되어야 한다. 처음에, 이것은 심층적으로 두 개의 메시지가 전송됨으로써 달성되었다.

처음 두 바퀴의 출발 위치인 χ과1 χ은2 41×31 = 1271이었다. 첫 번째 단계는 이 모든 시작 위치를 메시지 테이프에 대고 시도하는 것이었습니다. 이것은 Tutte의 "1+2 침입"으로, 컴퓨터(∆Z1 ⊕Z2 ⊕Z ⊕χ1 ∆χ ⊕χ ⊕χ ⊕χ —χ2 —χ —χ —χ2)를 포함하였고, putative (∆D1 ⊕ ⊕ ∆ ∆ )D)를 부여하며, •을 부여한 횟수를 계산하였다. 시작 위치가 잘못되면 평균적으로 메시지 길이의 50%의 도트 카운트가 된다. 평균적으로 정확한 시작점에 대한 점 카운트는 54%가 되겠지만, 이러한 평균을 중심으로 값이 상당히 확산될 수밖에 없었다.[83]

"올드 로빈슨"으로 알려진 것으로 개발된 히스 로빈슨과 콜로서스 둘 다 이 과정을 자동화하도록 설계되었다. 통계 이론은 계산이 예상된 50%에서 얼마나 멀리 떨어져 있는지 측정치를 도출할 수 있도록 했으며, 키 바퀴의 시작점이 부정확했다. 무작위성에 대한 이러한 편차의 척도를 시그마라고 불렀다. "set total"이라고 명명된 2.5 × 시그마 이하의 카운트를 주는 출발점은 출력되지 않았다.[103] χ과1 χ을2 설정하기 위한 주행을 위한 이상적인 것은 단일 시험 값 쌍이 시그마에 대해 하나의 뛰어난 값을 생성하여 처음 두 개의 치 휠의 시작 위치를 식별하는 것이었다. a, b, c, d, e의 다섯 개의 카운터가 있는 마크 2 콜로서스에서 그러한 실행에서 나온 출력의 예는 다음과 같다.

| χ1 | χ2 | 카운터 | 카운트 | 출력에 대한 운영자 참고 사항 |

|---|---|---|---|---|

| 06 | 11 | a | 4921 | |

| 06 | 13 | a | 4948 | |

| 02 | 16 | e | 4977 | |

| 05 | 18 | b | 4926 | |

| 02 | 20 | e | 4954 | |

| 05 | 22 | b | 4914 | |

| 03 | 25 | d | 4925 | |

| 02 | 26 | e | 5015 | ← 4.6 σ |

| 19 | 26 | c | 4928 | |

| 25 | 19 | b | 4930 | |

| 25 | 21 | b | 5038 | ← 5.1 σ |

| 29 | 18 | c | 4946 | |

| 36 | 13 | a | 4955 | |

| 35 | 18 | b | 4926 | |

| 36 | 21 | a | 5384 | ← 12.2 σ ch χ12 ! ! |

| 36 | 25 | a | 4965 | |

| 36 | 29 | a | 5013 | |

| 38 | 08 | d | 4933 |

평균 크기의 메시지라면, 이것은 약 8분 정도 걸릴 것이다. 그러나 마크 2 콜로세우스의 병렬주의를 활용함으로써 메시지를 읽어야 하는 횟수를 1271회에서 255회로 5배 줄일 수 있었다. [105] 가능한 χ1, χ2 출발 위치를 파악한 다음 단계는 다른 키 휠의 출발 위치를 찾는 것이었다. 위에 주어진 예에서 시그마 값을 가진 χ1 = 36, χ2 = 21의 단일 설정이 있어 나머지 값과 구별된다. 이것이 항상 그런 것은 아니었고, 스몰은 ,, χ12 런의 결과에 따라 시도할 수 있는 36개의 다른 런을 열거한다.[106] 처음에 이 반복 과정에서의 선택은 암호 분석가가 타이프라이터 출력부에 앉아 렌 운영자에게 지시사항을 불러내면서 이루어졌다. 맥스 뉴먼은 의사결정 트리를 고안한 다음 잭 굿과 도널드 미치에게 다른 사람을 고안하는 일을 맡겼다.[107] 이것들은 특정 기준을 충족시킬 경우 암호 분석가들에게 의지하지 않고 렌즈에 의해 사용되었다.[108]

위의 스몰의 예 중 하나에서, 다음 주행은 처음 두 개의 치 휠이 발견된 출발 위치로 설정되고 나머지 세 개의 치 휠에 대한 세 개의 개별 병렬 탐색이었다. 이 같은 달리기는 '단거리 달리기'라고 불리며 2분 정도 걸렸다.[105]

| χ1 | χ2 | χ3 | χ4 | χ5 | 카운터 | 카운트 | 출력에 대한 운영자 참고 사항 |

|---|---|---|---|---|---|---|---|

| 36 | 21 | 01 | a | 2938 | ← 6.8 ρ ! χ3 ! | ||

| 36 | 21 | 01 | b | 2763 | |||

| 36 | 21 | 01 | c | 2803 | |||

| 36 | 21 | 02 | b | 2733 | |||

| 36 | 21 | 04 | c | 3003 | ← 8.6 ρ ! χ5 ! | ||

| 36 | 21 | 06 | a | 2740 | |||

| 36 | 21 | 07 | c | 2750 | |||

| 36 | 21 | 09 | b | 2811 | |||

| 36 | 21 | 11 | a | 2751 | |||

| 36 | 21 | 12 | c | 2759 | |||

| 36 | 21 | 14 | c | 2733 | |||

| 36 | 21 | 16 | a | 2743 | |||

| 36 | 21 | 19 | b | 3093 | ← 11.1 ρ ! χ4 ! | ||

| 36 | 21 | 20 | a | 2785 | |||

| 36 | 21 | 22 | b | 2823 | |||

| 36 | 21 | 24 | a | 2740 | |||

| 36 | 21 | 25 | b | 2796 | |||

| 36 | 21 | 01 | b | 2763 | |||

| 36 | 21 | 07 | c | 2750 |

따라서 가능한 키 휠의 출발 위치는 다음과 같다: χ1 = 36, χ2 = 21, χ3 = 01, χ4 = 19, χ5 = 04. 이것들은 데치(D) 메시지가 테세리에 전달되기 전에 검증되어야 했다. 이것은 콜로수스가 ΔD에서 32자의 주파수 카운트를 수행하는 것을 포함한다. 스몰은 ΔD 문자의 주파수 카운트를 점검한 것을 "산술 시험"[110]이라고 설명하고 있으며, 뉴맨리와 테스터리의 사실상 모든 암호 분석가와 렌은 다음 표의 내용을 암기하고 있다고 기술하고 있다.

| 차르 | 카운트 | 차르 | 카운트 | 차르 | 카운트 | 차르 | 카운트 | |||

|---|---|---|---|---|---|---|---|---|---|---|

| / | 1.28 | R | 0.92 | A | 0.96 | D | 0.89 | |||

| 9 | 1.10 | C | 0.90 | U | 1.24 | F | 1.00 | |||

| H | 1.02 | V | 0.94 | Q | 1.01 | X | 0.87 | |||

| T | 0.99 | G | 1.00 | W | 0.89 | B | 0.82 | |||

| O | 1.04 | L | 0.92 | 5 | 1.43 | Z | 0.89 | |||

| M | 1.00 | P | 0.96 | 8 | 1.12 | Y | 0.97 | |||

| N | 1.00 | I | 0.96 | K | 0.89 | S | 1.04 | |||

| 3 | 1.13 | 4 | 0.90 | J | 1.03 | E | 0.89 |

키 휠의 파생된 시작 지점이 이 테스트를 통과하면 데-치-에드 메시지가 테스터리로 전달되어 수동 방법을 사용하여 psi와 모터 설정을 도출했다. 스몰이 말한 것처럼 뉴매트리에서의 작업은 통계학적으로 많은 것을 가져간 반면, 테세리에서는 언어에 대한 많은 지식을 가져갔고 예술로서 큰 관심을 가졌다. 암호 분석가 제리 로버츠는 이 테스터리의 작업이 뉴먼리의 자동화된 프로세스보다 직원들에게 더 큰 부담이 된다고 지적했다.[14]

참고 항목

참고 및 참조

- ^ a b c Good, Michie & Timms 1945, 1 소개: 14개 조직, 14A 확장 및 성장, (b) 3개 기간, 페이지 28.

- ^ a b 꽃 1983, 페이지 245.

- ^ 맥케이 2010, 페이지 263은 제리 로버츠의 말을 인용했다.

- ^ 힌슬리 1993, 페이지 8.

- ^ a b Good, Michie & Timms 1945, 1 소개: 독일어 튜니 11대, 어류 기계 11대, (c) 독일어 Ciphered Teleprinter, 페이지 4.

- ^ 2006년 307페이지.

- ^ 개논 2007년 103페이지.

- ^ Good, Michie & Timms 1945, 1 소개: 11 German Tunny, 11A Fish Machine, (c) The German Ciphered Teleprinter, 페이지 5.

- ^ Copeland 2006, 페이지 45.

- ^ a b Good, Michie & Timms 1945, 1 소개: 11 German Tunny, 11B The Tunny Cipher Machine, (j) Mechanical Sensions, 페이지 10.

- ^ 좋아, 1993년 162쪽 163쪽

- ^ 플라워즈 2006, 페이지 81.

- ^ GCHQ로 반출된 콜로서스 컴퓨터 2대를 제외한 나머지 2대는 1945년 해체됐으며 1970년대까지 프로젝트 전체가 철저히 비밀에 부쳐졌다. 따라서 콜로세우스는 전자 컴퓨터의 발달에 대한 많은 초기 설명에는 특징이 없었다.2007년 개논 페이지 431

- ^ a b c 로버츠 2009.

- ^ 작은 1944년 페이지 1

- ^ Good, Michie & Timms 1945, 1 소개: 11 German Tunny, 11B The Tunny Cipher Machine, 페이지 6.

- ^ 개논 2007, 페이지 150, 151.

- ^ 1993년, 페이지 153.

- ^ Good, Michie & Timms 1945, 1 소개: 11 German Tunny, 11B The Tunny Cipher Machine, (f) Motors 페이지 7.

- ^ Good, Michie & Timms 1945, 1 소개: 11 German Tunny, 11B The Tunny Cipher Machine, (g) 제한사항 페이지 8.

- ^ Churchhouse 2002, 158, 159 페이지.

- ^ Good, Michie & Timms 1945, 1 소개: 11 German Tunny, 11C Wheel 패턴, 11, 12페이지.

- ^ 이 진술은 지나치게 단순화한 것이다. 진짜 제약은 더 복잡하다, 그만큼 더 복잡하다. 자세한 내용은 Good, Michie & Timms 1945, 페이지 17 in ① 소개: 12 cryptographic Sides, 12A The Problem, (d) Early methods and Good, Michie & Timms 1945, 페이지 306 in 42 Early Hand Methodes: 42B 기계 파손, (e) Value of a와 b. 실제로 이러한 약점은 이 시스템을 진단하게 된 두 가지 요인 중 하나였다.

- ^ Good, Michie & Timms 1945, 1 소개: 11 German Tunny, 11E The Tunny Network, (b) 휠 브레이크 및 설정, 페이지 15.

- ^ 헤이워드 1993, 페이지 176.

- ^ 보다 최근의 용어에서, 각각의 충동은 "비트"라고 불릴 것이고, 마크는 이진수 1이고 공간은 이진수 0이다. 펀치된 종이 테이프는 표시용 구멍이 있고 공간을 위한 구멍이 없었다.

- ^ Good, Michie & Timms 1945, 1 소개: 11개의 독일어 튜니, 11A의 물고기 기계, (a) 텔레프린터 알파벳, 페이지 3.

- ^ 로버츠 2006 페이지 256.

- ^ Good, Michie & Timms 1945, 14개 조직, 14A 확장 및 성장, (a) General 포지션 페이지 28.

- ^ Intelligence work at secret sites revealed for the first time, GCHQ, 1 November 2019, retrieved 9 July 2020

{{citation}}: CS1 maint: 날짜 및 연도(링크) - ^ 좋아, Michie & Timms 1945, 3 조직: 33 Knockholt, 33A 주문 테이프, 페이지 281.

- ^ Bowler, Eileen Eveline (9 November 2005), WW2 People's War, An Archive of World War Two Memories: Listening to the Enemy Radio, BBC London CSV Action Desk

- ^ 2007년 개논 페이지 333.

- ^ Good, Michie & Timms 1945, 1 소개: 11 German Tunny, 11B Tunny Cipher Machine, (i) 기능 요약, 페이지 10.

- ^ Good, Michie & Timms 1945, 1 소개: 11 German Tunny, 11A Fish Machine, (c) The German Ciphered Teleprinter, 페이지 6.

- ^ Churchhouse 2002, 페이지 24.

- ^ 코프랜드 2006, 페이지 68.

- ^ Copeland 2006 페이지 48.

- ^ Edgerley 2006, 페이지 273, 274.

- ^ 초기 QSN (Good, Michie & Timms 1945, 페이지 320 in 44 Early Hand 통계 방법: 44A QEP(QSN) 시스템 소개 참조)

- ^ Copeland 2006, 페이지 44-47.

- ^ Good, Michie & Timms 1945, 1 소개: 12암호적 측면, 12A 문제, (a) 공식 및 표기법, 페이지 16.

- ^ a b Good, Michie & Timms 1945, 1 소개: 11 German Tunny, 11B The Tunny Cipher Machine, (e) Psi-key, 페이지 7.

- ^ Good, Michie & Timms 1945, 1 소개: 11 German Tunny, 11C 휠 패턴, (b) Differenced and Unifferenced Wheels, 페이지 11.

- ^ Sale, Tony, The Lorenz Cipher and how Bletchley Park broke it, retrieved 21 October 2010

- ^ Good, Michie & Timms 1945, 12개의 암호 측면: 12A The Problem, (c) Tunny의 약점, 페이지 16.

- ^ 2006년 투트 페이지 353.

- ^ 코프랜드 2010.

- ^ 1998년 투트 페이지 4

- ^ 2006년, 페이지 356.

- ^ 2006년 투트 페이지 357.

- ^ O'Connor, J J; Robertson, E F (2003), MacTutor Biography: William Thomas Tutte, University of St Andrews, retrieved 28 April 2013

- ^ 2006년, 359페이지, 360페이지.

- ^ a b 코프랜드 2006, 380페이지.

- ^ a b c d e f Good, Michie & Timms 1945, 4 Early Methods and History: 1942-1944, 43B Turingery, 페이지 313.

- ^ 코프랜드 2012, 96페이지

- ^ Good, Michie & Timms 1945, 1 소개: 11 German Tunny, 11C Wheel 패턴, (b) Differenced 및 Unifferenced Wheels 페이지 11.

- ^ 작은 1944년, 페이지 2는 데치(De-chi)를 "의사 평원"이라고 칭한다.

- ^ 2006년 투트 페이지 365.

- ^ Singh, Simon, The Black Chamber, retrieved 28 April 2012

- ^ 뉴먼 c. 1944 페이지 387

- ^ 카터 2008, 페이지 14.

- ^ 코드화된 문자의 5개 임펄스 또는 비트를 5개 수준이라고 부르기도 한다.

- ^ Copeland 2006, 페이지 385 튜니에 대한 일반 보고서의 χ3 케이지 복제

- ^ 로버츠 2009, 34분 후

- ^ 로버츠 2006, 페이지 250.

- ^ 지표의 12글자가 모두 같을 때 전체 깊이와 달리 지표의 1~2글자가 다를 때 부분 깊이가 발생했다.

- ^ Hayward 1993, 페이지 175–192.

- ^ 헤이워드 2006, 페이지 291.

- ^ Currie 2006, 페이지 265–266.

- ^ Copeland 2006, 페이지 162 도로시 뒤보송의 말을 인용한다.

- ^ 헤이워드 2006 페이지 292.

- ^ 좋아, Michie & Timms 1945, 51 입문: 56. 복사기, 56K The (Newmanry) Tunny Machine, 페이지 376-378.

- ^ a b 작은 1944년 페이지 105.

- ^ a b 좋아, Michie & Timms 1945, 15개의 역사 노트: 15A. 기계 개발의 첫 단계, 페이지 33.

- ^ 좋아, Michie & Timms 1945, 31 Mr. Newnam's 섹션: 31A, Growth, 페이지 276.

- ^ 2006년, 페이지 215.

- ^ The Double-Delta Attack, retrieved 27 June 2018

- ^ Good, Michie & Timms 1945, 44 핸드 통계 방법: 설정 - 통계 페이지 321–322.

- ^ 부디언스키 2006, 페이지 58-59.

- ^ 이 때문에 투테의 1+2 방식을 '더블 델타(double delta)' 방식으로 부르기도 한다.

- ^ 2006년 투트 페이지 364.

- ^ a b 카터 2008, 16-17페이지.

- ^ Bletchley Park National Code Centre: November 1943, retrieved 21 November 2012

- ^ 좋아, Michie & Timms 1945, 15개의 역사적인 노트: 15A. 기계 개발의 첫 단계, (c) 히스 로빈슨 페이지 33.

- ^ Copeland 2006, 페이지 65.

- ^ Good, Michie & Timms 1945, 37 Machine Setting Organization: (b) Robinsons와 Colossi 페이지 290.

- ^ Good, Michie & Timms 1945, 52 Development of Robinson and Colossus: (b) Heath Robinson 페이지 328.

- ^ 2006년, 페이지 300–301.

- ^ 플라워즈 2006, 페이지 80.

- ^ 꽃 1983, 페이지 245–252.

- ^ Good & Michie 1992.

- ^ 꽃 1983, 페이지 247.

- ^ Good, Michie & Timms 1945, 13개의 기계: 13A 카테고리 설명, (b) 복사기 25페이지와 13C 복사기 27페이지.

- ^ 좋아, Michie & Timms 1945, 56 카피 머신 페이지 367–379.

- ^ 좋아, Michie & Timms 1945, 53 Colossus: 53A 소개, 페이지 333.

- ^ 헤이워드 2006, 페이지 291-292.

- ^ 2006년 미치 236쪽

- ^ 2006년, 301-302페이지.

- ^ Good, Michie & Timms 1945, pp. 326 in 51 소개: (e) 전자 카운터 등

- ^ 1944년, 페이지 107.

- ^ 1944년, 페이지 23, 105.

- ^ 1944년, 페이지 9.

- ^ 1944년, 페이지 19.

- ^ a b 작은 1944년, 페이지 8.

- ^ 1944년, 페이지 7.

- ^ Good, Michie & Timms 1945, 23 기계 설정: 23B The Choice of Run, 페이지 79,80.

- ^ 2006년, 페이지 218.

- ^ 1944년, 페이지 20.

- ^ 1944년, 페이지 15.

- ^ 1944년 작음에서 각색, 페이지

참고 문헌 목록

- BBC Timewatch (2011), Code Breakers: Bletchley Park's lost Heroes (video)

- Budiansky, Stephen (2006), Colossus, Codebreaking, and the Digital Age 코프랜드 2006, 페이지 52-63

- Carter, Frank (2008), Codebreaking with the Colossus Computer, Bletchley Park Reports, vol. 1 (New ed.), Bletchley Park Trust, ISBN 978-1-906723-00-2

- Churchhouse, Robert (2002), Codes and Ciphers: Julius Caesar, the Enigma and the Internet, Cambridge: Cambridge University Press, ISBN 978-0-521-00890-7

- Copeland, B. Jack, ed. (2006), Colossus: The Secrets of Bletchley Park's Codebreaking Computers, Oxford: Oxford University Press, ISBN 978-0-19-284055-4

- Copeland, B. Jack (2010), "Colossus: Breaking the German 'Tunny' Code at Bletchley Park. An Illustrated History", The Rutherford Journal, 3

- Copeland, B. Jack (2012), Turing: Pioneer of the Information Age, Oxford: Oxford University Press, ISBN 978-0-19-963979-3

- Currie, Helen (2006), An ATS girl in the Testery 코프랜드 2006년 264–268페이지

- Edgerley, Peter (2006), The Testery and the Breaking of Fish 코프랜드 2006년 269-277쪽

- Erskine, Ralph; Smith, Michael, eds. (2011) [2001], The Bletchley Park Codebreakers, Biteback Publishing Ltd, ISBN 978-1-84954-078-0 오늘 액션의 업데이트 및 확장 버전: 에니그마 코드의 파괴로부터 현대 컴퓨터 밴텀 프레스 2001의 탄생까지

- Fensom, Harry (2006), How Colossus was built and Operated 코프랜드 2006년 297-304페이지.

- Flowers, Thomas H. (1983), "The Design of Colossus", Annals of the History of Computing, 5 (3): 239–252, doi:10.1109/MAHC.1983.10079, S2CID 39816473

- Flowers, Thomas H. (2006), D-Day at Bletchley and Colossus 코프랜드 2006, 페이지 78–83, 91–100에서

- Gannon, Paul (2007) [2006], Colossus: Bletchley Park's Greatest Secret, Atlantic Books, ISBN 978-1-84354-331-2

- 좋은, 잭 Michie, 도널드, Timms, 제프리(1945년), 일반 보고서 Tunny에 강조 통계 방법에, 영국 정부 기록 보관소 HW25/4와 HW25/5, 원본에서 172010년 9월에 보관 시로 15개 2010년 9월 그 버전은 팩시밀리 복사, 하지만 이 문서의 많은 '.pdf의 형식으로 성적 증명서 세일:에 회수된, T.Ony(2001년),"일반 보고서 Tunny에", Newmanry사, 토니 세일(PDF)에 의해 포맷의 일부분,, Part1의 엘스버리, 그레이엄, 일반 보고서 Tunny 강조 통계 방법에 채:에서 웹 내용 32010년 11월 회수된 202010년 9월 돌려받지 못 했다.

- Good, Jack; Michie, Donald (1992), I J Good and Donald Michie in conversation with David Kahn and Karen Frrankel, Computer History Museum (published 22 June 2012), retrieved 19 April 2013

- Good, Jack (1993), Enigma and Fish Hinsley & Stripp 1993, 페이지 149–166.

- Good, Jack (2006), From Hut 8 to the Newmanry 코프랜드 2006, 페이지 204–222

- Government Code and Cypher School (1944), The Bletchley Park 1944 Cryptographic Dictionary formatted by Tony Sale (PDF), retrieved 7 October 2010

- Hayward, Gil (1993), Operation Tunny Hinsley & Stripp 1993, 페이지 175–192.

- Hayward, Gil (2006), The British Tunny Machine 코프랜드 2006, 페이지 291–296에서

- Hinsley, F.H.; Stripp, Alan, eds. (1993) [1992], Codebreakers: The inside story of Bletchley Park, Oxford: Oxford University Press, ISBN 978-0-19-280132-6

- Hinsley, F.H. (1993), Introduction: The influence of Ultra in the Second World War Hinsley & Stripp 1993, 페이지 1-13

- McKay, Sinclair (2010), The Secret Life of Bletchley Park: The WWII Codebreaking Centre and the men and women who worked there, London: Aurum Press, ISBN 978-1-84513-539-3

- Michie, Donald (2006), Codebreaking and Colossus 코프랜드 2006년 223-246페이지

- Newman, Max (c. 1944), Appendix 7: Delta-chi Method 코프랜드 2006년 386-390쪽

- Roberts, Jerry (2006), "Major Tester's Section", Colossus: The Secrets of Bletchley Park's Codebreaking Computers 코프랜드 2006년 249-259쪽

- Roberts, Jerry (2009), My Top-Secret Codebreaking During World War II: The Last British Survivor of Bletchley Park's Testery (iTunes U) (video), University College London

- Small, Albert W. (December 1944), The Special Fish Report, The American National Archive (NARA) College Campus Washington, retrieved 7 March 2013

- Tutte, William T. (2006), Appendix 4: My Work at Bletchley Park 코프랜드 2006년 352-369쪽

- Tutte, W. T. (19 June 1998), Fish and I (PDF), retrieved 7 April 2012 교수님의 강의록 워털루 대학교 투테

- Weierud, Frode (2006), Bletchley Park's Sturgeon—The Fish That Laid No Eggs 코프랜드 2006년 307-327쪽

- Wylie, Shaun (2001), Breaking Tunny and the birth of Colossus 어스키네 & 스미스 2011, 페이지 283–304