모바일 디바이스 포렌식

Mobile device forensics| 시리즈의 일부 |

| 법의학 |

|---|

|

모바일 디바이스 포렌식(Mobile Device Forensic)은 법의학적으로 건전한 조건에서 모바일 디바이스에서 디지털 증거 또는 데이터를 복구하는 것과 관련된 디지털 포렌식(Digital Forensic)의 한 분야입니다.모바일 디바이스라는 용어는 보통 휴대폰을 가리키지만 PDA 장치, GPS 장치, 태블릿 컴퓨터 등 내장 메모리와 통신 능력을 모두 갖춘 디지털 디바이스와도 관련이 있을 수 있습니다.

일부 모바일 회사들은 불법적인 휴대폰 모델을 복제하려고 시도했다.따라서 매년 많은 새로운 모델이 출시되고 있으며, 이는 다음 세대로의 전진입니다.범죄에서 휴대폰/디바이스 복제 프로세스는 몇 년 전부터 널리 알려져 왔지만, 모바일 장치의 법의학 연구는 1990년대 후반과 2000년대 초반부터 비교적 새로운 분야이다.소비자 시장에서 전화기(특히 스마트폰) 및 기타 디지털 장치의 확산으로 인해 장치의 법의학적 검사가 요구되었으며, 이는 기존 컴퓨터 법의학 [1]기술로는 충족할 수 없었습니다.

모바일 기기를 사용하여 연락처, 사진, 달력 및 메모, SMS 및 MMS 메시지와 같은 여러 유형의 개인 정보를 저장할 수 있습니다.스마트폰에는 비디오, 이메일, 웹 브라우징 정보, 위치 정보, 소셜 네트워킹 메시지 및 연락처가 추가로 포함될 수 있습니다.

다음과 같은 몇 가지 이유로 인해 모바일 포렌식스의 필요성이 높아지고 있습니다.

- 개인 및 기업 정보 저장 및 전송에 휴대 전화 사용

- 온라인 거래에서의 휴대전화 사용

- 법 집행기관, 범죄자 및 휴대 전화[2] 기기

모바일 디바이스 법의학에서는 특히 다음과 같은 여러 [3]가지 측면에서 어려운 작업이 발생할 수 있습니다.

증거 및 기술적 문제가 존재합니다.예를 들어 휴대전화 사용 범위 사용에 따른 휴대전화 사이트 분석은 정확한 과학이 아니다.결과적으로, 통화가 발신되거나 수신된 셀 사이트 영역을 대략적으로 결정할 수 있지만, 휴대전화 통화가 특정 위치(예: 거주지 주소)에서 발신되었다고 어느 정도 확실하게 말할 수는 없습니다.

- 경쟁력을 유지하기 위해 OEM 제조업체는 휴대전화 폼팩터, 운영체제 파일 구조, 데이터 스토리지, 서비스, 주변기기, 핀 커넥터와 케이블을 자주 변경합니다.따라서 법의학 검사자는 컴퓨터 법의학과는 다른 법의학 프로세스를 사용해야 합니다.

- 보다 강력한 "미니 컴퓨터"[4] 유형의 장치에 대한 수요 덕분에 스토리지 용량이 계속 증가하고 있습니다.

- 데이터의 종류뿐만 아니라 모바일 기기의 사용 방식도 끊임없이 진화합니다.

- 디바이스의 전원이 꺼지거나 아이돌 상태일 때 프로세스가 일시 중단되지만 동시에 [2]활성화 상태가 되는 최대 절전 모드 동작.

이러한 과제를 해결하기 위해 모바일 장치에서 증거를 추출하기 위한 다양한 도구가 존재합니다. 어떤 도구나 방법이 모든 장치에서 모든 증거를 획득할 수는 없습니다.따라서 법의학 조사관, 특히 법정에서 전문가 증인으로서의 자격을 얻고자 하는 사람들은 각각의 도구와 방법이 어떻게 증거를 획득하는지, 법의학적 건전성을 위한 기준을 어떻게 유지하고 있는지, 그리고 그것이 도베르 표준이나 프라이 표준과 같은 법적 요건을 어떻게 충족시키는지 이해하기 위해 광범위한 훈련을 받을 것을 권고한다.

역사

연구 분야로서 모바일 기기의 법의학적 검사는 1990년대 후반에서 2000년대 초반까지 진행되었습니다.범죄에서 휴대전화의 역할은 법 집행에 의해 오랫동안 인정되어 왔다.소비자 시장에서 이러한 기기의 가용성이 증가하고 이들이 지원하는 통신 플랫폼(예: 이메일, 웹 브라우징)의 범위가 넓어짐에 따라 법의학 검사에 대한 수요가 증가했습니다.[1]

모바일 디바이스를 조사하기 위한 초기 노력에서는 최초의 컴퓨터 포렌식 조사와 유사한 기술을 사용했습니다.즉, 전화기의 컨텐츠를 화면에서 직접 분석하고 중요한 [1]컨텐츠를 촬영하는 것이었습니다.그러나 이는 시간이 많이 걸리는 과정으로 판명되었고 모바일 기기의 수가 증가하기 시작하면서 조사관들은 보다 효율적인 데이터 추출 방법을 요구했습니다.진취적인 모바일 법의학 검사관은 휴대전화나 PDA 동기화 소프트웨어를 사용하여 디바이스 데이터를 이미징을 위해 법의학 컴퓨터에 "백업"하거나 데이터가 동기화된 의심스러운 컴퓨터의 하드 드라이브에서 컴퓨터 포렌식을 수행하는 경우가 있었습니다.다만, 이러한 종류의 소프트웨어는, 전화기에의 기입과 판독이 가능해져, 삭제된 [5]데이터를 취득할 수 없었습니다.

일부 법의학 조사관들은 OEM이 디버깅 또는 업데이트를 위해 전화기의 메모리를 "플래시"하기 위해 개발한 도구인 "플래시" 또는 "트위스터" 상자를 사용하여 삭제된 데이터도 가져올 수 있다는 것을 발견했습니다.그러나 플래셔 박스는 침입성이 높고 데이터를 변경할 수 있으며 사용이 복잡할 수 있습니다.또한 이러한 박스는 법의학적 도구로 개발되지 않았기 때문에 해시 검증이나 (대부분의 경우) 감사 [6]추적을 수행하지 않습니다.그러므로, 물리적 법의학 검사를 위해, 더 나은 대안이 필요하다.

이러한 요구를 충족시키기 위해 검사자들이 최소한의 장애로 전화 메모리를 복구하고 [1]별도로 분석할 수 있는 상용 도구가 등장했습니다.시간이 지남에 따라 이러한 상용 기술이 더욱 발전하여 일부 전문 도구를 사용하여 자체 모바일 장치에서 삭제된 데이터를 복구할 수 있게 되었습니다.게다가 상용 툴은 추출 프로세스의 대부분을 자동화해, 컴퓨터에 비해 현재 소지하고 있는 모바일 디바이스의 용의자와 마주칠 가능성이 훨씬 높은 최소한의 훈련을 받은 최초 대응자라도 분류 및 데이터 미리보기 목적으로 기본적인 추출을 수행할 수 있게 되었습니다.

프로페셔널 어플리케이션

모바일 디바이스 포렌식스는 법 집행 수사의 응용으로 가장 잘 알려져 있지만 군사 정보, 기업 수사, 민간 수사, 범죄 및 민방위, 전자 발견에도 유용합니다.

증거의 종류

모바일 기기 기술이 발전함에 따라 모바일 기기에서 찾을 수 있는 데이터의 양과 유형은 지속적으로 증가하고 있습니다.휴대 전화로부터 회복할 가능성이 있는 증거는, 핸드 세트메모리, SIM 카드, 및 SD 카드등의 접속 메모리 카드 등, 복수의 다른 소스로부터 입수할 수 있습니다.

종래, 휴대 전화의 포렌식에서는, SMS 및 MMS 메시지, 통화 로그, 연락처 리스트, 및 전화 IMEI/ESN 정보의 회복과 관련지어져 왔습니다.그러나 최신 세대의 스마트폰에는 웹 브라우징, 무선 네트워크 설정, 지리 위치 정보(이미지 메타데이터에 포함된 위치 태그 포함), 이메일 및 소셜 네트워킹 서비스 게시물 및 연락처와 같은 중요한 데이터를 포함한 기타 형태의 리치 인터넷 미디어도 포함되어 있습니다.n 스마트폰이 '작동'[7]됩니다.

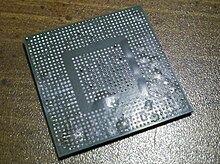

내장 메모리

최근에는 낸드나 NOR 형태로 구성된 플래시 메모리가 대부분 모바일 [8]기기에 사용된다.

외장 메모리

외장 메모리 디바이스는 SIM 카드, SD 카드(GPS 장치 및 휴대 전화에 일반적으로 탑재), MMC 카드, CF 카드 및 메모리 스틱입니다.

서비스 공급자 로그

엄밀히 말하면 모바일 디바이스 법의학에는 포함되지 않지만, 무선 통신사로부터의 통화 상세 기록(경우에 따라서는 문자 메시지)은 휴대 전화의 압수 후에 취득한 「백업」의 증거로서 기능하는 경우가 있습니다.이것들은, 전화기에서 통화 이력이나 텍스트메시지가 삭제되어 있는 경우, 또는 로케이션 베이스 서비스가 온이 되어 있지 않은 경우에 편리합니다.통화 상세 레코드 및 휴대 전화 사이트(타워) 덤프는 전화 소유자의 위치, 전화 소유자가 정지 상태인지 이동 상태인지를 나타낼 수 있습니다(즉, 전화 신호가 단일 타워의 같은 쪽에서 반사되는지 또는 특정 [9]이동 경로를 따라 여러 타워의 다른 쪽에서 반사되는지 여부).캐리어 데이터와 디바이스 데이터를 함께 사용하여 비디오 감시 화면이나 목격자의 진술과 같은 다른 소스로부터의 정보를 확인하거나 지리 태그가 없는 이미지나 비디오가 촬영된 일반적인 위치를 확인할 수 있습니다.

유럽연합은 회원국에 조사에 사용할 수 있도록 특정 전기통신 데이터를 보유하도록 요구한다.여기에는 발신 및 취득된 콜 데이터가 포함됩니다.휴대전화의 위치를 파악할 수 있으며, 이 지리적 데이터도 보관해야 합니다.그러나 미국에서는 그러한 요건이 존재하지 않으며, 통신사가 데이터를 보유해야 하는 기간이나 보유해야 하는 것까지 규정하는 표준은 없다.예를 들어 텍스트메시지는 1~2주 동안만 유지할 수 있으며 콜로그는 몇 주 또는 몇 개월 동안 유지할 수 있습니다.증거 인멸의 위험을 줄이기 위해, 사법 당국은 운송업자에게 보존 서한을 제출해야 하고, 그 서한을 수색 [9]영장으로 뒷받침해야 한다.

법의학 과정

모바일 디바이스의 포렌식 프로세스는 디지털 포렌식 분야의 다른 부문과 대체로 일치하지만, 몇 가지 특별한 문제가 적용됩니다.일반적으로 프로세스는 크게 세 가지 범주로 나눌 수 있습니다. 즉, 압수, 획득, 검사/분석입니다.도입, 검증, 문서/리포트, 아카이브 등 컴퓨터 포렌식 프로세스의 다른 측면도 적용됩니다.[3]

압류

모바일 기기를 압류하는 경우에도 다른 디지털 미디어와 동일한 법적 고려사항이 적용됩니다.대부분의 경우 모바일의 전원이 켜집니다.압수 목적은 증거를 보존하는 것이기 때문에 파일이 [10]변경되는 셧다운을 피하기 위해 장치를 동일한 상태로 운반하는 경우가 많습니다.또한 조사자 또는 긴급 대응자는 사용자 잠금이 활성화될 위험이 있습니다.

다만, 전화기를 온으로 해 두면, 디바이스가 네트워크/휴대전화 접속을 확립할 수 있는 다른 리스크가 있습니다.이로 인해 새 데이터가 유입되어 증거를 덮어쓸 수 있습니다.연결을 방지하기 위해 모바일 장치를 페러데이 케이지(또는 가방) 내에서 운반하고 검사하는 경우가 많습니다.그래도 이 방법에는 두 가지 단점이 있습니다.첫째, 대부분의 가방은 터치스크린이나 키패드를 사용할 수 없기 때문에 기기를 사용할 수 없게 만든다.그러나 시스루 유리와 특수 장갑을 사용하여 장치를 사용할 수 있는 특수 케이지를 획득할 수 있습니다.이 옵션을 사용하면 네트워크 연결을 차단하면서 다른 법의학 기기에 연결할 수 있을 뿐만 아니라 장치를 충전할 수도 있습니다.이 옵션을 사용할 수 없는 경우, 장치를 비행기 모드로 설정하거나 SIM 카드를 복제하여 네트워크를 격리하는 것이 좋습니다(이 기술은 장치가 SIM 카드를 [3]완전히 잃어버렸을 때도 유용할 수 있습니다).

이 기술은 디바이스의 리모트 와이프(또는 조작)를 트리거하는 것을 방지할 수 있지만 로컬 데드맨 스위치에는 영향을 주지 않습니다.

획득

법의학 프로세스의 두 번째 단계는 획득입니다. 이 경우 일반적으로 (컴퓨터 [10]법의학에서 사용되는 비트 복사 이미징과 비교하여) 장치에서 자료를 검색하는 것을 의미합니다.

모바일의 독자 사양으로 인해 전원이 꺼진 상태에서는 데이터를 취득할 수 없는 경우가 많습니다.대부분의 모바일 디바이스 취득은 라이브로 실행됩니다.고급 메모리 관리를 사용하는 더 고급 스마트폰에서는 충전기에 연결하고 패러데이 케이지에 넣는 것이 좋지 않을 수 있습니다.모바일 디바이스는 네트워크 절단을 인식하기 때문에 메모리 매니저가 데이터를 [11]쓰도록 트리거할 수 있는 상태 정보를 변경합니다.

모바일 디바이스의 구입 툴의 대부분은 상용화되어 있으며 하드웨어와 소프트웨어 컴포넌트로 구성되어 있습니다.이 컴포넌트는 자동화되어 있는 경우가 많습니다.

검사 및 분석

컴퓨터의 파일 시스템과 마찬가지로 고도의 파일 시스템을 사용하는 모바일 디바이스가 증가함에 따라 하드 디스크 법의학에서 방법과 도구를 넘겨받거나 약간의 [12]변경만 하면 됩니다.

FAT 파일 시스템은 일반적으로 NAND [13]메모리에 사용됩니다.사용되는 블록사이즈는 하드디스크의 경우 512바이트보다 크며 NOR 타입 64, 128, 256 및 NAND 메모리 16, 128, 256 또는 512KB 등 사용되는 메모리유형에 따라 달라집니다.

다른 소프트웨어 도구가 메모리 이미지에서 데이터를 추출할 수 있습니다.전문적이고 자동화된 법의학 소프트웨어 제품이나 16진 에디터와 같은 범용 파일 뷰어를 사용하여 파일 헤더의 특성을 검색할 수 있습니다.16진 에디터의 장점은 메모리 관리에 대한 깊은 통찰력입니다.그러나 16진 에디터를 사용하면 파일 헤더 지식뿐만 아니라 수작업과 파일 시스템도 많이 필요합니다.반면 전문 법의학 소프트웨어는 검색을 단순화하고 데이터를 추출하지만 모든 것을 찾지는 못할 수 있습니다.AccessData, Sleuthkit, ESI Analyst 및 EnCase는 메모리 [14]이미지를 분석하는 포렌식 소프트웨어 제품입니다.가능한 모든 정보를 추출하는 도구는 없으므로 검사 도구를 두 개 이상 사용하는 것이 좋습니다.현재(2010년 2월) 플래시 [8]메모리에서 모든 증거를 얻을 수 있는 소프트웨어 솔루션은 없습니다.

데이터 수집 유형

모바일 기기 데이터 추출은 연속체에 따라 분류할 수 있으며, 이에 따라 방법은 더욱 기술적이고 "예상대로 건전해짐", 도구는 더욱 비싸지고, 분석 시간은 길어지고, 검사자는 더 많은 훈련을 필요로 하며, 일부 방법은 심지어 더 [15]침습적일 수 있습니다.

수동 취득

검사자는 사용자 인터페이스를 사용하여 전화기의 메모리 내용을 조사합니다.따라서 검사자가 각 화면의 내용을 촬영하는 등 장치는 정상적으로 사용됩니다.이 방법은 운영 체제에서 원시 데이터를 사람이 해석할 수 있는 정보로 변환하기 위해 특수 도구나 장비를 사용할 필요가 없다는 장점이 있습니다.실제로 이 방법은 휴대폰, PDA 및 내비게이션 [16]시스템에 적용됩니다.단점은 운영 체제에서 볼 수 있는 데이터만 복구할 수 있고, 모든 데이터는 그림 형태로만 사용할 수 있으며, 프로세스 자체에 시간이 걸린다는 것입니다.

논리적 취득

논리적 취득은 논리적 스토리지(파일 시스템 파티션 등)에 있는 논리적 스토리지 개체(디렉토리 및 파일 등)의 비트 단위 복사를 의미합니다.논리적 수집은 도구에서 시스템 데이터 구조를 추출하고 정리하기 쉽다는 장점이 있습니다.논리 추출은, 전화기의 컨텐츠를 퍼스널 컴퓨터와 동기화하는 원기기 제조원의 애플리케이션 프로그래밍 인터페이스를 사용해 디바이스로부터 정보를 취득한다.논리 추출은 큰 바이너리 블럽을 생성하지 않기 때문에 일반적으로 사용하기 쉽습니다.하지만 숙련된 법의학 검사관은 신체 추출에서 훨씬 더 많은 정보를 추출할 수 있을 것이다.

파일 시스템 취득

논리 추출에서는, 통상은 전화기의 파일 시스템에서 삭제되기 때문에, 삭제된 정보는 생성되지 않습니다.단, 특히 iOS나 Android 등의 SQLite 상에 구축된 플랫폼에서는 전화기가 정보를 덮어쓰지 않고 단순히 삭제된 것으로 마크하여 나중에 덮어쓰기에 사용할 수 있는 정보의 데이터베이스 파일을 유지할 수 있습니다.이 경우 장치가 동기화 인터페이스를 통해 파일 시스템에 액세스할 수 있는 경우 삭제된 정보를 복구할 수 있습니다.파일 시스템 추출은 파일 구조, 웹 브라우징 기록 또는 앱 사용 방법을 이해하는 데 유용하며 검사자에게 [17]기존의 컴퓨터 포렌식 도구를 사용하여 분석을 수행할 수 있는 기능을 제공합니다.

물리 취득

물리적인 취득은, 물리적인 스토어(예를 들면 플래시 메모리) 전체의 비트 대 비트 카피를 의미합니다.따라서, 이것은 퍼스널 컴퓨터의 검사와 가장 유사한 방법입니다.물리적 수집은 삭제된 파일 및 데이터 잔량을 검사할 수 있는 장점이 있습니다.물리적 추출은 플래시 메모리에 직접 액세스하여 장치에서 정보를 획득합니다.

일반적으로, 디바이스의 원기기의 제조원은 메모리를 임의로 읽어내는 것으로부터 보호할 필요가 있기 때문에, 디바이스는 특정의 오퍼레이터에 의해서 잠길 가능성이 있습니다.이러한 보안을 피하기 위해 모바일 포렌식 도구 벤더는 종종 자체 부트 로더를 개발하여 포렌식 도구가 메모리에 액세스할 수 있도록 합니다(또한 사용자 암호나 패턴 [18]잠금을 우회할 수도 있습니다).

일반적으로 물리적 추출은 덤핑 단계와 디코딩 단계의 두 단계로 나뉩니다.

무차별 포스 획득

브루트 포스 획득은 일련의 패스코드/패스워드를 모바일 디바이스에 [19]송신하는 서드파티제 패스코드 브루트 포스툴로 실행할 수 있습니다.이 방법은 시간이 많이 걸리지만 그래도 효과적입니다.[20]이 기술에서는 모바일 디바이스에 대한 접근을 인증하기 위해 패스워드 또는 PIN의 올바른 조합을 작성하기 위해 시행착오를 사용합니다.이 과정은 시간이 많이 걸리지만 법의학 전문가가 패스코드를 입수할 수 없는 경우에는 여전히 가장 좋은 방법 중 하나입니다.현재 사용 가능한 소프트웨어와 하드웨어로 인해 모바일 장치의 암호 파일에서 암호를 해독하여 암호를 [21]얻는 것이 매우 쉬워졌습니다.아이폰5,[22] Cellebrite와 GrayShift가 출시된 이후 두 개의 제조업체가 공개되었습니다.이들 제조사는 법 집행 기관 및 경찰서를 대상으로 합니다.Cellebrite UFED[23] Ultimate 유닛은 40,000달러 이상, 그레이쉬프트 시스템은 15,[24]000달러입니다.브루트 포스팅 툴은 디바이스에 연결되어 있으며 올바른 코드가 입력될 때까지 0000부터9999까지 물리적으로 iOS 기기에 코드를 전송합니다.코드 엔트리가 성공하면 디바이스에 대한 풀액세스가 제공되어 데이터 추출이 개시됩니다.

도구들

초기 조사는 모바일 기기의 라이브 수동 분석으로 이루어졌으며, 검사관은 증거로 사용하기 위해 유용한 자료를 촬영하거나 적었습니다.Fernico ZRT, EDEC Eclipse 또는 Project-a-Phone과 같은 법의학 사진 장비가 없으면 디바이스 컨텐츠의 수정과 자체 운영 체제의 많은 부분에 액세스할 수 없게 되는 단점이 있었습니다.

최근 몇 년 동안 모바일 장치에서 논리적 및 물리적 증거를 복구하기 위해 많은 하드웨어/소프트웨어 도구가 등장했습니다.대부분의 도구는 하드웨어와 소프트웨어 부분으로 구성되어 있습니다.하드웨어에는 모바일 장치를 획득 기계에 연결하기 위한 여러 케이블이 포함되어 있습니다. 소프트웨어는 증거를 추출하고 때로는 분석하기 위해 존재합니다.

가장 최근에는 모바일 디바이스 법의학 도구가 현장에서 개발되었습니다.신속하고 정확한 대테러 첩보를 요구하는 군 당국의 요구와 범죄 현장에서의 법의학적 미리보기 능력, 수색영장 집행, 긴급 상황 등에 대한 대응이다.이러한 이동식 법의학 도구는 종종 가혹한 환경(예: 전쟁터)과 거친 처리([25]예: 물에 빠뜨리거나 잠기는 등)에 대해 내구성이 강화됩니다.

일반적으로 하나의 툴로는 모든 모바일 디바이스에서 모든 증거를 캡처할 수 없기 때문에 모바일 포렌식 전문가들은 배터리 충전기, 패러데이 가방 또는 O와 같은 액세서리와 함께 상용, 오픈 소스, 광범위한 지원 및 협소한 지원 포렌식 툴의 혼합으로 구성된 전체 툴킷을 구축할 것을 권장합니다.신호 교란 장비 등입니다.[26]

시판되는 법의학 도구

현재 툴로는 Belkasoft 증거 센터, Cellebrite UFED, 산소 포렌식 탐정, Elcomsoft 모바일 포렌식 번들, Susteen Secure View, MOBILEdit 포렌식 익스프레스 및 Micro Systemation XRY 등이 있습니다.

MediaTek(MTK), Spreadtrum, MStar 등 중국산 칩셋으로 제조되는 전화기의 범죄적 사용에 대처하기 위해 일부 툴이 추가로 개발되었습니다.이러한 툴에는 Cellebrite의 CHINEX 및 XRY PinPoint가 포함됩니다.

오픈 소스

오픈 소스 모바일 포렌식 툴의 대부분은 플랫폼 고유의 것으로, 스마트폰 분석에 대응하고 있습니다.Bit Pim은 원래 법의학 도구로 설계된 것은 아니지만 CDMA 전화기, LG VX4400/VX6000 및 많은 Sanyo Sprint [27]휴대폰에서 널리 사용되고 있습니다.

물리 도구

법의학적 탈착

업계에서는 일반적으로 "칩오프" 기술로 불리며, 메모리 이미지를 얻기 위한 마지막 가장 침입적인 방법은 비휘발성 메모리 칩을 탈착하여 메모리 칩 리더에 연결하는 것입니다.이 방법에는 데이터 완전 파괴의 위험이 포함되어 있습니다.탈착 중에 필요한 열로 인해 칩과 칩의 내용물이 파괴될 수 있습니다.BGA 기술이 발명되기 전에는 메모리 칩의 핀에 프로브를 부착하고 이러한 프로브를 통해 메모리를 복구할 수 있었습니다.BGA 기술은 더 이상 프로브를 부착할 수 없도록 용융 납땜 볼을 통해 칩을 PCB에 직접 결합합니다.

열로 인해 칩이나 데이터가 파괴되지 않도록 칩을 천천히 탈착합니다.칩이 탈색되기 전에 PCB를 오븐에서 구워 남은 물을 제거합니다.이것은 남은 물이 탈지할 때 칩 포장을 날려버리는 이른바 팝콘 효과를 방지한다.

납땜을 녹이는 방법에는 열풍, 적외선, 증기상 세 가지가 있습니다.적외선 기술은 특정 집적회로의 집속적외선 빔과 함께 작동하며 작은 칩에 사용됩니다.온풍과 증기 방식은 적외선 기술만큼 초점을 맞출 수 없다.

칩 리볼링

칩을 탈착한 후 재볼링 공정은 칩을 청소하고 칩에 새로운 주석 볼을 추가합니다.재볼링은 두 가지 방법으로 수행할 수 있습니다.

- 첫 번째는 스텐실을 사용하는 것입니다.스텐실은 칩에 의존하며 정확하게 맞아야 합니다.그런 다음 주석 납땜을 스텐실 위에 올린다.주석을 냉각한 후 스텐실을 제거하고 필요한 경우 두 번째 세척 단계를 수행합니다.

- 두 번째 방법은 레이저 [28][29]리볼링입니다.여기서 스텐실은 리볼링 유닛에 프로그래밍됩니다.본드헤드(튜브/니들 모양)에는 솔더볼싱팅탱크에서1개의 주석볼이자동으로장전됩니다.그런 다음 레이저에 의해 볼이 가열되어 주석 납땜 볼이 유동적으로 되어 클리닝된 칩 위로 흐릅니다.볼을 녹인 직후 레이저가 꺼지고 새로운 볼이 본드헤드에 떨어집니다.리볼링 장치의 본드헤드를 다시 장착하는 동안 위치가 다음 핀으로 변경됩니다.

세 번째 방법은 재볼링 프로세스 전체를 불필요하게 한다.이 칩은 Y자형 스프링 또는 스프링이 장착된 pogo 핀으로 어댑터에 연결되어 있습니다.Y자형 스프링은 전기 접속을 위해 핀에 볼을 장착해야 하지만,[11][12] 볼 없이 칩의 패드에 Pogo 핀을 직접 사용할 수 있습니다.

포렌식 재판매의 장점은 디바이스가 기능할 필요가 없고 원본 데이터를 변경하지 않고 복사할 수 있다는 것입니다.단점은 리볼링 디바이스는 비용이 많이 들기 때문에 이 프로세스는 비용이 많이 들고 데이터 손실이 발생할 위험이 있다는 것입니다.따라서 법의학적 탈피는 경험이 풍부한 [13]연구소에서만 수행되어야 한다.

JTAG

데이터를 읽기 위한 기존의 표준화된 인터페이스는 예를 들어 GPS 장비(NMEA)로부터 위치 데이터를 가져오거나 에어백 [16]유닛으로부터 감속 정보를 얻기 위해 여러 모바일 장치에 내장되어 있습니다.

모든 모바일 디바이스가 이러한 표준화된 인터페이스를 제공하는 것도 아니고 모든 모바일 디바이스에 표준 인터페이스가 존재하는 것도 아닙니다.그러나 모든 제조사는 하나의 공통적인 문제를 안고 있습니다.디바이스 부품의 소형화는 납땜된 통합 컴포넌트의 기능과 품질을 자동으로 테스트하는 방법에 대한 의문을 제기합니다.이 문제를 해결하기 위해 JTAG(Joint Test Action Group)라는 업계 그룹이 경계 스캔이라는 테스트 기술을 개발했습니다.

표준화에도 불구하고 JTAG 디바이스 인터페이스를 사용하여 메모리를 회복하기 위해서는 4가지 작업이 필요합니다.경계 스캔 레지스터에서 올바른 비트를 찾으려면 사용되는 프로세서 및 메모리 회로와 시스템 버스에 어떻게 연결되어 있는지 알아야 합니다.외부에서 액세스 할 수 없는 경우는, 프린트 기판상의 JTAG 인터페이스의 테스트 포인트를 찾아, 어느 테스트 포인트가 어느 신호로 사용되는지를 판별할 필요가 있습니다.JTAG 포트가 항상 커넥터와 함께 납땜되는 것은 아니기 때문에 디바이스를 열고 액세스포트를 [12]다시 납땜해야 할 경우가 있습니다.메모리 판독 프로토콜을 알고 마지막으로 회로 [11]손상을 방지하기 위해 올바른 전압을 결정해야 합니다.

경계 스캔은 휘발성 메모리와 비휘발성 메모리의 완전한 포렌식 이미지를 생성합니다.데이터 변경의 리스크를 최소한으로 억제할 수 있어 메모리 칩을 분리할 필요가 없습니다.이미지 생성 속도가 느릴 수 있으며 모든 모바일 디바이스가 JTAG를 지원하는 것은 아닙니다.또한 테스트 액세스 포트를 [13]찾는 것도 어려울 수 있습니다.

명령줄 도구

시스템 명령어

모바일 디바이스에서는 CD를 실행하거나 CD에서 부팅하거나 네트워크 공유나 다른 디바이스에 깨끗한 도구를 사용하여 연결할 수 없습니다.따라서 모바일 디바이스의 휘발성 메모리를 저장하는 방법은 system 명령뿐입니다.시스템 명령어를 변경할 위험이 있으므로 휘발성 메모리가 정말 중요한지 여부를 예측해야 합니다.휘발성 메모리 이미지는 사용자 데이터가 저장되고 삭제된 중요한 데이터가 손실될 가능성이 높은 내장 비휘발성 메모리에 저장해야 하기 때문에 네트워크 접속을 사용할 수 없고 세컨더리 메모리를 모바일 디바이스에 접속할 수 없는 경우에도 같은 문제가 발생합니다.시스템 명령어는 가장 저렴한 방법이지만 데이터 손실의 위험이 있습니다.옵션 및 출력을 포함한 모든 명령어 사용법을 문서화해야 합니다.

AT 명령어

AT 명령어는 Hayes 명령어세트나 Motorola phone AT 명령어 등 오래된 모뎀명령어이기 때문에 모뎀을 지원하는 디바이스에서만 사용할 수 있습니다.이러한 명령을 사용하면 삭제된 데이터를 추출할 [11]수 없도록 운영 체제를 통해서만 정보를 얻을 수 있습니다.

dd

외장 메모리와 USB 플래시 드라이브의 경우, 적절한 소프트웨어(예: Unix 명령어 dd)가 비트 레벨 복사에 필요합니다.또한 메모리 보호 기능이 있는 USB 플래시 드라이브는 특별한 하드웨어가 필요하지 않으며 모든 컴퓨터에 연결할 수 있습니다.많은 USB 드라이브 및 메모리 카드에는 복사를 하는 동안 데이터 변경을 방지하는 데 사용할 수 있는 쓰기 잠금 스위치가 있습니다.

USB 드라이브에 보호 스위치가 없는 경우, 읽기 전용 모드로 드라이브를 마운트하기 위해 블로커를 사용하거나 예외적인 경우 메모리 칩을 탈착할 수 있습니다.SIM 카드와 메모리 카드에는,[30] 카피를 작성하기 위한 카드 리더가 필요합니다.SIM 카드는 연락처나 문자 메시지와 같은 데이터를 [11]복구(삭제)할 수 있도록 건전하게 분석됩니다.

Android 운영 체제에는 dd 명령이 포함되어 있습니다.Android 법의학 기술에 관한 블로그 투고에서는 dd 명령어를 사용하여 Android 기기를 라이브로 촬영하는 방법이 시연되어 있습니다.[31]

비전통적인 상용 도구

플래셔 공구

플래시 툴은 EEPROM 또는 플래시 메모리 등의 디바이스 메모리를 프로그래밍(플래시)하기 위해 사용할 수 있는 하드웨어 및/또는 소프트웨어를 프로그래밍하는 것입니다.이러한 도구는 주로 서비스 디버깅, 수리 또는 업그레이드를 위한 제조업체 또는 서비스 센터에서 제공됩니다.비휘발성 메모리는 덮어쓸 수 있습니다.또, 제조원 또는 디바이스에 따라서는, 메모리를 읽어내 카피를 작성할 수도 있습니다.원래는 백업용으로 되어 있었습니다.판독 회로 [32]내의 소프트웨어 명령이나 퓨즈 파괴 등의 방법으로 판독으로부터 메모리를 보호할 수 있습니다.

이것에 의해, CPU에 의한 메모리의 내부 기입이나 사용이 방해되는 것은 아닙니다.플래시 도구는 연결 및 사용이 용이하지만 일부 도구는 데이터를 변경하거나 다른 위험한 옵션을 사용하거나 완전한 [12]복사본을 만들지 못할 수 있습니다.

논쟁

일반적으로 특정 제품에서 지원되는 장치를 구성하는 것에 대한 표준은 없습니다.이로 인해 벤더에 따라 지원되는 디바이스가 다르게 정의되는 상황이 발생하고 있습니다.이와 같은 상황에서는 벤더가 제공하는 지원 대상 디바이스 목록을 기반으로 제품을 비교하는 것이 훨씬 어렵습니다.예를 들어, 한 제품을 사용하여 논리적으로 추출한 디바이스는 해당 디바이스에서 발신된 콜의 목록을 생성하는 반면 다른 벤더는 훨씬 더 많은 정보를 생성할 수 있습니다.

또, 제품 마다 디바이스 마다 다른 양의 정보를 추출합니다.그 때문에, 제품의 개요를 설명하려고 하면, 매우 복잡한 경치가 됩니다.일반적으로 제품을 구입하기 전에 광범위하게 테스트하는 것을 강력히 권장하는 상황으로 이어집니다.서로 보완하는 제품을 최소 두 개 이상 사용하는 것은 매우 일반적입니다.

휴대폰 기술은 빠른 속도로 발전하고 있다.모바일 디바이스와 관련된 디지털 포렌식은 정지 상태에 있거나 서서히 진화하고 있는 것 같습니다.휴대 전화 법의학이 휴대 전화의 릴리스 사이클을 따라잡기 위해서는 휴대 전화 법의학 툴킷을 평가하기 위한 보다 포괄적이고 심도 있는 프레임워크를 개발하고 각 유형의 전화기에 적합한 도구와 기술에 대한 데이터를 시기적절하게 [33]이용할 수 있도록 해야 한다.

조림 방지

기기의 크기가 작고 사용자의 데이터 접근성이 [13]제한적이기 때문에 안티 컴퓨터 포렌식 작업은 더욱 어렵습니다.그러나 CPU와 메모리칩에 보안회로를 설치한 하드웨어에 메모리를 고정시켜 [34][35]탈착 후에도 메모리칩을 읽을 수 없도록 하는 발전도 있다.

「 」를 참조해 주세요.

레퍼런스

- ^ a b c d Casey, Eoghan (2004). Digital Evidence and Computer Crime, Second Edition. Elsevier. ISBN 978-0-12-163104-8.

- ^ a b Ahmed, Rizwan (2009). "Mobile Forensics: An Introduction from Indian Law Enforcement Perspective". Information Systems, Technology and Management. Communications in Computer and Information Science. Vol. 31. pp. 173–184. doi:10.1007/978-3-642-00405-6_21. ISBN 978-3-642-00404-9.

- ^ a b c Murphy, Cynthia. "Cellular Phone Evidence Data Extraction and Documentation" (PDF). Retrieved 4 August 2013.

- ^ Tsukayama, Hayley (13 July 2012). "Two-thirds of mobile buyers have smartphones". Washington Post. Retrieved 20 July 2012.

- ^ Jansen; et al. "Overcoming Impediments to Cell Phone Forensics" (PDF). Retrieved 20 July 2012.[영구 데드링크]

- ^ Thackray, John. "Flasher Boxes: Back to Basics in Mobile Phone Forensics". Archived from the original on 15 November 2012. Retrieved 20 July 2012.

- ^ Ahmed, Rizwan. "Digital evidence extraction and documentation from mobile devices" (PDF). Retrieved 2 February 2015.

- ^ a b 살바토레 피오리요플래시 메모리 모바일 포렌식 이론 및 실무Theosecurity.com, 2009년 12월

- ^ a b Miller, Christa. "The Other Side of Mobile Forensics". Officer.com. Retrieved 24 July 2012.

- ^ a b Wayne, Jansen, & Ayers, Rick. (2007년 5월).휴대폰 법의학 지침서입니다http://www.mislan.com/SSDDFJ/papers/SSDDFJ_V1_1_Breeuwsma_et_al.pdf 에서 취득했습니다.

- ^ a b c d e Willassen, Svein Y. (2006). "Forensic analysis of mobile phone internal memory". IFIP Int. Conf. Digital Forensics. CiteSeerX 10.1.1.101.6742.

- ^ a b c d 마르셀 브리우스마, 마르티앙 드 종, 코어트 클레이버, 로날드 판 데르 크니프, 마크 로엘로프.(2007).Wayback Machine에서 보관된 플래시 메모리에서 포렌식 데이터 복구에서 검색된 2016-10-23입니다.소규모 디지털 디바이스 포렌식 저널, 제1권(번호 1)또, 이러한 툴의 상당수는, 유저 데이터 손실 없이 유저 패스워드/패스워드를 회복하는 데 보다 능숙해지고 있습니다.이 영역에서 일반적으로 사용되는 툴의 예로는 BST 동글이 있습니다.

- ^ a b c d 로날드 판 데르 크니프(2007).Wayback Machine에서 2008-10-15년에 아카이브된 소규모 디지털 디바이스 법의학으로 초점을 전환해야 하는 10가지 좋은 이유에서 검색되었습니다.

- ^ Rick Ayers, Wayne Jansen, Nicolas Cilleros, Ronan Daniellu. (2005년 10월).휴대폰 법의학 도구에서 검색: 개요 및 분석.미국 국립 표준 기술 연구소

- ^ Brothers, Sam. "iPhone Tool Classification" (PDF). Archived from the original (PDF) on 20 October 2012. Retrieved 21 July 2012.

- ^ a b 어건 케이시입니다컴퓨터 범죄 수사 핸드북– 법의학 도구 및 테크놀로지Academic Press, 2.판, 2003.

- ^ Henry, Paul. "Quick Look – Cellebrite UFED Using Extract Phone Data & File System Dump". Retrieved 21 July 2012.

- ^ Vance, Christopher. "Android Physical Acquisitions using Cellebrite UFED". Archived from the original on 12 August 2011. Retrieved 21 July 2012.

- ^ Satish., Bommisetty (2014). Practical mobile forensics : dive into mobile forensics on iOS, Android, Windows, and BlackBerry devices with this action-packed, practical guide. Tamma, Rohit., Mahalik, Heather. Birmingham, UK: Packt Pub. ISBN 9781783288328. OCLC 888036062.

- ^ "Brute-force attack". Springer Reference. SpringerReference. Springer-Verlag. 2011. doi:10.1007/springerreference_9302.

- ^ Whittaker, Zack. "For $15,000, GrayKey promises to crack iPhone passcodes for police". ZDNet. Retrieved 2018-07-02.

- ^ Whittaker, Zack. "Leaked files reveal scope of Israeli firm's phone cracking tech". ZDNet. Retrieved 2018-07-02.

- ^ "UFED Ultimate". Cellebrite.com.

- ^ Fox-Brewster, Thomas. "Mysterious $15,000 'GrayKey' Promises To Unlock iPhone X For The Feds". Forbes. Retrieved 2018-07-02.

- ^ "Mobile Digital Forensics for the Military". Dell Inc. Retrieved 21 July 2012.[죽은 유튜브 링크]

- ^ Daniels, Keith. "Creating a Cellular Device Investigation Toolkit: Basic Hardware and Software Specifications". SEARCH Group Inc.

{{cite web}}:누락 또는 비어 있음url=(도움말) - ^ "The Electronic Evidence Information Center". Retrieved 25 July 2012.

- ^ 팩트로닉스 홈페이지

- ^ 비디오: 재볼링 프로세스

- ^ "USB Blocker Endpoint Protector". www.endpointprotector.com. Retrieved 2021-03-20.

- ^ Lohrum, Mark (2014-08-10). "Live Imaging an Android Device". Retrieved 3 April 2015.

- ^ 톰 솔트와 로드니 드레이크.미국 특허 5469557(1995).EEPROM 퓨즈를 사용하는 마이크로 컨트롤러의 코드 보호에서 검색됩니다.Wayback Machine에서 2011-06-12 아카이브 완료

- ^ Ahmed, Rizwan. "Mobile Forensics: an Overview, Tools, Future trends and Challenges from Law Enforcement perspective" (PDF). Retrieved 2 February 2015.

- ^ 시큐어 부트 특허

- ^ 하리니 순다레산(2003년 7월).OMAP 플랫폼 보안 기능인 Texas Instruments에서 검색되었습니다.