슬라이드 공격

Slide attack슬라이드 공격은 약한 암호라도 라운드 수를 늘리면 매우 강력해져 차분 공격을 막을 수 있다는 일반적인 생각을 다루기 위해 고안된 암호 분석의 한 형태이다.슬라이드 공격은 암호의 라운드 수를 무관하게 만드는 방식으로 작동합니다.슬라이드 공격은 블록 암호의 데이터 랜덤화 측면을 살펴보는 것이 아니라 주요 일정을 분석하고 암호 해독에 대한 취약점을 이용하여 작동합니다.가장 일반적인 것은 순환적으로 반복되는 키입니다.

그 공격은 데이비드 와그너와 알렉스 비류코프 두 사람에 의해 처음 묘사되었다.브루스 슈나이어는 그들에게 '슬라이드 공격'이라는 용어를 처음 제안했고, 그들은 1999년 공격에 대한 논문에 그 용어를 사용했다.

암호에 대한 슬라이드 공격의 유일한 요건은 동일한 F 함수의 여러 라운드로 분할할 수 있다는 것입니다.이것은 아마도 주기적인 키 스케줄을 가지고 있다는 것을 의미합니다.F 함수는 기존의 플레인텍스트 공격에 취약해야 합니다.슬라이드 공격은 관련 키 공격과 밀접하게 관련되어 있습니다.

슬라이드 공격의 개념은 Edna Grossman과 Bryant Tuckerman이 [1]1977년 IBM Technical Report에서 발표한 논문에서 비롯되었습니다.Grossman과 Tuckerman은 New Data Seal(NDS)이라는 이름의 약한 블록 암호에 대한 공격을 시연했습니다.이 공격은 암호에 각 라운드에서 동일한 서브키가 있기 때문에 암호에는 사이클이 1개뿐인 주기적인 키 스케줄이 있기 때문에 슬라이드 공격의 초기 버전이 됩니다.NDS 블록 암호와 공격에 대한 설명을 포함한 보고서의 요약은 암호 시스템(Beker & Piper, 1982)에 제시되어 있다.

실제 공격

먼저 표기법을 소개하겠습니다.이 섹션에서는 암호에 n개의 비트블록이 있으며 임의의 길이의 키로서 K_{}\m}을 하는 키 스케줄이 있다고 가정합니다.

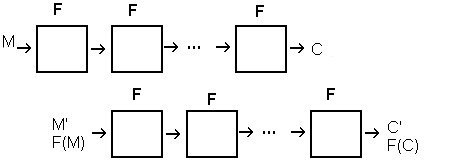

슬라이드 공격은 암호를 동일한 치환 함수 F로 분할함으로써 작동합니다.이 F 함수는 여러 개의 암호 라운드로 구성될 수 있습니다.키 스케줄에 의해 정의됩니다.예를 들어 암호에서 각 라운드에 대해(\{과 (\ K_{를 번갈아 사용하는 경우 F 함수는 2라운드로 구성됩니다. Ki})는 F에 1회 이상 표시됩니다.

다음 에서는/22})의 플레인텍스트-암호 쌍을 합니다.암호의 특성에 따라서는 몇 개로 충분할 수 있지만 생일 에서는2({2}})를 초과할 수 없습니다.그런 ( C) {displaystyle )로 표시된 이러한 쌍을 사용하여 ( 0 (1, C){},1로 표시된 슬라이드 쌍을 찾습니다. 슬라이드 쌍은 P 0 을 .슬라이드 페어가 식별되면 기존 컨텍스트 공격에 취약하기 때문에 암호가 깨집니다이 페어링에서는 키를 쉽게 추출할 수 있습니다.슬라이드 쌍은 함수 F를 1회 적용한 후 메시지에 발생하는 것으로 생각할 수 있습니다.이것은 한 번의 암호화 라운드에 걸쳐 '슬라이드'되며 여기서 공격의 이름을 얻습니다.

슬라이드 쌍을 찾는 프로세스는 암호마다 다소 다르지만 동일한 기본 방식을 따릅니다.F의 1회 반복만으로 키를 추출하는 것이 비교적 용이하다는 점을 이용한다.임의의 플레인텍스트-텍스트 쌍 0 , )( 1 , 1 ( _ { , _ { } )()을 선택하고, 0 ()에 하는 키를 확인합니다이러한 키가 일치하면 슬라이드 쌍입니다.그렇지 않으면 다음 쌍으로 넘어갑니다.

2})의 플레인텍스트-암호 에서는 암호 구조에 따라 소수의 false-positive와 함께 1개의 슬라이드가 필요합니다.false positive는 다른 메시지와 암호문 쌍의 키를 사용하여 암호화가 올바른지 확인할 수 있습니다.잘못된 키가 2개 이상의 메시지를 올바르게 암호화할 가능성은 매우 낮습니다.

암호의 구조는 필요한 평문과 암호문의 쌍을 크게 줄여 대량의 작업을 수행할 수 있습니다.이러한 예 중 가장 명확한 것은 순환 키 스케줄을 사용하는 Feistel 암호입니다. 이유는 P ( , R0) { P (_ { , R _ { 0 ( 0 , ) { P _ 0 = ( R 0 , ) R _ 0 } 、 { 0 } F_ 0 theis is is is is is is is is the the the us us the the the the the the the the the the the the the the us the the 2메시지의 절반은 고정되어 있기 때문에) 슬라이드 쌍을 찾으려면 / 2의 플레인텍스트와 텍스트의 쌍이 필요합니다.

레퍼런스

- ^ E. K. Grossman; B. Tuckerman (1977). Analysis of a Feistel-like cipher weakened by having no rotating key (Technical report). IBM Thomas J. Watson Research Center. RC 6375.

- Henry Beker & Fred Piper (1982). Cipher Systems: The Protection of Communications. John Wiley & Sons. pp. 263–267. ISBN 978-0-471-89192-5. (Grossman과 Tuckerman의 논문 요약 포함)

- Alex Biryukov and David Wagner (March 1999). Slide Attacks (PDF/PostScript). 6th International Workshop on Fast Software Encryption (FSE '99). Rome: Springer-Verlag. pp. 245–259. Retrieved 2007-09-03.

- Alex Biryukov & David Wagner (May 2000). Advanced Slide Attacks (PDF/PostScript). Advances in Cryptology, Proceedings of EUROCRYPT 2000. Bruges: Springer-Verlag. pp. 589–606. Retrieved 2007-09-03.

- S. Furuya (December 2001). Slide Attacks with a Known-Plaintext Cryptanalysis (PDF). 4th International Conference on Information Security and Cryptology (ICISC 2001). Seoul: Springer-Verlag. pp. 214–225. Retrieved 2007-09-03.

- Eli Biham (1994). "New Types of Cryptanalytic Attacks Using Related Keys" (PDF/PostScript). Journal of Cryptology. 7 (4): 229–246. CiteSeerX 10.1.1.48.8341. doi:10.1007/bf00203965. ISSN 0933-2790. S2CID 19776908. Retrieved 2007-09-03.

- M. Ciet, G. Piret, J. Quisquater (2002). "Related-Key and Slide Attacks: Analysis, Connections, and Improvements" (PDF/PostScript). Retrieved 2007-09-04.

{{cite journal}}:Cite 저널 요구 사항journal=(도움말)CS1 유지: 여러 이름: 작성자 목록(링크)

번갈아 사용하는 경우 F 함수는 2라운드로 구성됩니다.

번갈아 사용하는 경우 F 함수는 2라운드로 구성됩니다. F에 1회 이상 표시됩니다.

F에 1회 이상 표시됩니다.