정보 운영(미국)

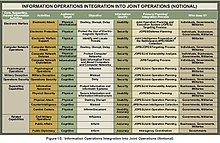

Information Operations (United States)정보작전(Information Operation)은 미군에 대한 직간접 지원작전의 범주다. 공동 간행물 3-13의 정의에 따르면 "IO는 전자전(EW), 컴퓨터 네트워크 운영(CNO), 심리 작전(SYOP), 군사 기만(MILDEC), 작전 보안(OPSEC)의 통합 고용으로 정의되어 있으며, 이에 영향을 미치고, 교란하거나, 교란하거나, 도용하기 위한 특정 지원 및 관련 능력을 갖추고 있다.p 역적 인간과 자동화된 의사결정을 하면서 우리 자신을 보호한다."[1] 정보 운영(IO)은 자신의 정보 및 정보 시스템을 방어하면서 상대적 정보 및 정보 시스템에 영향을 미치기 위해 취하는 조치다.[1]

| 다음에 대한 시리즈 일부 |

| 전쟁 |

|---|

정보 운영(IO)

전자 전쟁(EW)

- 전자전(EW)은 스펙트럼을 제어하거나 적을 공격하거나 스펙트럼을 통해 적의 공격을 방해하기 위해 전자기 스펙트럼 또는 유도 에너지를 사용하는 행위를 말한다. 전자전의 목적은 상대에게 전자파 주파수에 대한 장점을 부정하고 방해받지 않는 우호적인 접근을 보장하는 것이다. EW는 유인·무인 시스템에 의해 항공·해상·육상·우주로부터 적용이 가능하며, 통신·레이더·기타 서비스 등을 대상으로 할 수 있다. EW는 세 가지 주요 세분화를 포함한다. 전자 공격(EA), 전자 보호(EP), 전자 전쟁 지원(ES) 등이 그것이다.

- IO 핵심 기능으로서의 EW. EW는 다양한 조합에서 공격 및 방어 전술과 기술을 사용하여 전자파 주파수의 적대적 사용을 형성, 교란 및 이용하면서 그 주파수에서 우호적인 행동의 자유를 보호함으로써 IO의 성공에 기여한다. 정보 제공 목적으로 전자파 주파수에 대한 의존도를 확대하면 IO에서 EW의 잠재력과 과제를 모두 증가시킨다. 무선 전화와 컴퓨터 사용의 확산은 EW의 효용성과 위협을 모두 확장하여, 적의 전자적 취약성을 이용할 수 있는 기회와 유사한 착취로부터 우리 자신을 식별하고 보호할 수 있는 요건을 제공한다. EM 스펙트럼의 사용이 군사작전에서 보편화됨에 따라, EW도 IO의 모든 측면에 관여하게 되었다. 핵심, 지원 및 관련 IO 기능은 모두 직접 EW를 사용하거나 간접적으로 EW의 혜택을 받는다. EW를 조정하고 분열을 해제하기 위해, 그리고 보다 광범위하게 전자파 스펙트럼의 모든 군사 사용을 위해 JFC에 의해 전자전 조정 셀(EWCC)을 구축하여 작전에 가장 적합한 부품 지휘관과 상주해야 한다. 또한 모든 공동작업에는 JRFL(Joint Limited Frequency List)이 필요하다. 이 목록은 우호적인 사용 또는 우호적인 착취로 인해 사전 조정과 계획 없이 일반적으로 중단되어서는 안 되는 보호, 보호 및 금기 주파수를 명시한다. 이는 J-3 및 합동사령관의 전자전 직원(또는 위임된 경우 EWCC)과 협력하여 합동참모본부(J-6)의 통신시스템 책임자가 유지·공포한다.[1]

- 전자기 스펙트럼의 지배. 국방성은 현재 모든 현재와 미래의 통신 시스템, 센서 및 무기 시스템을 교란시키는 기능을 포함하여 전체 전자기 스펙트럼의 최대 제어를 강조하고 있다. 여기에는 (1) 위성위치확인시스템이 교란될 수 있는 공격적 우주 작전 방법, (2) 적국의 무선 시스템을 제어하는 방법, (3) 레이더 시스템에 거짓 영상을 배치하고, 유도 에너지 무기를 차단하며, 운용되는 오직접 무인항공기(UAV) 또는 로봇을 포함하는 항법 등이 포함될 수 있다.적에 [2]이끌리다

컴퓨터 네트워크 작업(CNO)

- IO 핵심 기능으로서의 CNO. C2군에 정보를 전달하기 위해 컴퓨터와 컴퓨터 네트워크에 미숙한 군대와 테러집단의 의존도가 증가함에 따라 IO 계획과 활동에 있어 CNO의 중요성이 강화되고 있다. 컴퓨터의 능력과 고용 범위가 넓어짐에 따라, 새로운 취약점과 기회는 계속 발전할 것이다. 이것은 상대의 컴퓨터 시스템의 약점을 공격하고 이용할 수 있는 기회와 유사한 공격이나 착취로부터 우리 자신을 식별하고 보호할 수 있는 요건을 모두 제공한다.[1]

- 컴퓨터 네트워크 공격(CNA). 컴퓨터와 컴퓨터 네트워크에 상주하는 정보, 또는 컴퓨터와 네트워크 자체에 있는 정보를 교란, 거부, 저하 또는 파괴하기 위해 컴퓨터 네트워크의 사용을 통해 조치가 취해진다. CNA라고도 한다. 컴퓨터 네트워크 방어(CND). 국방부 정보시스템과 컴퓨터 네트워크 내에서 허가받지 않은 활동을 보호, 감시, 분석, 탐지 및 대응하기 위한 컴퓨터 네트워크의 사용을 통해 조치를 취한다. CND라고도 한다.

컴퓨터 네트워크 공격. 컴퓨터 네트워크의 사용을 통해 수행되는 운영 및 정보 수집 기능을 활성화하여 대상 또는 적국의 자동화된 정보 시스템 또는 네트워크로부터 데이터를 수집한다. CNE라고도 한다.

심리 수술(SYOP)

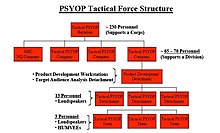

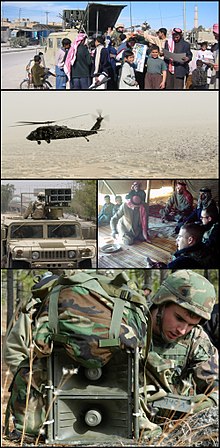

- IO 핵심 기능으로서의 SYOP. 싸이OP는 JFC를 지원하는 IO 목표 달성에 중심적인 역할을 한다. 오늘날의 정보 환경에서는 전술적 차원에서 실시하는 싸이OP도 전략적인 영향을 미칠 수 있다. 따라서 싸이OP는 반드시 이해해야 하는 승인 과정을 가지고 있으며, 효과적인 싸이OP와 IO를 위해서는 시기적절한 의사결정의 필요성이 필수적이다. 이는 SYYOP 제품과 조치를 개발, 설계, 생산, 배포, 배포 및 평가하는 데 걸리는 시간을 감안할 때 운영 초기 단계에서 특히 중요하다. 모든 싸이OP는 기관 간 조정 및 OSD 승인 싸이OP 프로그램의 권한에 따라 수행된다. 국가 차원의 싸이코프 프로그램 승인 절차는 충분한 조정과 문제 해결의 시간을 필요로 하기 때문에, JFCs는 운영을 지원하는 싸이코프의 실행을 보장하기 위해 가능한 한 빨리 싸이코프 계획을 시작해야 한다. JFC는 반드시 승인된 SYOP 프로그램, 실행 권한 및 제품 승인 권한 위임 권한을 가지고 있어야만 SYOP 실행을 시작할 수 있다. JFC는 JFC가 SYYOP를 실행할 수 있는 적절한 권한을 얻을 수 있는 충분한 리드 타임을 확보하기 위해 초기 위기 단계 동안 즉시 SYOP 계획자에게 요청해야 한다. SYOP 자산은 다른 영향력 수단이 억제되거나 허가되지 않을 때 전후 작전에서 JFC에게 특별한 가치가 있을 수 있다. SYOP는 CI, MIDEC, OPSEC와 조정하여 탈고 및 제어, CI 운영이 손상되지 않도록 하고, 입출력 내의 모든 기능을 조정하여 계획에서 설정한 목표를 달성하도록 해야 한다. 입출력 셀의 목적인 각각의 청중과의 신뢰도를 유지하기 위해서는 싸이OP와 PA 스태프 간의 긴밀한 협조와 조율이 있어야 한다. 싸이OP의 노력은 TA의 언어와 문화에 대한 철저한 이해를 가진 인재가 싸이OP 자료와 메시지 검토에 포함될 때 가장 효과적이다. 정보 환경이 진화함에 따라, 싸이코프 제품의 보급은 기존의 인쇄·방송에서 인터넷, 팩시밀리 메시징, 문자메시지, 기타 신흥 미디어의 보다 정교한 이용으로 확대되고 있다. 특히 공공 업무(PA), MIDEC, CNO, 민군 작전(CMO), EW 등, IO의 핵심, 지원 및 관련 역량의 동기화 및 조정에 의해 SYOP의 효율성이 향상된다.[3]

- 심리 작용은 선택된 정보와 지표를 외국인 관객에게 전달하여 그들의 감정, 동기, 객관적 추리, 궁극적으로는 외국 정부, 단체, 개인의 행동에 영향을 미치기 위한 계획된 작전이다.

- 제4차 심리 수술 그룹

밀리터리 디셉션 (MLDEC)

- MILDEC은 적대적 의사결정자들이 의도적으로 우호적인 군사적 능력, 의도, 작전을 잘못 유도하여 적대국이 우호세력의 임무 수행에 기여할 구체적인 행동(또는 비행동)을 취하도록 유도하기 위해 실행된 행동이라고 묘사된다. MILDEC과 OPSEC은 상호보완적인 활동이다. MILDEC은 잘못된 분석을 장려하여 적국이 특정 허위 공제에 도달하도록 유도하고, OPSEC는 상대방에 대한 실제 정보를 거부하며, 우호적인 계획의 올바른 공제를 방지하고자 한다. MILDEC 작전이 효과적이려면 적군 수집 시스템에 취약해야 하며 적군 지휘관과 직원에게 신뢰할 수 있는 것으로 "보여야 한다". MIDEC 계획에 대한 그럴듯한 접근방식은 우호세력에 의해 실행될 수 있고 적대적 지능이 검증할 수 있는 우호적인 행동 방침(COA)을 채택하는 것이다. 그러나 MILDEC 계획자들은 "미러 이미지"가 동일한 상황에서 우호적인 행동을 할 가능성이 있다는 상대적 태도, 가치 및 반응에 대해, 즉, 상대가 우리가 어떻게 반응할 것인지에 따라 특정한 방식으로 대응하거나 행동한다고 가정하는 트랩에 속아서는 안 된다. 속임수에 필요한 자원과 실제 운영에 필요한 자원에 대해서는 항상 경쟁적인 우선순위가 있다. 이 때문에 기만 계획은 지휘관 및 참모의 초기 견적부터 실제 계획과 동시에 개발해야 양쪽 모두에 대한 적절한 재원이 보장된다. 상대방에 의한 잘못된 분석을 장려하기 위해서는 대개 거짓 활동을 만드는 것보다 실제 활동을 위한 거짓 목적을 제공하는 것이 효율적이고 효과적이다. 기만 계획의 OPSEC은 적어도 실제 계획의 OPSEC만큼 중요하다. 기만 계획의 타협은 실제 계획을 노출시킬 수 있기 때문이다. 밀접하게 유지하는 동시에 세밀한 조정을 보장하는 이 요구사항은 MILDEC 계획자에게 가장 큰 도전 과제다. MILDEC 기획 및 감독 책임은 일반적으로 합동참모본부의 운영책임자(J-3)에서 직원 기만 요소로 구성된다.[4]

- IO 핵심 기능으로서의 MIDEC. MIDEC는 성공적인 IO를 위해 필수적이다. 상대의 정보 시스템, 프로세스 및 능력을 악용한다. MIDEC은 적군 지휘관과 지원요원이 어떻게 생각하고 계획하며, 정보관리를 어떻게 사용하여 자신의 노력을 지원하는지 이해하는 데 의존한다. 이를 위해서는 물리적 활동뿐만 아니라 정보환경에서 우호세력의 활동의 모든 요소와 고도의 조정이 필요하다. 각각의 핵심, 지원 및 관련 역량은 MIDEC의 성공적인 개발과 시간이 지남에 따라 그 신뢰성을 유지하는 데 필요한 역할을 한다. PA는 허위 정보의 제공에 관여해서는 안 되지만, MIDEC의 의도 및 목적을 알아야 의도치 않게 타협하지 않는다.[4]

- 또 다른 핵심 의사결정자와 논쟁적 관계를 맺고 있는 상대 지도부의 핵심 구성원 사이의 불화를 이용하기 위한 메시지가 그 예다. 그 메시지는 적대국가의 의도된 행동 방침과 우리의 이익에 더 유리한 입장을 채택하는 결과를 초래하는 내분을 야기할 수 있다.[5]

- http://www.dtic.mil/cgi-bin/GetTRDoc?AD=ADA470825&Location=U2&doc=GetTRDoc.pdf

운영 보안(OPSEC)

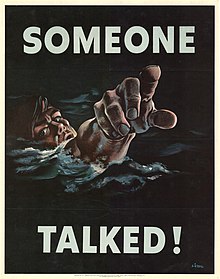

- IO 핵심 기능으로서의 OPSEC. OPSEC는 상대방에 대해 우호적인 능력과 의도를 정확하게 평가하는 데 필요한 정보를 부인하고 있다. 특히 OPSEC은 실제 계획을 평가하는 데 필요한 상대적 정보와 속임수 계획을 반증하는 데 필요한 정보를 모두 부인함으로써 MIDEC를 보완한다. EW, CNO와 같이 새로운 기회와 취약성을 활용하는 IO 기능의 경우 OPSEC은 우호적인 기능이 손상되지 않도록 하기 위해 필수적이다. 친근한 정보의 필수 요소를 파악하고 이를 공개로부터 적에게 가리는 조치를 취하는 과정은 친근한 정보 확보에 대한 심층 방어적 접근의 한 부분일 뿐이다. 효과적이 되려면 다른 유형의 보안이 OPSEC을 보완해야 한다. 다른 유형의 보안의 예로는 물리적 보안, IA 프로그램, 컴퓨터 네트워크 방어(CND), 직원을 선별하고 인가된 접근을 제한하는 인사 프로그램을 들 수 있다.[6]

- 종종 일어나는 일은 데이터가 온라인에서 유출되거나, 도난당하거나, 해킹당하거나, 적들이 그 정보에 접근할 수 있고, 그 정보를 해독할 수 있다는 것이다. 이는 특히 방어 작전 보안에 해당된다. 미군과 여군들은 페이스북, 다수의 블로그, 또는 사진을 업로드할 수 있으며, 이는 적에게 군대의 이동과 위치를 알게 할 수 있다. 이 정보로, 매복 작전을 세우고 미국과 지원 요원들에게 큰 피해를 입히는 일이 훨씬 쉬워진다. 특히 휴대전화의 지오태깅 기능은 OPSEC에서 이러한 유형의 위반을 야기할 수 있다.[7][8][9]

장비 방법 및 전술

EW

EC-130

EC-130E 공중전투사령부 및 관제센터(ABCC)는 기본 C-130E 플랫폼을 기반으로 저공 위협 환경의 공군 지휘관과 지상 지휘관에게 전술 공중 지휘소 기능을 제공했다. 이 EC-130E ABCC는 그 후 은퇴했다.

EC-130E 특공대 솔로는 미 공군 및 공군 심리 작전(SIYOPS) 항공기의 이전 버전이었다. 이 항공기는 C-130E 기체도 채용했지만 퇴역한 EC-121S 코로넷 솔로 항공기의 임무용 전자 장비를 이용해 개조했다. 이 기체는 제1차 걸프전(사막 폭풍 작전), 제2차 걸프전(이라크 자유 작전), 영속적 자유 작전 때 사용되었다. EC-130E는 결국 EC-130J 커미토 솔로로 대체되었고 2006년에 은퇴하였다.

EC-130J 커미토 솔로는 표준 AM, FM, HF, TV, 군 통신 대역에서 심리 작전(SYOP)과 민정 방송 임무를 수행할 때 사용하던 변형 C-130J 헤라클레스다. 미션은 최적의 전파 패턴을 보장하기 위해 가능한 최대 고도로 비행한다. EC-130J는 주간 또는 야간 시나리오 중 하나를 비행하며 동등한 성공을 거두며, 공기 제거가 가능하다. 전형적인 임무는 원하는 목표 청중으로부터 상쇄되는 단일 함선 궤도로 구성된다. 대상은 군인 또는 민간인일 수 있다. 특공대 솔로는 공군 특수작전사령부(AFSOC)가 작전상 획득한 펜실베이니아주 공군 특수작전사령부(Air Special Operation Wing, 193 SOW)의 부대인 공군주위대가 독점적으로 운용하고 있다. 193AOW는 펜실베이니아 주 미들타운의 해리스버그 국제공항의 해리스버그 공군 국가방위기지(옛 올름스테드 AFB)에 근거지를 두고 있다.

The U.S. Navy's EC-130Q Hercules TACAMO ("Take Charge and Move Out") aircraft was a land-based naval aviation platform that served as a SIOP strategic communications link aircraft for the U.S. Navy's Fleet Ballistic Missile (FBM) submarine force and as a backup communications link for the USAF manned strategic bomber and intercontinental ballistic 미사일 부대 TACAMO는 생존성을 확보하기 위해 해상 항모 타격대 및 그 항모 항공 날개 또는 육상 해상 초계기 '함대 항공정찰 3중대(VQ-3) 및 함대 항공정찰 4중대(VQ-)와 같은 다른 주요 해군 전력과는 멀리 떨어진 단독 플랫폼으로 운용했다.4) EC-130Q는 결국 미 해군의 TACAMO 플랫폼인 보잉 707 기반 E-6 머큐리로 대체되었다.

컴퓨터 네트워크 작업

스턱스넷

스턱스넷은 2010년 6월에 발견된 컴퓨터 웜이다. 처음에는 마이크로소프트 윈도우를 통해 전파되며, Siemens 산업용 소프트웨어와 장비를 대상으로 한다. 해커가 산업 시스템을 대상으로 한 것은 이번이 처음은 아니지만, 산업 시스템을 감시하고 전복시키는 악성코드가 처음 발견되었으며,[11] 프로그램 가능한 로직 컨트롤러(PLC) 루트킷이 포함된 것은 처음이다.[10][12][13]

2011년 5월 PBS 프로그램 '알 필요가 있다'는 게리 새모어 백악관 대량살상무기 담당 조정관은 성명을 인용, "우리는 이란이 원심분리기 기계에 문제를 일으키고 있으며 미국과 동맹국들이 우리가 복잡한 매트를 만들기 위해 우리가 할 수 있는 모든 것을 하고 있다"고 말했다.스턱스넷에 대한 미국의 개입에 대한 "깜짝 인정"을 제공하는 "그들을 위한 노력".[14] 영국 데일리 텔레그래프에 따르면 가비 아슈케나지 이스라엘 방위군(IDF) 총참모장 퇴임 파티에서 상영된 쇼렐에는 IDF 참모총장으로서의 작전 성공 사례 중 하나로 스턱스넷에 대한 언급이 포함됐다.[15]

봉합기

서더는 BAE시스템즈가 개발한 군사용 컴퓨터 프로그램으로 적에 속하는 컴퓨터 네트워크와 통신 시스템을 공격한다. 이 프로그램의 개발은 미 공군의 비밀 부대인 빅 사파리에 의해 관리되어 왔다. 통합 방공 시스템의 컴퓨터를 간섭하는 것이 전문화되어 있다.[16][dead link] Suter는 L-3 Communications에 의해 미국 무인 항공기에 통합되었다.[17]

수터 3대가 개발되었다. Suter 1은 적 레이더 운영자가 볼 수 있는 것을 감시할 수 있도록 한다. 수터 2호는 적의 네트워크를 장악하고 센서를 지휘하게 한다. 2006년 여름 시험한 서터 3호는 전장 탄도미사일 발사기 또는 이동식 지대공 미사일 발사기 등 시간상 중요한 표적과의 연계 침투를 가능하게 한다.

이 프로그램은 EC-130, RC-135 및 F-16CJ와 같은 항공기로 시험되었다.[16] 2006년부터 이라크와 아프가니스탄에서 사용되고 있다.[18][19]

미 공군 관계자들은 2007년 9월 6일 과수원 작전(Operation Order)에서 이스라엘 공군이 수터(Suter)와 유사한 기술을 이용해 시리아의 레이더(Radars)를 격퇴하고 그들의 영공으로 몰래 침투한 것으로 추측해왔다. IAF가 사용하는 F-15와 F-16에는 스텔스 기술이 탑재되지 않았기 때문에 방공레이더의 회피는 달리 가능성이 낮았다.[17][18]

싸이코프

B(SOMS-B)

- 특수 작동 미디어 시스템 - B(SOMS-B)

--SOMS-B는 지상 기반의 HMMWV 탑재 라디오 및 텔레비전 방송 시스템이다. EC-130C/J처럼 AM, FM, SW, VHF 텔레비전 주파수로 방송할 수 있다. SOMS-B는 또한 프로그래밍 또는 라디오 및 텔레비전 방송을[20][21] 제작할 수 있는 기능을 가지고 있다.

기타/통합

라디오

자유 아프가니스탄 라디오

RFA(Radio Free Afrank, Radio Free Europe/Radio Liberty, RFE/RL) 방송 서비스의 아프간 지사. 미국의 소리 방송(VOA)과 연계한 24시간 프로그래밍의 일환으로 매일 12시간 방송한다. RFA는 1985년부터 1993년까지 아프가니스탄에서 처음 방영되었고 2002년 1월에 재방송되었다. RFA는 국제방송국이 제공하는 단파, 위성, AM, FM 신호를 통해 청취자에게 전송되는 다양한 문화, 정치, 정보 프로그램을 제작한다. RFA의 임무는 "뉴스, 사실 정보, 아이디어를 전파함으로써 아프가니스탄의 민주주의 가치와 제도를 증진하고 유지하는 것"[22]이다.

라디오 인 어 박스

라디오는 고립된 산악지역의 광범위한 시청자들에게 다가갈 수 있는 지배적인 정보 수단이다. 미군은 주민들과 소통하기 위해 아프가니스탄 전역에 RIAB를 배치했다. 70%의 문맹률과 아프가니스탄의 교육 부족 때문에 라디오는 무선 소유권이 80%를 넘는 곳에서 정보를 방송하는 데 사용되는 중요한 통신 수단이다.[23][24] 미군은 약 100명의 RIAB를 운영하고 아프가니스탄에서 현지 아프간 DJ를 고용하여 정보를 방송하고 콜인 쇼를 진행한다.[25] 미 육군은 RIAB 시스템을 도입해 반 탈레반 및 반알카에다 메시지를 방송했고, 파키아 지방의 탈레반 주파수를 강행해 탈레반 선전에 맞섰다.[26][27] RIAB 시스템을 사용하는 것의 한 가지 장점은 위기가 발생했을 때 중요한 정보를 많은 청중에게 즉시 방송할 수 있다는 것이다.[25] 한 아프간 DJ는 5만 명의 청취자를 보유하고 있다.[28] 압둘 마나프 나와 주지사는 지역 RIAB 방송국을 이용해 매주 콜인 쇼를 진행하며, RIAB 시스템이 많은 청중들에게 알릴 수 있는 그의 최고의 소통 도구 중 하나라고 믿고 있다.[29] 식자율이 2%에 달하는 아프가니스탄의 팍티카 지방에서는 주민의 92%가 매일 라디오를 듣는 것으로 추산된다.[27][28] RIAB 시스템을 사용하여 전송되는 라디오 프로그램은 외딴 지역의 아프간 농부들에게 유익한 정보를 제공한다.[23] 고립된 산악지대인 팍티카 지방의 와지 콰 지구에서는 RIAB 시스템이 외부 뉴스의 유일한 원천을 공급하고 있다.[30] 아프간 국민군 지휘관들은 RIAB를 이용해 마을 주민들과 원로들에게 소통하고 지역사회에 생각을 전달한다.[31] 아프간 사람들은 다가오는 군 호송에 어떻게 반응하는지와 같은 미군에 의해 배포되는 정보나 미국이 후원하는 농업 프로그램의 목적 또는 사용과 같은 정보를 사용할 수 있다. 일반적인 뉴스의 경우, 아프가니스탄 사람들은 또한 RIAB 시스템이 미군에 의해 통제되기 때문에 BBC나 VOA와 같은 다른 정보 매체를 이용할 수 있다.[32] 특수작전국은 2005년 아프가니스탄에 RIAB 시스템을 처음 도입했는데, RIAB 시스템은 그들의 작전 지역에서 지역 주민에게 정보를 제공하고 통신하는 능력을 향상시켰다.[33]

테러리스트(미국 관점에서 본 IO)

"테러리스트들은 그들의 물리적 폭력 행위를 IO와 통합하는 데 능숙하다. 그들은 인터넷과 텔레비전을 통해 배포하기 위해 그 사건들의 오디오와 비디오 녹음을 만든다. 이들의 폭력은 극장이 되고, 심리적 충격을 위해 무대에 올라가고, 미디어에서 IO로 반복 재생된다.[34]

- 그는 "테러리스트들은 싸이OP, 군사기만, EW, CNO, OPSEC의 5대 핵심역량과 지원 및 관련역량을 포함해 미군 독트린의 모든 IO역량을 활용한다. 그들은 공격 작전(테러 행위)과 방어 작전(예: 은신처 보호)을 지원하기 위해 IO를 사용한다. 이들은 광범위한 목표를 지원하기 위해 IO를 전략적으로 사용한다. 테러리스트들은 "IO"에 대해 말하고 쓰지는 않지만, IO 기능의 가치와 방법에 대한 이해를 보여준다. 테러리스트들은 동시에 원하는 청중들에게 다가가 그들의 적들로부터 숨기려는 욕구에 이끌려 싸이코프, PA, 반프로파간다, 그리고 특정한 형태의 OPSEC과 속임수에 특히 능숙한 것으로 보인다. 그들은 인터넷을 포함한 다양한 미디어의 가치를 인식하고 그것을 이용하여 그들의 대의명분을 지지한다. 테러리스트들과 그들의 지지자들은 CNA가 테러 행위라기 보다는 "전자 지하드"로 자신을 드러낼 정도로 CNO 능력을 가지고 있다.[35]

컴퓨터 네트워크 작업

CNA의 예는 많으며 일반적으로 다른 운영을 지원하기 위해 이루어진다. 테러리스트들은 미국과 다른 적국들을 해치는 매우 비용 효율적인 방법으로 사이버 공격을 그들의 사고, 전략 및 운영에 통합해 왔다.[36]

컴퓨터 네트워크를 실제로 공격하기 전에 침투시키는 것을 말하는 CNE도 마찬가지다. 특정 네트워크에 접근하는 것은 테러리스트들을 위한 CNA 과정의 일부로 보인다(그들은 둘 모두를 구별하지 않는다).[36]

CND에 대해서는, 테러리스트들이 인터넷을 사용하기 때문에 데이터를 안전하게 유지하고 웹사이트를 운영하는 것을 알고 있다. 하마스와 히즈발라하는 과거 이스라엘 해커들로부터 그들의 웹사이트를 보호해야 했다. 이들이 사용하는 방법으로는 액세스 제어, 암호화, 인증, 방화벽, 침입 탐지, 항바이러스 도구, 감사, 보안 관리, 보안 인식 및 교육 등이 있다.[36]

- 그는 "탈레반은 2014년까지 대부분의 외국 전투부대가 철수할 것으로 예상됨에 따라 휴대전화망에 반정부 메시지를 배포하고 트위터를 사용해 거의 실현 가능성이 없는 성공을 주장하면서 최근 몇 달 동안 나토군과 정보전쟁이 격화되고 있다"고 말했다. 탈레반 대변인이 트위터를 통해 수많은 나토 기갑차량의 파괴와 서방 또는 아프간 보안군의 수십 명의 사망을 주장하지 않고는 거의 하루도 지나지 않는 날이 없으며 나토는 자체 트위터 피드를 통해 신속하게 대응하고 있다. 탈레반은 또 정교한 대변인 네트워크를 활용해 메시지를 배포하고 나토(NATO) 전투기의 보복 공습 위협을 피하기 위해 수시로 위치를 이동하는 자체 무선방송 서비스까지 갖추고 있다고 설명했다.[37]

- 탈레반은 CNO에 의존하여 그들의 IO 캠페인에 통합해야 한다. 이는 서방세력을 교란시키는 가장 비용 효율적인 방법이기 때문이다. 이는 CNO가 싸이코프와 함께 그들의 목표를 달성하기 위해 어떻게 사용되는지를 보여주는 대표적인 사례다.

스테가노그래피

어떤 사람이 전자 메일 메시지, 특히 전자 메일 스팸에서 메시지가 스테가노그래프로 암호화될 수 있다고 생각할 때, 정크 이메일의 개념은 완전히 새로운 빛을 발한다. "채핑과 윈노윙" 기술과 결합하여, 발신자는 메시지를 한 번에 꺼낼 수 있고 그들의 흔적을 모두 덮을 수 있었다.

스테가노그래피를 이용한 테러범에 대한 소문은 2001년 2월 5일 일간지 USA 투데이에 '온라인에 숨겨진 테러 지침'과 '웹 암호화 뒤에 테러집단이 숨어 있다'는 두 편의 기사를 통해 처음 시작됐다. 같은 해 7월, "유미인들은 지하드로 연결되는 웹을 연결한다"는 제목의 기사가 더 정확하게 게재되었다. 기사의 인용: "현재 알카에다 조직원들은 경매 사이트인 eBay.com의 디지털 사진에서 파일에 숨겨져 있던 수백 개의 암호화된 메시지를 보내고 있다." 전 세계 다른 언론들도 이런 소문을 여러 차례 인용했는데, 특히 911 테러 이후는 증거를 보여주지 않은 채였다. 이탈리아 신문 코리에르 델라 세라는 밀라노의 비아 검리마 사원에서 붙잡힌 알카에다의 한 감방에서 컴퓨터에 음란 이미지가 찍혀 있었고, 이 사진들은 비밀 메시지를 숨기기 위해 사용됐다고 보도했다(다른 이탈리아 신문이 이 이야기를 취재한 적은 없지만). USA 투데이 기사는 베테랑 외신기자 잭 켈리가 쓴 것으로 2004년 그가 이야기와 출처를 조작했다는 의혹이 불거지면서 해고됐다.

2001년 10월 뉴욕타임스는 알카에다가 스테가노그래피를 이용해 메시지를 이미지로 인코딩한 뒤 이를 e메일과 USENET을 통해 전송해 2001년 9월 11일 테러공격을 준비하고 실행했다고 주장하는 기사를 실었다. 2006년 4월에 발표된 [38]연방 사이버 보안 및 정보 보증 연구 개발 계획은 다음과 같은 진술을 한다.

- "...이러한 우려는 또한 사이버 공간을 은밀한 통신에 사용하는 것, 특히 테러리스트에 의한 것뿐만 아니라 외국의 정보기관에 의한 것, 정부 및 산업 시스템의 민감하지만 허술하게 방어되는 데이터에 대한 스파이 활동, 판매업자와 계약업자를 포함한 내부자에 의한 전복, 주로 사기와 관련된 범죄 활동도 포함한다.d 금융정보나 신원정보의 도용, 해커와 조직범죄집단에 의한..."(9~10쪽)

- 스테가노그래피 기술에 대한 연구개발(R&D)과 그 상용화 및 응용에 대한 국제적 관심이 최근 폭발적으로 증가하고 있다. 이들 기술은 국가 안보에 잠재적 위협이 되고 있다. 스테가노그래피는 디지털 제품에 추가되고 거의 탐지할 수 없는 정보 콘텐츠를 몰래 내장하기 때문에 악성 소프트웨어, 모바일 코드, 정보의 은밀한 전파 가능성이 크다."(41~42)

- 스테가노그래피가 제기하는 위협은 수많은 첩보 보고서에 기록돼 있다.(페이지 42)

게다가 온라인 '테러 훈련 매뉴얼'인 '기술 무자히드, 지하디스를 위한 훈련 매뉴얼'에는 '암호통신과 영상 속 비밀 숨기기'라는 제목의 섹션이 들어 있었다.[39]

2002년 초까지 크랜필드 대학교 MSc 논문은 온라인 실시간 카운터 테러 스테가노그래피 검색 엔진의 첫 번째 실제 구현을 개발했다. 이는 전송 중에 가장 가능성이 높은 이미지 스테가노그래피를 탐지하여 영국 국방정보국(DIA)이 "현장을 좁히는" 현실적인 접근방식을 제공하도록 설계되었으며, 이는 인터셉션 용량이 결코 어려운 것이 아니라 대상 매체를 우선시하는 것임을 시사한다.

군사 기만

영국 알카에다 조직원의 집을 수색한 경찰은 현재 "알카에다 훈련 매뉴얼"이라고 불리는 것을 밝혀냈다. "알카에다 훈련 매뉴얼"은 기만, 위조, "블렌딩", 은신처, 그리고 테러 작전 지역(대개 민간 인구가 많은 도시들)에 섞이기 위한 표지 사용법이다.[40] MIDEC의 철학은 적대자들을 오도하기 보다는 활동을 은폐하는 것이다.[41]

싸이코프

테러리스트 싸이OP는 두 가지 주요 영역에서 미국의 싸이OP와 다르다. 첫째, 미국 싸이코프는 외국의 적수를 대상으로 하며 정보가 발행되기 전에 다른 많은 기관과 조정되고 선별된다. 둘째, 미국과 연합군에 의한 싸이OP가 "폭력을 종식시키고 생명을 구하기 위해 고안된 반면, 테러범 싸이OP는 종종 폭력을 조장하고 민간인들을 죽음과 파괴로 위협하는 방향으로 향하고 있다. 자살 폭탄 테러범들은 무고한 사람들의 살인범이라기보다는 순교자로 그려지고 있다고 말했다.[42]

인터넷은 알-아카에다와 다른 테러 단체들과 함께 선전을 확산시키는 주요 자원이다. 브루스 호프먼에 따르면 알카에다 웹사이트 Alneda.com은 함락되기 전 1)서방은 이슬람에 대해 무자비하게 적대적이며 2)이러한 위협을 해결할 수 있는 유일한 방법이자 서방이 이해하는 유일한 언어는 폭력의 논리, 3)지하드만이 유일한 선택이라는 세 가지 주제를 강조했다.[42][43]

테러리스트들은 또한 인터넷을 이용하여 아이들을 모집하고 설득하는 것을 좋아한다. 도로시 데닝이 발견한 것처럼, "어린이들은 유대인과 서양인을 싫어하고 [만화와 만화책 스타일의 웹페이지, 취침시간 이야기, 컴퓨터 게임 등을 통해] 그들에게 무기를 들도록 가르치고 있다"고 한다.[44]

OPSEC

모든 테러리스트들은 비밀이 필요하기 때문에 높은 수준의 OPSEC을 실행한다. 그들이 어떻게 성공할 수 있는가이다. 알카에다 훈련 매뉴얼이든, 전 세계를 대상으로 한 온라인 잡지든, 지하드 수용소 내 청소년 훈련이든 OPSEC은 테러범들에게 최우선 과제 중 하나이다.[45]

보안 통신도 크다. 예를 들어, 9월 11일 납치범들은 킨코와 공공도서관의 컴퓨터에서 익명의 핫메일 계정과 야후 계정에 접속했다.[46] 메시지 또한 암호화된다. 테러 3주 전 모하메드 아타는 "3주 후면 학기가 시작된다"는 암호화된 이메일을 받은 것으로 알려졌다. 법학부, 도시계획부, 미술부, 공학부 등에서 19건의 연구확인을 [47]받았다." 교수진은 4개의 목표물(트윈타워, 펜타곤, 캐피톨)을 언급했다.[48]

수법의 목록은 계속 이어지고 있으며, 전 세계의 조직범죄에서 사용되는 수법과 매우 유사하다.

비판

- "[안정성, 재건, 코인 작전]에서 가장 중요한 영향의 대상은 적의 지휘관이 아니라, 임무의 성공에 필수적인 국내외 개인과 집단이다. 물론, 공동 및 육군 IO 독트린 출판물은 이러한 목표를 무시하지 않는다. – SYOP와 역프로파간다는 영향을 미치도록 설계될 수 있다. 다만 국내외 관객들에게 가장 직접적으로 영향을 미치기 위한 활동, 즉 공공업무, 민정, CMO, 공공외교에 대한 국방지원 등의 기능들이 언급될 경우 IO 독트린에서 '관련 활동'으로만 취급된다는 점이 눈에 띈다.

- "ISAF가 운용에 접근하는 방식에 근본적인 문화의 변화가 있어야 한다. StratCom은 별도의 Line of Operation이 아니라 정책 개발, 계획 프로세스 및 운영 실행의 필수적이고 완전히 내재된 부분이어야 한다. StratCom 효과 분석 및 최대화는 기동 계획 수립과 운영 실행 중에 중심적이어야 한다. 이러한 패러다임 변화에 영향을 미치기 위해 ISAF HQ는 모든 stratCom 이해관계자를 동기화해야 한다. 이러한 문화의 변화 속에 내포되어 있는 것은 현대 전략적인 의사소통이 신뢰할 수 있는 대화에 관한 것이라는 분명한 인식이지 우리가 가장 효과적인 방법으로 대상 청중들에게 메시지를 전달하기 위해 우리의 시스템과 자원을 설계하는 독백이 아니다. 이것은 현재 인구 중심적인 캠페인이며, 아프간 사람들이 대화의 일부가 되도록 하기 위해 어떠한 노력도 아끼지 말아야 한다. 청중으로부터 받은 메시지의 결과로서 수신, 이해, 수정 행동을 하는 것은 진정한 신뢰와 신뢰를 얻는 효과적인 방법이 될 수 있다. 이것은 ISAF 메시지를 수용하고 결과적으로 그들의 행동을 변화시킬 가능성을 향상시킬 것이다."[50]

참고 항목

- 5차원 연산

- 급진화

- 사이버웨어

- 전자전

- 흑색선전

- 사이버워페어

- 통신보안

- 지휘통제전

- 어드포메이션

- 역사수정주의

- 게이트키퍼(정치)

- 산업스파이

- 불규칙 전쟁

- 아이워

- 네트워크 중심전

- 정치 전쟁

- 신경전

- 공보(군)

- 정보 운영 로드맵

- 멕시코 마약전쟁의 선전

- 세계정치연구소

- 볼리비아의 선전

참조

- ^ a b c d "Archived copy" (PDF). Archived from the original (PDF) on 8 February 2015. Retrieved 4 April 2015.

{{cite web}}: CS1 maint: 타이틀로 보관된 사본(링크) - ^ "DOD Information Operations Roadmap" (PDF). Gwu.edu. 30 October 2003. p. 61. Retrieved 20 May 2016.]

- ^ "Joint Publication 3-53 : Doctrine for Joint Psychological Operations" (PDF). Gwu.edu. Retrieved 20 May 2016.

- ^ a b JCS, JP 3-58, 군사 기만 합동 독트린 (워싱턴 DC: GPO, 1996년 5월 31일), v-vi.

- ^ , 페이지 98

- ^ "Archived copy" (PDF). Archived from the original (PDF) on 21 July 2013. Retrieved 4 April 2015.

{{cite web}}: CS1 maint: 타이틀로 보관된 사본(링크) - ^ "Military Personnel Warned Against Geotagging Photos". RedOrbit Staff & Wire Reports. Retrieved 18 April 2012.

- ^ Post, Global. "Army: Facebook geotagging dangerous for soldiers". Tucson Sentinel. Retrieved 18 April 2012.

- ^ "OPSEC". Army Spouses Online Facebook. Retrieved 18 April 2012.

- ^ "Building a Cyber Secure Plant". Siemens. 30 September 2010. Retrieved 5 December 2010.

- ^ Robert McMillan (16 September 2010). "Siemens: Stuxnet worm hit industrial systems". Computerworld. Archived from the original on 25 May 2012. Retrieved 16 September 2010.

- ^ "Last-minute paper: An indepth look into Stuxnet". Virus Bulletin.

- ^ "Stuxnet worm hits Iran nuclear plant staff computers". BBC News. 26 September 2010.

- ^ 게리 새모어는 C-스팬이 보도한 2010년 12월 10일 워싱턴DC에서 열린 민주주의 방위재단 워싱턴 포럼에서 연설했으며, PBS 프로그램 '알 필요가 있다('코드를 깨기: 21세기 사이버 전쟁의 초무기 방어" 4분 분량으로)

- ^ Williams, Christopher (15 February 2011). "Israel video shows Stuxnet as one of its successes". London: Telegraph.co.uk. Retrieved 14 February 2012.

- ^ a b David A. Fulghum; Michael A. Dornheim; William B. Scott. "Black Surprises". Aviation Week and Space Technology. Retrieved 5 October 2007.

- ^ a b John Leyden (4 October 2007). "Israel suspected of 'hacking' Syrian air defences". The Register. Retrieved 5 October 2007.

- ^ a b David A. Fulghum (3 October 2007). "Why Syria's Air Defenses Failed to Detect Israelis". Aviation Week and Space Technology. Retrieved 5 October 2007.

- ^ David A. Fulghum (14 January 2007). "Technology Will Be Key to Iraq Buildup". Aviation Week and Space Technology.

- ^ Document COLLENT IN IN OEF 및 IF -save to your folder.

- ^ "SOMS-B 2 MRBS Antenna System". Federal Business Opportunities. Retrieved 18 April 2012.

- ^ "Afghanistan - Radio Free Europe / Radio Liberty". RadioFreeEurope/RadioLiberty. Archived from the original on 23 April 2012. Retrieved 24 April 2012.

- ^ a b https://archive.today/20130415230543/http://www.theworld.org/2010/02/afghanistans-radio-war/. Archived from the original on 15 April 2013. Retrieved 24 April 2012.

{{cite web}}: 누락 또는 비어 있음title=(도움말) - ^ 라디오 in a Box(2011). 2012년 4월 25일 웨이백 머신 "Retrieveed 2011-14-10"에 보관된 박스 내 라디오

- ^ a b 상자 안의 라디오 - 아프간 사람들에게 그들만의 목소리를 들려준다!(2010년). 상자 안의 라디오 - 아프간 국민들에게 그들만의 목소리를 내는 것! "2011-14-10"

- ^ 육군 무전기는 아프간스와 연결된다(2009년). Wayback Machine "Retrieveed 2011-10-30"에서 2009년 10월 15일에 Archived Afghans Archived와 연결된 육군 라디오

- ^ a b 아프가니스탄에서의 반정부 정책을 수용하는 군사력 (2008) 상자 속의 라디오 - 아프가니스탄의 반관용 수용 2012년 3월 2일 웨이백 머신 "Retrieveed 2011-11-11"에 보관

- ^ a b 아프가니스탄 싸움에서 미국, 공중파 방송(2010년)으로 간다. 아프가니스탄전, 미국 공중파 "퇴각 2011-14-10"

- ^ /나와에서 가장 바쁜 사람(2011년). 나와에서 가장 바쁜 남자 "미 해병대 석방", "2011-11-10"

- ^ 현지 DJ가 아프간 청취자들에게 (2010년) 아프간 청취자들에게 현지 DJ 유명 인사 "Retrieed 2011-10-14"

- ^ 라디오-in-a-Box: 아프가니스탄의 새로운 전사-DJ(2011년). 라디오-in-a-Box: 아프가니스탄의 새로운 전사-DJ "수배된 2011-10-14"

- ^ 펜타곤, 정보 운영 및 국제 미디어 개발(2010년). 2011년 1월 6일 웨이백 머신 "국제 미디어 지원 센터에 대한 보고서"에 보관된 펜타곤, 정보 운영 및 국제 미디어 개발:e27 "Retrieveed 2011-10-14"

- ^ 아프간 반란(2007년)을 깨뜨리다. 아프간 반군 "특수전" 20(5):e26 "퇴거된 2011년-11-10

- ^ 데닝(2005), 페이지 6

- ^ 데닝(2005), 페이지 20

- ^ a b c 데닝(2005), 페이지 11

- ^ Taylor, Rob (27 April 2012). "Taliban website hacked as Afghan cyber war heats up". Reuters US. Retrieved 27 April 2012.

- ^ 연방 사이버 보안 및 정보 보증 연구 개발 국가 과학기술 위원회, 2006년 4월

- ^ "The New Issue of Technical Mujahid, a Training Manual for Jihadis". The Jamestown Foundation.

- ^ "The Al Qaeda Manual" (PDF). Justice.gov. Retrieved 20 May 2016.

- ^ 데닝(2005), 페이지 7

- ^ a b 데닝(2005)

- ^ 브루스 호프만 "알카에다, 테러의 동향, 그리고 미래 잠재력: "평가" 26:429-442, 2003 분쟁과 테러리즘에 관한 연구

- ^ 데닝(2005), 페이지 5

- ^ 데닝(2005), 페이지 12

- ^ 2001년 10월 4일, 브라이언 로스, "비밀의 언어," ABCNEWS.com.

- ^ 58 "성전 중의 가상 병정" 하아레츠 데일리, 2002년 9월 16일.

- ^ 데닝(2005), 페이지 13

- ^ Baker, Ralph (2006). The Decisive Weapon: A Brigade Combat Team Commander's Perspective on Information Operations. Military Review. pp. 34–35. Archived from the original on 5 August 2011. Retrieved 26 April 2012.

- ^ McChrystal, Gen. Stanley A. (21 September 2009). "COMISAF Initial Assessment". US Department of Defense. Retrieved 17 April 2012.

참고 문헌 목록

- Denning, Dorothy E. (18 August 2005). Information Operations and Terrorism. Defense Technical Information Center.

외부 링크

이 기사의 외부 링크 사용은 위키피디아의 정책이나 지침을 따르지 않을 수 있다. (2016년 5월)(이과 시기 |

- 정보 운영 로드맵(DOD 2003)

- 정보 운영 (JP 3-13 2006)

- 운영 보안(JP 3-13.3)

- 밀리터리 디셉션 (JP 3-13.4)

- SYIOPS 공동 독트린 (JP 3-53 2003)

- 공보공동 독트린 (JP 3-61 2005)

- 테러 네트워크의 불안정화: 세계 테러와의 전쟁에서 정보 흐름의 혼란과 조작, 예일 정보 사회 프로젝트 컨퍼런스 페이퍼(2005)

- 4세대 전쟁에서 대칭성 추구: 아이디어 전쟁 정보 운영, 프리젠테이션(PDF 슬라이드)을 시러큐스 대학(Institute for National Security and Counterterrism) 심포지엄(2006)에 제공한다.

- K. A. Taipale, 정보전선의 대칭성 모색: 인터넷에서 글로벌 지하드와 대치하다, 16개 국가전략 F. 14차 개정판(2007년 여름)

- WoT에 대한 백악관 FAQ

- CIA와 WoT

- 미국의 WoT 국가군사전략계획